#4 BeEF Framework. Запускаем простые команды на машинах жертв.

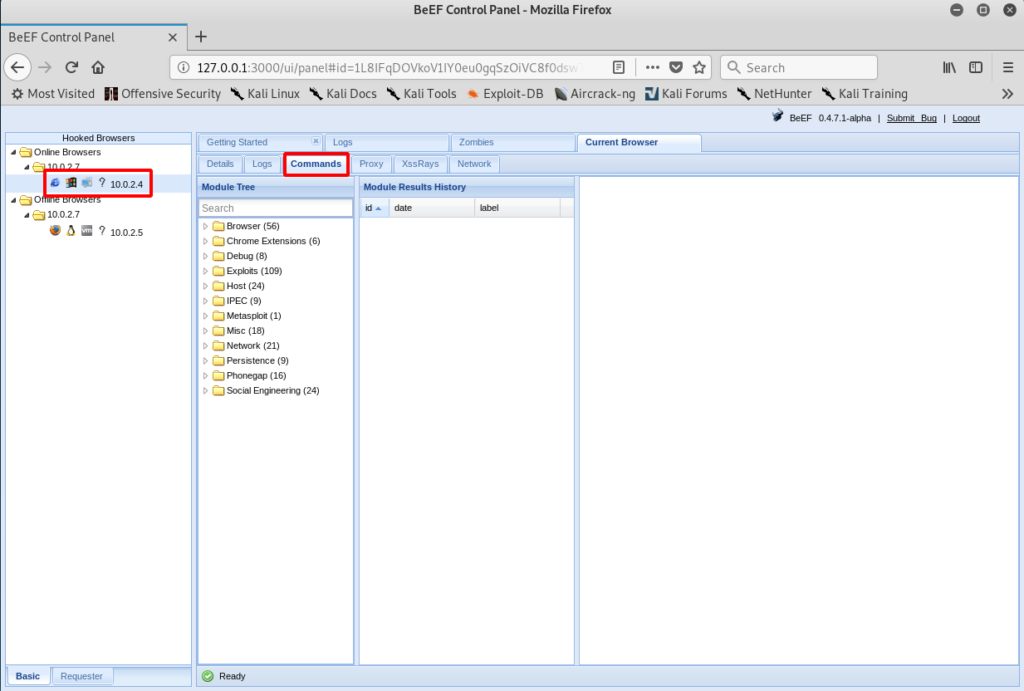

После захвата цели, продолжим работу с нашими жертвами. В моем случае это будет пример с браузером на Windows 7 Home. Нам нужно перейти на вкладку «Commands», и, непосредственно использовать команды:

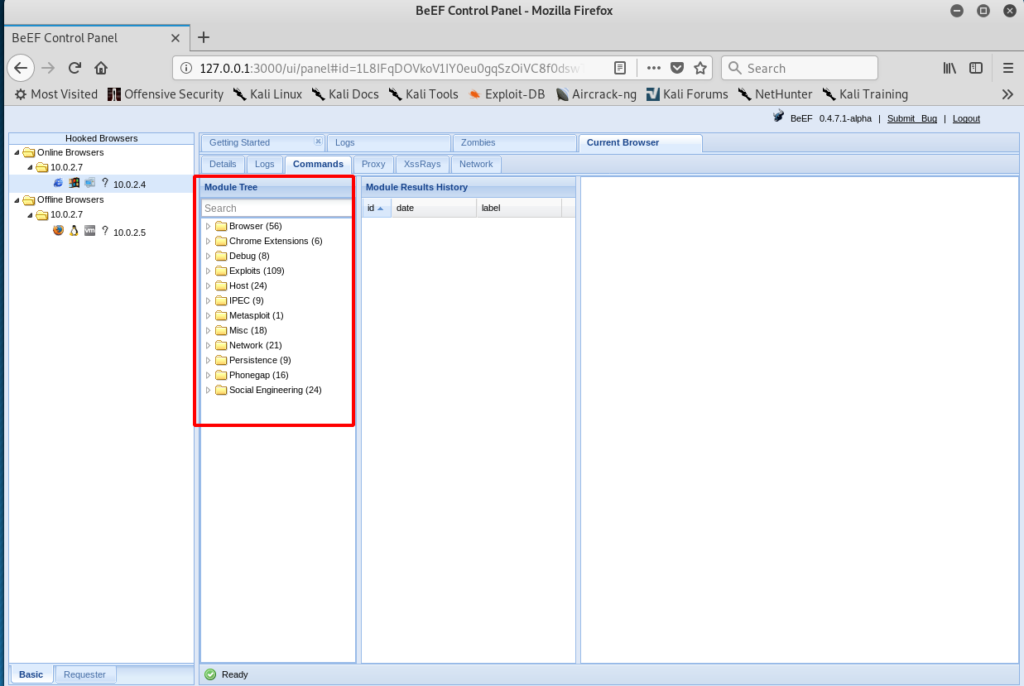

Для быстрого поиска какой-либо команды, можно воспользоваться фильтрацией. Вы также можете использовать категории, и уже искать их в отдельных директориях. Их достаточное количество, и Вы уже определяйтесь со спецификой того, что Вам нужно:

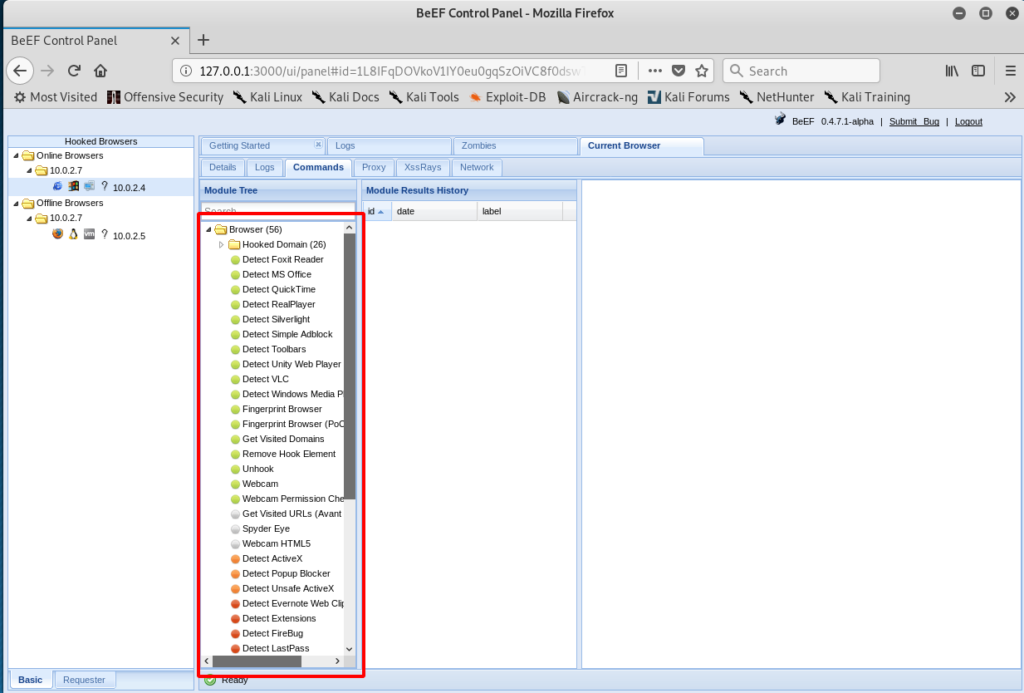

Далее я покажу Вам некоторые самые важные команды, но также затрону и простые. К примеру, если Вы откроете категорию «Browser», то можете видеть команды, которые можно использовать внутри браузера:

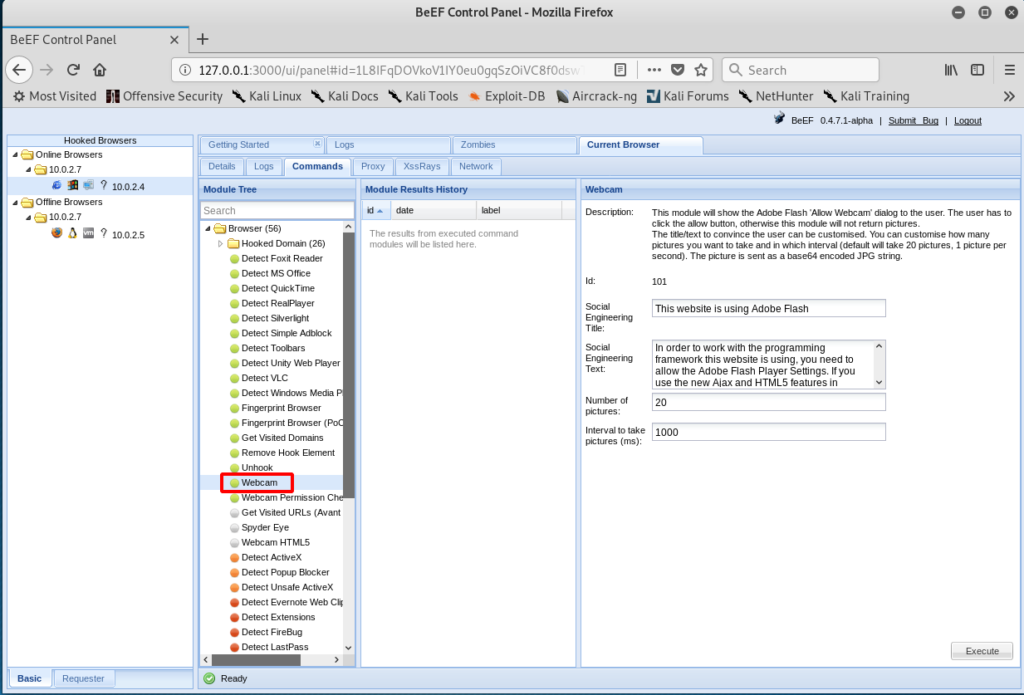

Например, один из наглядных примеров: Вы можете открыть веб-камеру цели, с помощью команды «Webcam»:

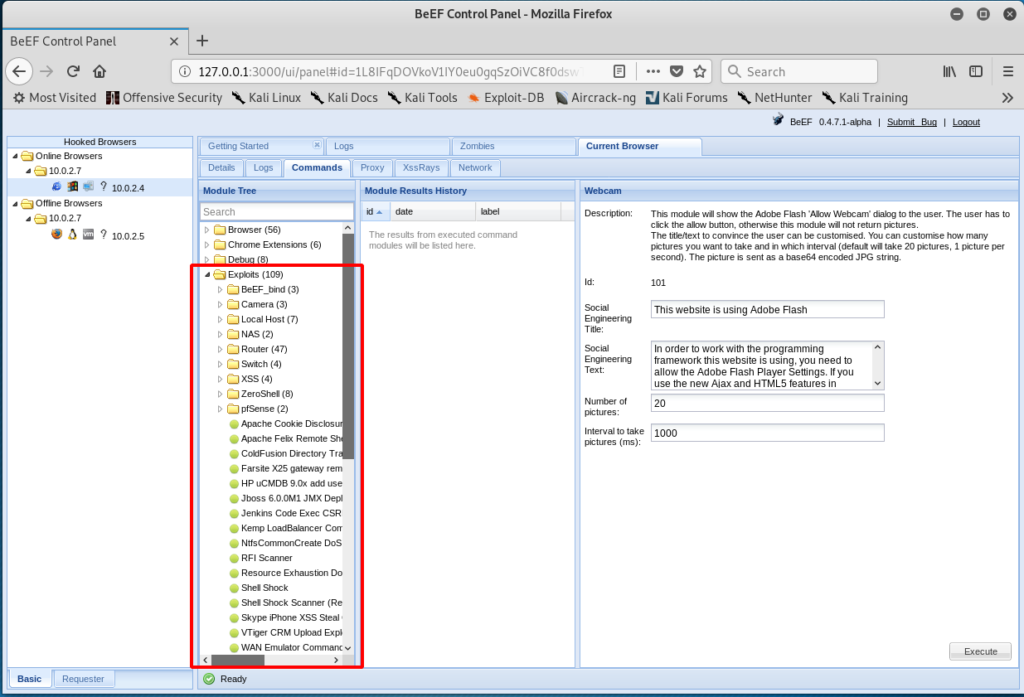

Продолжим рассматривать директории, и не менее важная — это «Exploits», в которой находятся самые разнообразные разновидности эксплойтов:

Также рекомендую просмотреть оставшиеся директории, и окинуть взглядом содержимое в них. Они интуитивно понятны.

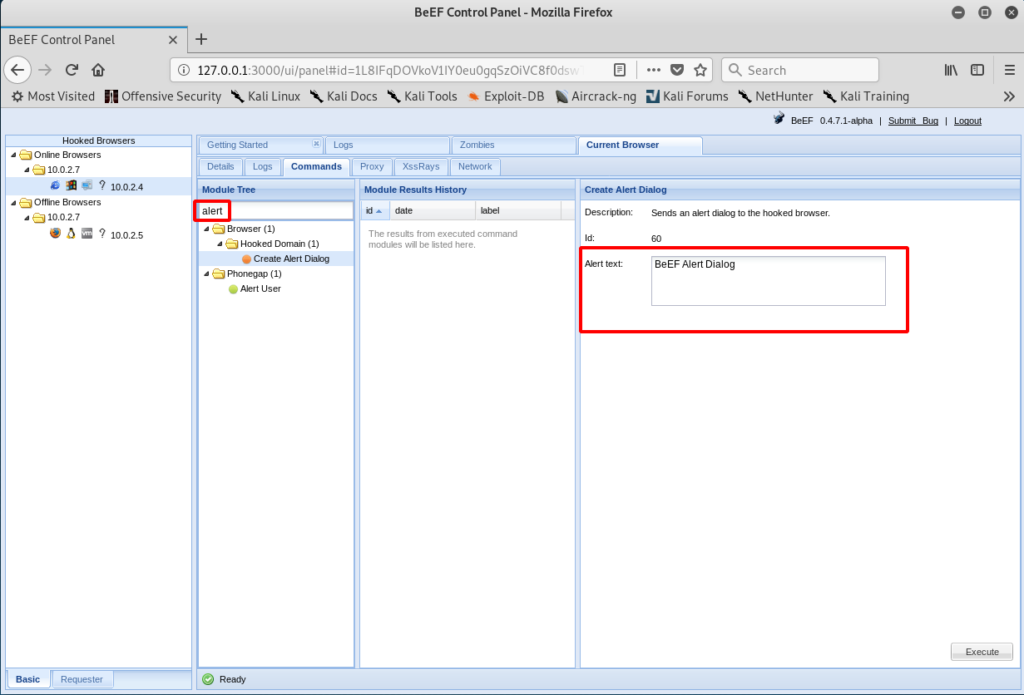

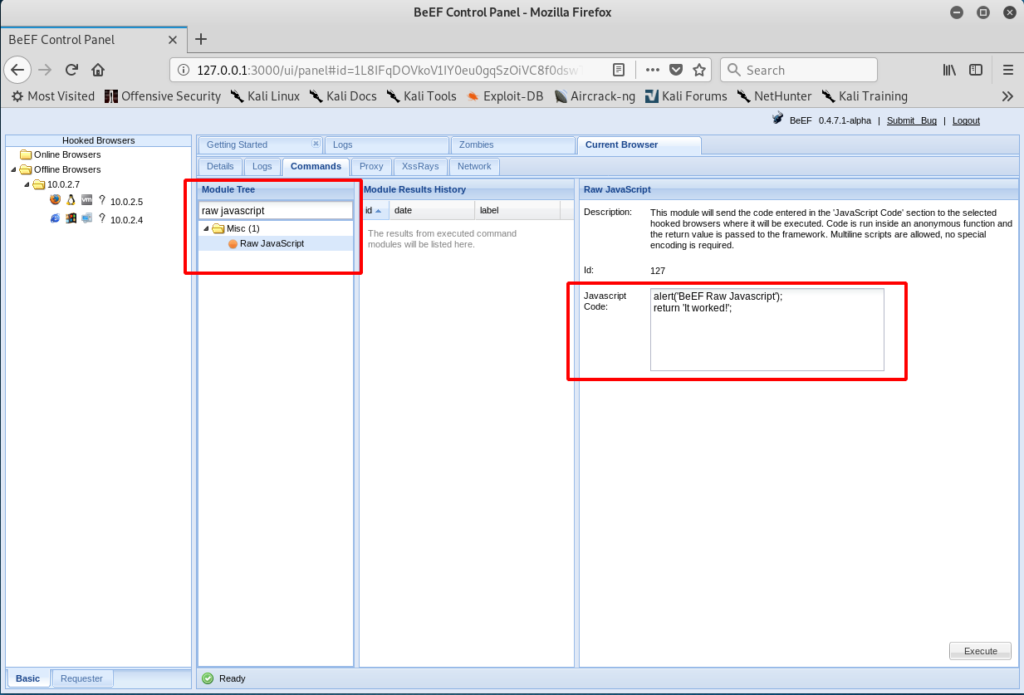

Так как мы обычно использовали функцию «alert()», для вывода всплывающего окна, то ее можно найти в поиске фильтрации:

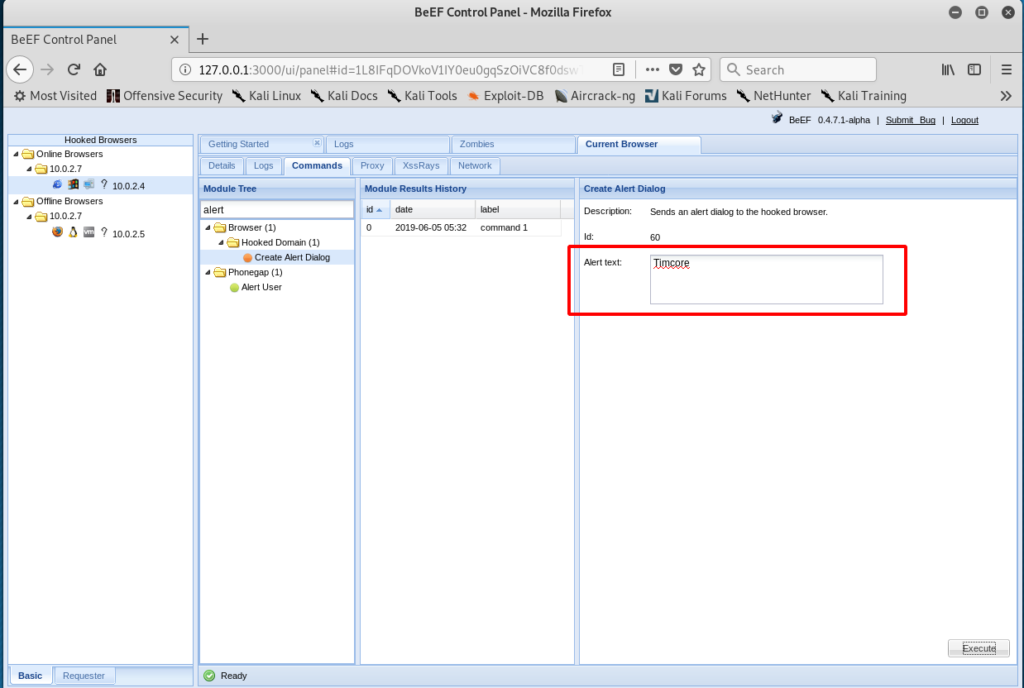

Обратите внимание, что в самом крайнем правом поле мы видим окно оповещения. Можно ввести какой-либо текст, какой хотите. Я, для примера, введу слово «Timcore»:

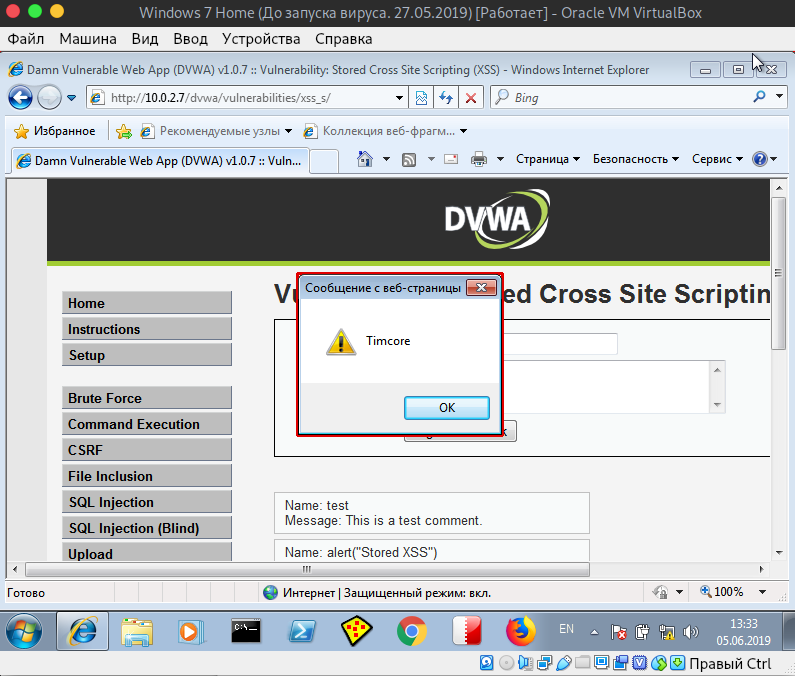

Получаем на машине Windows 7 Home вот такой вывод всплывающего окна:

Хорошая и наглядная опция, которая демонстрирует возможности BeEF Framework.

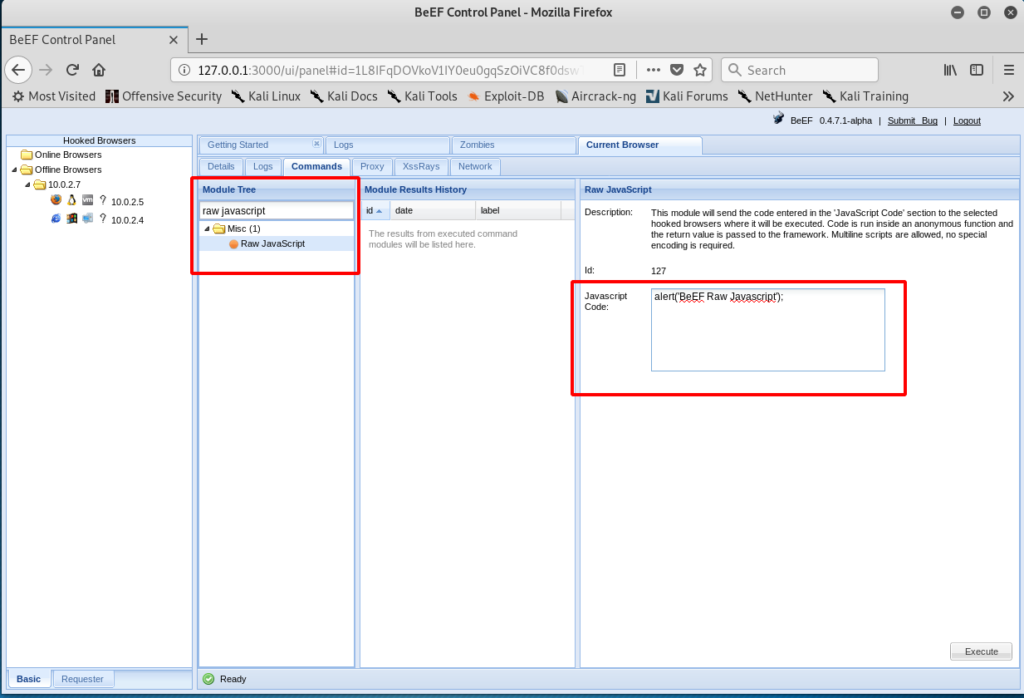

Не отклоняясь от темы, рассмотрим еще один параметр, а именно «Raw JavaScript»:

Тут все только ограничено Вашей фантазией. Я имею ввиду написание кода на языке программирования JavaScript. Оставим поле с кодом по-дефолту, и жмем кнопку «Execute»:

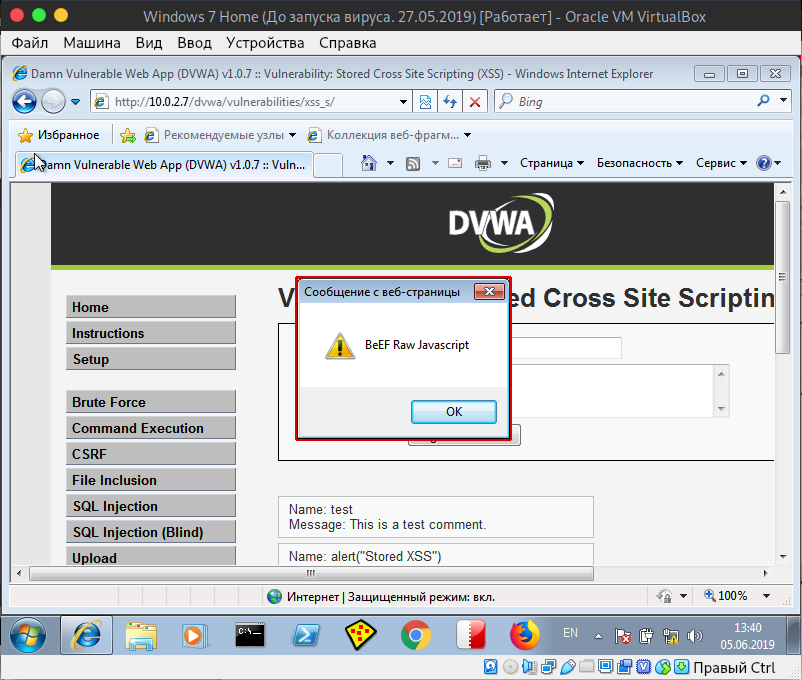

Получим вот такой вывод на машине Windows 7 Home:

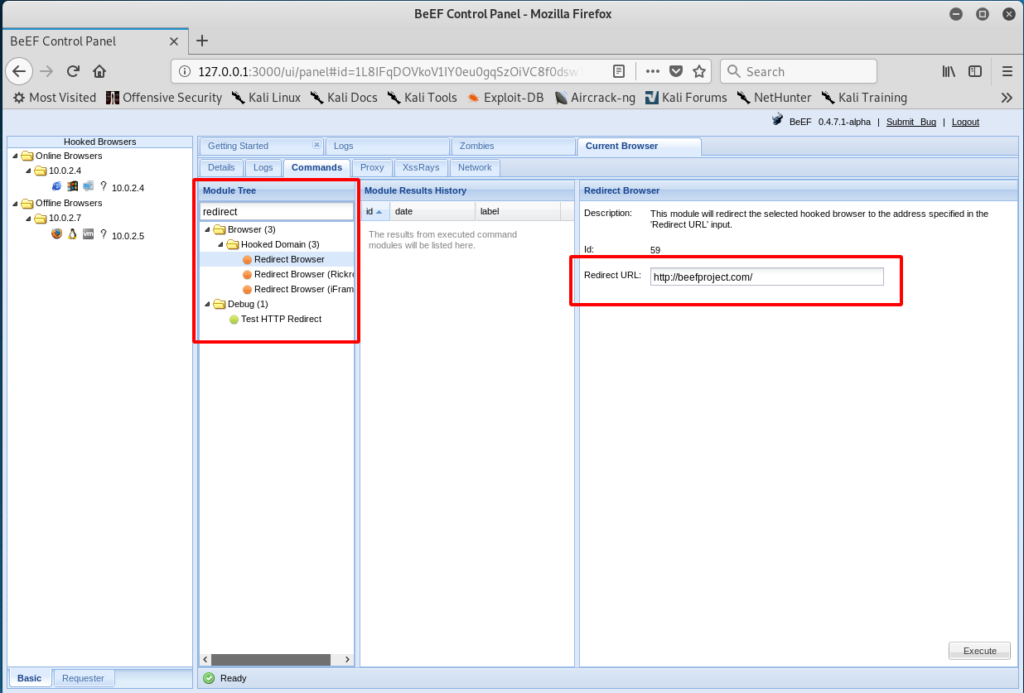

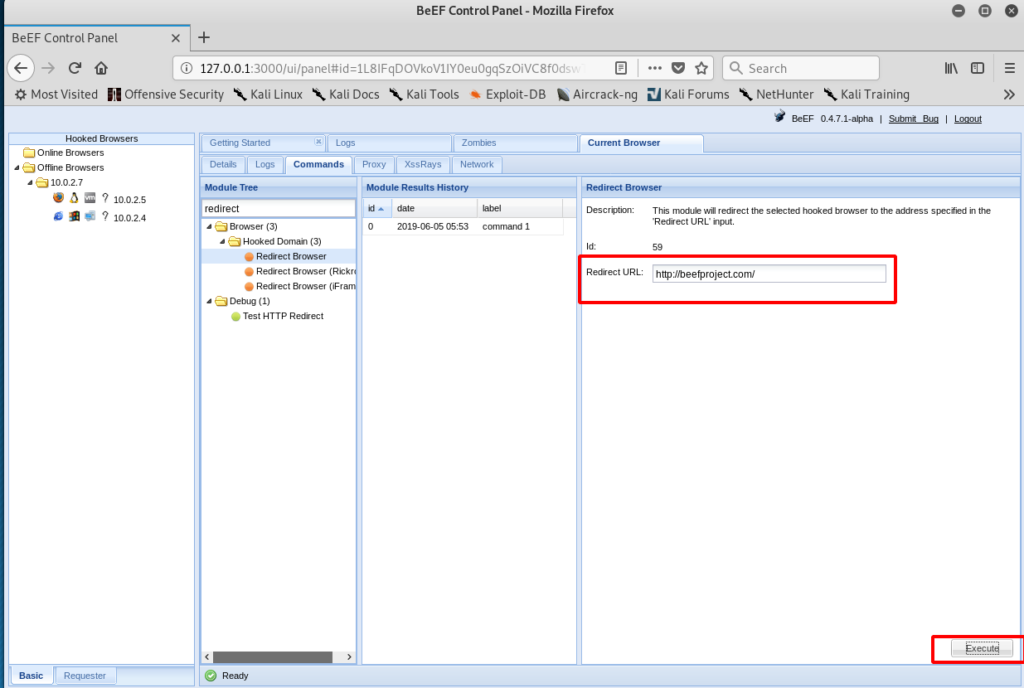

Продолжим рассматривать команды, и я хотел бы показать, как делать редиректы на любую страницу веб-браузера. Эта команда называется «Redirect Browser». Она позволит перенаправить браузер на любую веб-страницу, какую захотите:

Этот метод используется в огромном количестве ситуаций. Например, нужно отправить пользователя на поддельную страницу авторизации.

Можем написать любой адрес веб-сайта, где в данном случае будет «http://beefproject.com/». Жмем кнопку «Execute»:

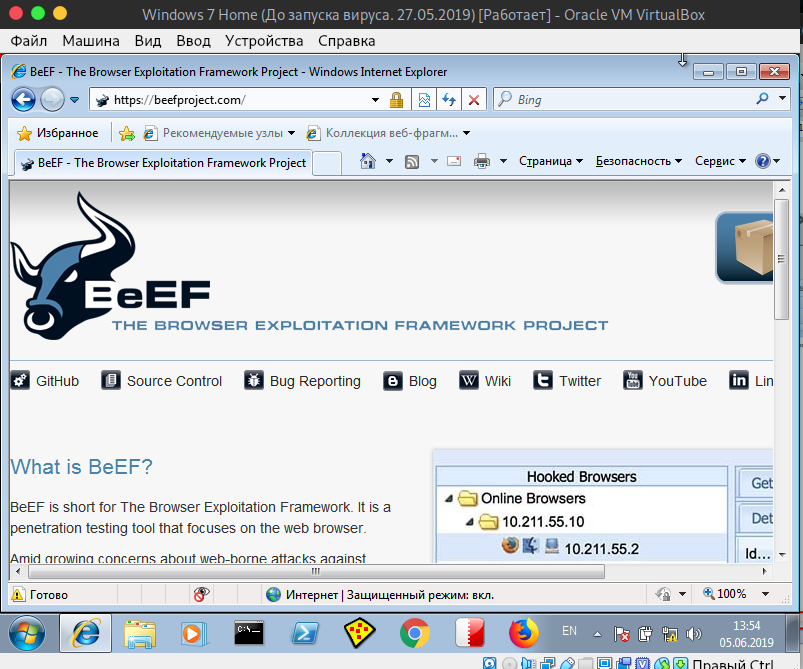

Переходим на машину Windows 7 Home, и видим редирект:

Используйте и тестируйте разные команды, на разных машинах.

Успехов Вам в тестировании. Всем хорошего дня!

#1 Ловим жертв с помощью BeEF Framework, используя уязвимость Reflected XSS.

#2 Ловим жертв с помощью BeEF Framework, используя уязвимость Stored XSS.