Здравствуйте, дорогие друзья.

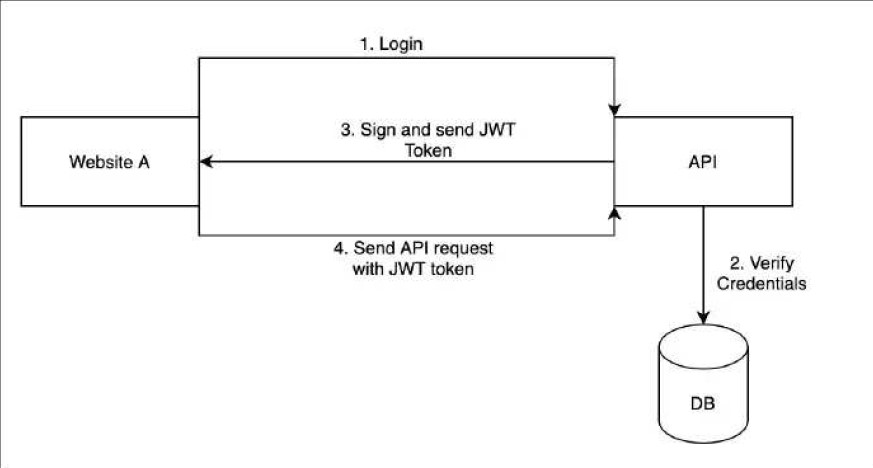

Если приложение требует, чтобы вы вошли в систему, оно должно использовать ту или иную форму аутентификации, чтобы подтвердить, кто вы такой. В зависимости от того, какой метод аутентификации использует приложение, для нарушения процесса аутентификации может быть использовано …

Здравствуйте, дорогие друзья.

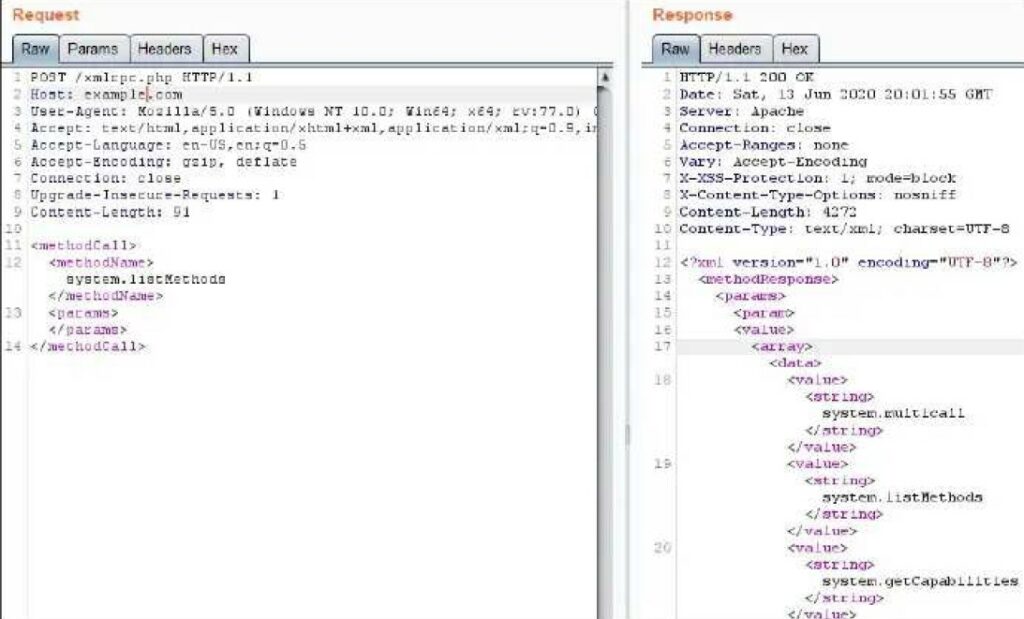

Remote Procedure Call (RPC) — это старейшая форма связи, которую вы можете увидеть в приложении, начиная с 1980-х годов. Этот протокол является довольно простым, каждый HTTP-запрос привязывается к определенной функции.

Здесь есть несколько индикаторов, которые указывают на …

Здравствуйте, дорогие друзья.

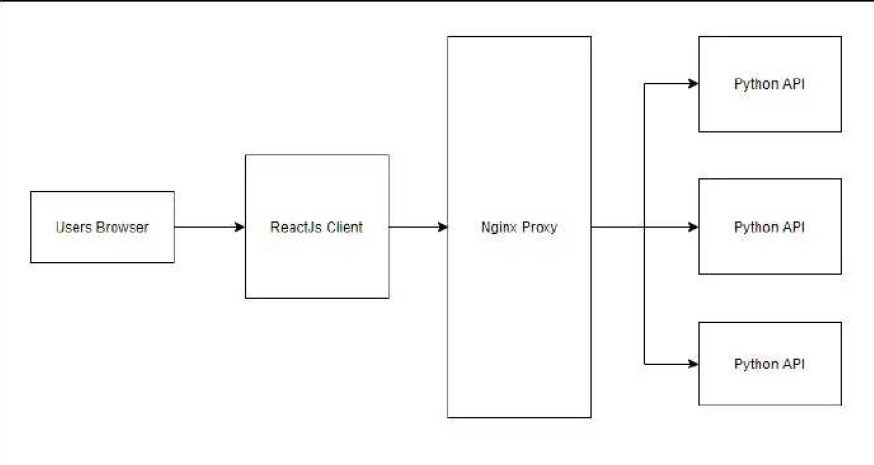

Когда-то приложения создавались с использованием одного языка, такого как PHP, но архитектура современных приложений, как правило, выглядит немного по-другому. Большинство современных приложений разделены на две части: интерфейс и серверную часть, как показано ниже:

Как упоминалось ранее, приложение …

Здравствуйте, дорогие друзья.

Insecure Direct Object Reference (IDOR) — это уязвимость, которая возникает, когда пользователь может просматривать несанкционированные данные. Проблема заключается в том, что разработчику не удалось реализовать надлежащий контроль доступа при обращении к ресурсам, чтобы пользователи могли получать доступ …

Здравствуйте, дорогие друзья.

Согласно Google, “Уязвимости с Open Redirect возникают, когда приложение небезопасным способом вводит контролируемые пользователем данные в целевой объект перенаправления”.

По сути, мы заставляем приложение перенаправляться на сайт, контролируемый злоумышленником. Обычно это считается уязвимостью с низкой степенью воздействия. …

Здравствуйте, дорогие друзья.

Directory Traversal — это уязвимость, которая возникает, когда разработчики неправильно используют пользовательский ввод для извлечения файлов из операционной системы. Как вы, возможно, знаете, “../” символы будут перемещаться обратно в один каталог, поэтому, если эта строка используется для …

Здравствуйте, дорогие друзья.

Отраженный и сохраненный XSS-код возникает, когда серверный код небезопасно объединяет вводимые пользователем данные с HTTP-ответом. XSS на основе DOM выполняется полностью на стороне клиента в браузере. Это означает, что мы сможем обнаружить эти уязвимости, просмотрев исходный код …