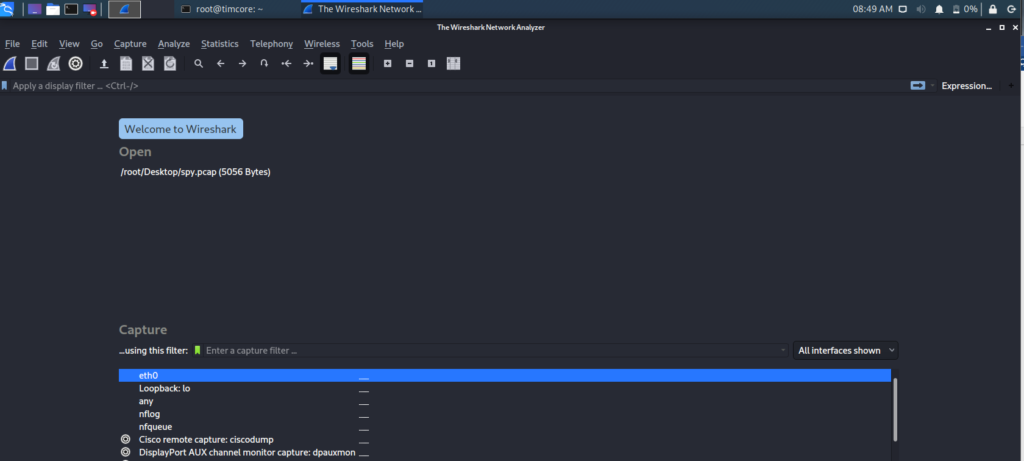

Продолжаем разбираться с интерфейсом Wireshark, и рассмотрим подробнее основную панель, которая используется повсеместно при работе с инструментом. Она состоит из пяти частей. Первая содержит интерфейс лист:

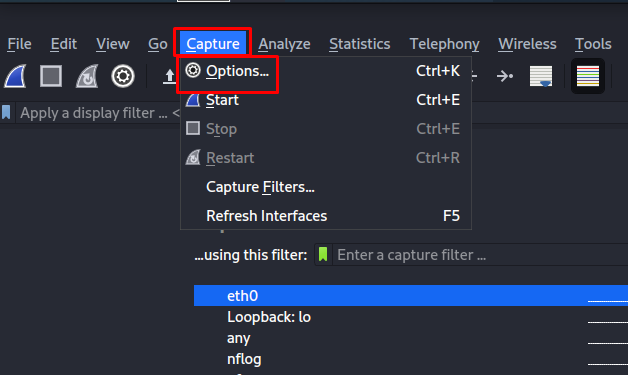

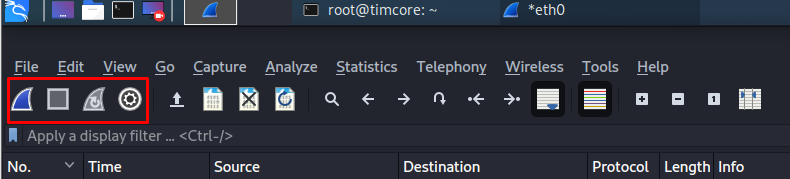

Это кнопки: Start capturing packets, Stop capturing packets, Restart current capture, и Capture …

Здравствуйте, дорогие друзья. Продолжаем рассматривать разработку эксплойтов, и остановимся, непосредственно, на самом процессе.

Хотя де-факто не существует стандарта разработки эксплойтов, эксперты по кибербезопасности согласовали несколько ключевых шагов.

- Фаззинг.

2. Proof-of-Concept (PoC) Creation

3. Hijacking Execution

4. Bad Character Analysis and …