Здравствуйте, дорогие друзья.

Наконец-то я почти завершил написание книги: «Хакинг bWAPP (buggy web application). Эксплуатация 100+ уязвимостей.»

Всего разобрал 97 уязвимостей, и осталось разобрать около 7 – 8 уязвимостей.

Книга получилась достаточно объемная, в 542 страницы, со цветными скриншотами, …

Здравствуйте, дорогие друзья.

Специфичные для Windows элементы управления операционной системой, можно разделить на следующие пять категорий:

• Доступ и авторизация

• Шифрование

• Безопасность системы

• Безопасность связи

• Аудит и ведение журнала

Доступ и авторизация

Большинство эксплойтов выполняется в …

Здравствуйте, дорогие друзья.

Недавние улучшения в механизмах защиты безопасности конечных точек и мониторинге в реальном времени, использования EDR наложило множество ограничений на существующие инструменты атаки. Однако, там всегда есть новые способы обойти их. В этом разделе мы рассмотрим, как обфусцировать …

Здравствуйте, дорогие друзья.

fodhelper.exe — это исполняемый файл, используемый Windows для управления функциями в настройках ОС. Если злоумышленники имеют ограниченный доступ оболочки или обычного пользователя к системе жертвы, они могут использовать fodhelper.exe для обхода UAC.

Тестировщики должны отметить, отключен …

Здравствуйте, дорогие друзья.

Большинство организаций разрешают пользователям доступ к своей внутренней инфраструктуре во всех сегментах сети. В некоторых организациях, особенно в банковском секторе, сети разделены, и установлен строгий контроль доступа, например, внутренний брандмауэр, и, может быть создано правило, чтобы разрешить …

Здравствуйте, дорогие друзья.

Shellter — еще один инструмент обхода антивируса, который динамически заражает PE, а также используется для внедрения шеллкода в любое 32-битное приложение Windows. Это позволяет злоумышленникам настраивать полезную нагрузку или использовать платформу Metasploit.

Shellter …

Здравствуйте, дорогие друзья.

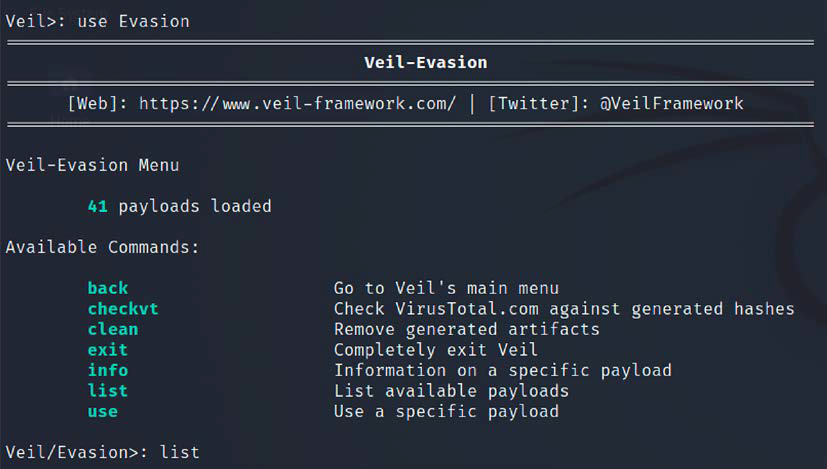

В настоящее время существует 41 полезная нагрузка, предназначенная для обхода антивирусного программного обеспечения с использованием шифрования или прямой инъекции в пространство памяти, в инструменте Evasion. Эти полезные нагрузки показаны на рисунке ниже:

Чтобы получить информацию о …

Здравствуйте, дорогие друзья.

Этап эксплуатации kill chain является наиболее опасным для тестировщика на проникновение или злоумышленника, поскольку он напрямую взаимодействует с целевой сетью или системой, и существует высокий риск регистрации его активности или раскрытия личности пентестера, либо злоумышленника. Опять же, …