#85 Kali Linux для продвинутого тестирования на проникновение. Другие элементы управления операционной системой Windows.

Здравствуйте, дорогие друзья.

Специфичные для Windows элементы управления операционной системой, можно разделить на следующие пять категорий:

• Доступ и авторизация

• Шифрование

• Безопасность системы

• Безопасность связи

• Аудит и ведение журнала

Доступ и авторизация

Большинство эксплойтов выполняется в разделе доступа и авторизации меры безопасности, для получения доступа к системе и выполнения несанкционированных действий.

Некоторые из конкретных элементов управления следующие:

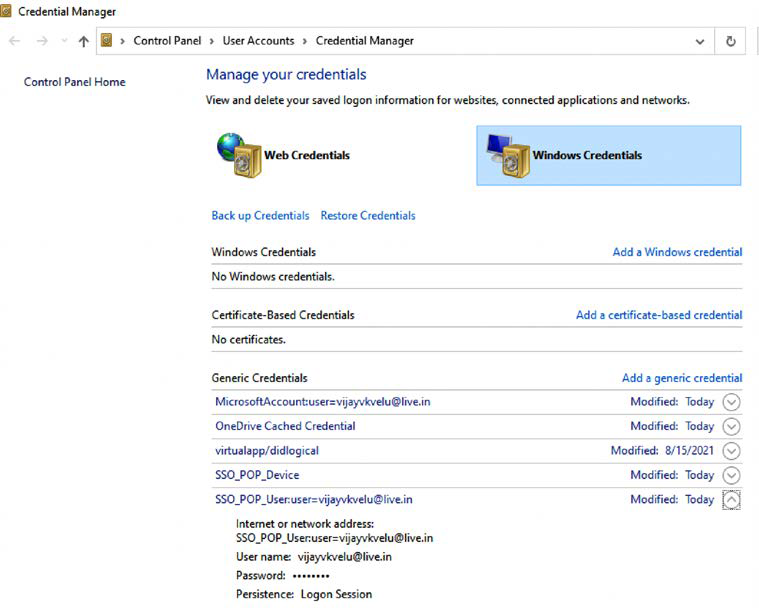

• Добавление пользователей для доступа к диспетчеру учетных данных, что позволит пользователям создавать приложения. В свою очередь, эта учетная запись может получить учетные данные другого пользователя на такой же системе. Например, когда пользователь системы добавляет свою личную информацию, в разделы «Общие учетные данные», как показано на рисунке ниже:

• Вход через облачные учетные записи; по умолчанию, некоторые операционные системы Windows разрешают учетные записи Майкрософт.

• Не забывайте, что гостевые учетные записи в устаревших системах и заблокированные учетные записи, используются в качестве служебных учетных записей для запуска запланированных заданий и других служб.

• Установка драйвера принтера может помочь обойти меры безопасности, установленные на аппарате. Злоумышленники потенциально могут заменить установленный драйвер вредоносным исполняемым файлом, чтобы обеспечить постоянный бэкдор в системе.

• Анонимный идентификатор безопасности (SID), именованный канал и перечисление учетных записей SAM, а также некоторых элементов управления, применяемых к системе, подключенной к сети, либо через домен, а также через автономные настройки безопасности.

• Удаленный доступ к путям и подпутям реестра.

Шифрование

Методы шифрования, используемые Microsoft Windows, обычно связаны с хранением паролей, NTLM сеансов и данных безопасного канала.

Злоумышленникам, в основном, удается обойти шифрование, используя более слабые наборы шифров или просто отключить саму функцию.

Безопасность системы

Безопасность на системном уровне вращается вокруг основной локальной эксплуатации системного уровня и элементов управления, которые существуют для запуска обхода:

• Синхронизации часовых поясов. В большинстве организаций все конечные точки синхронизируют свое время с основным доменом; это дает злоумышленнику возможность аннулировать улики или отследить эксплойт.

• Создании файла подкачки, блокировки страниц в памяти и создании объектов маркеров — некоторые из объектов-токенов, и файлов подкачки запускаются на системном уровне. Одной из таких классических атак является гибернация файловой атаки.

• Одна из первых вещей, которую должны учитывать пентестеры, когда они получают доступ к целевой системе, с правами локального администратора, должна аутентифицировать себя в домене, повысить привилегии и добавить в домен пользователя, который может создавать глобальные объекты и символические ссылки, которые обеспечат полный доступ к домену.

• Загружать и выгружать драйверы устройств, и устанавливать значения среды микропрограммы.

• Автоматический административный вход включен для всех пользователей системы.

Безопасность связи

Как правило, в целях обеспечения безопасности связи, установлено большинство дополнительных сетевых устройств, но, в отношении сертификатов с цифровой подписью Windows и имени субъекта-службы (SPN) сервер, проверка целевого имени — одна из примечательных вещей, которую могут использовать тестеры на проникновение, для разработки пользовательского эксплойта. Мы будем изучать использование SPN в следующем разделе.

Аудит и ведение журнала

Большинство элементов управления конфигурацией по умолчанию, которые Windows потенциально может внедрить, это включение системных журналов. Ниже приведен список журналов, которые могут быть включены любой организацией для использования информации во время инцидента/криминалистического анализа:

• Проверка учетных данных

• Управление учетными записями компьютеров

• Управление группой распределения

• Другой уровень управления аккаунтом

• Управление группой безопасности

• Управление учетными записями пользователей

• Создание процесса

• Директивный доступ к сервису и изменения

• Блокировка учетной записи/выход из системы/вход в систему/специальный вход в систему

• Съемное хранилище

• Изменения политики

• Изменения состояния безопасности

Это дает четкое представление о том, какие типы журналов должны учитываться тестировщиками на проникновение, после этапа эксплойта в нашей методологии цепочки kill chain.

Итоги

В этой главе мы глубоко погрузились в систематический процесс преодоления установленных мер безопасности организациями, в рамках их внутренней защиты. Мы сосредоточились на различных типах обхода NAC -механизмов, и на том, как установить связь с внешним миром с помощью туннелирования и обхода брандмауэров, а также узнали о каждом уровне сети, приложении и элементами управления операционной системы, чтобы гарантировать, что наши эксплойты могут успешно достичь целевой системы. Кроме того, мы рассмотрели, как обойти обнаружение антивируса, с помощью обфускации PowerShell и PyFuscation.

Мы также исследовали фреймворки Veil-Evasion и Shellter для создания эксплойтов на основе файлов. Мы также видели как различные элементы управления безопасностью операционной системы Windows, такие как UAC, и другие встроенные элементы управления, специфичные для Active Directory, можно легко обойти с помощью метасплойт фреймворка.

В следующем разделе мы рассмотрим различные способы эксплуатации систем, в том числе общедоступные эксплойты, фреймворки эксплойтов, такие как фреймворк Metasploit, проекты PowerShell Empire, и эксплойты для Windows.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.