Здравствуйте, дорогие друзья.

Во всем мире существует огромный спрос на специалистов по кибербезопасности, поскольку многие организации начинают понимать необходимость в квалифицированных специалистах, которые помогут им защитить свои активы. Один из самых ценных активов любой организации — это данные. Участники угроз, …

Здравствуйте, дорогие друзья.

Кибербезопасность — одна из наиболее быстро развивающихся областей индустрии информационных технологий (ИТ). Каждый день специалисты по безопасности быстро обнаруживают новые и возникающие угрозы, а активы организаций становятся скомпрометированными со стороны субъектов угроз. Из-за этих угроз в цифровом …

Здравствуйте, дорогие друзья!

Когда Вы начинаете заниматься этичным взломом и тестированием на проникновение в индустрии кибербезопасности, Вы часто слышите о знаменитом дистрибутиве Linux, известном как Kali Linux. Kali Linux — это дистрибутив Linux для тестирования на проникновение, созданный для …

Здравствуйте, дорогие друзья!!!

А у нас идет уже черная пятница, которая продлится с 7-го по 30 ноября включительно. Успейте купить услуги и товары в нашем магазине по очень выгодным скидкам, перейдя по ссылке:

https://vk.com/uslugi-44038255?screen=group

- Авторский видеокурс: «Хакинг bWAPP (buggy

Здравствуйте, дорогие друзья.

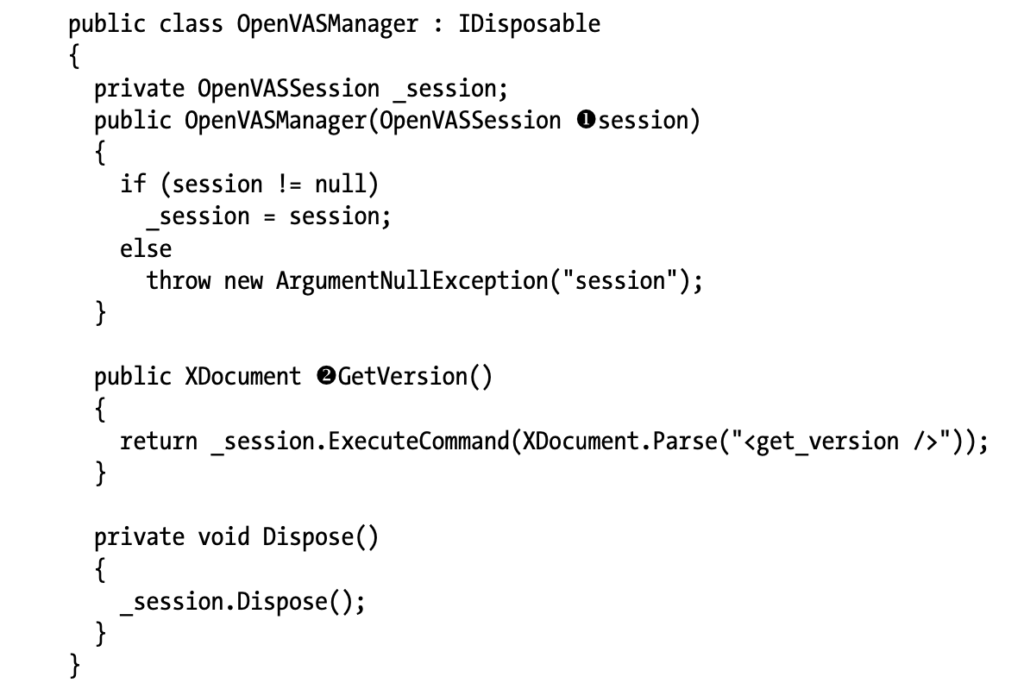

Мы будем использовать класс OpenVASManager (показанный в листинге ниже), чтобы обернуть вызовы API для запуска сканирования, мониторинга сканирования и получения результатов сканирования.

Конструктор класса OpenVASManager принимает один аргумент — OpenVASSession [1]. Если сеанс прошел, поскольку аргумент …

Здравствуйте, дорогие друзья.

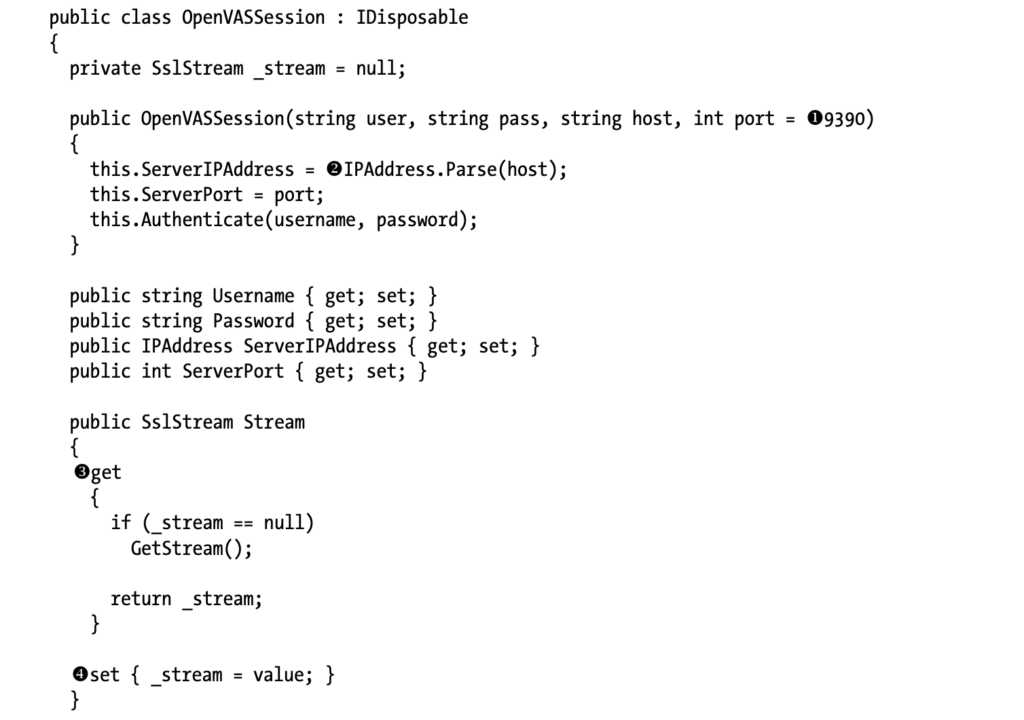

Мы будем использовать класс OpenVASSession для связи с OpenVAS. В листинге ниже показаны конструктор и свойства, с которых начинается класс OpenVASSession.

Конструктор OpenVASSession принимает до четырех аргументов: имя пользователя и пароль для аутентификации в OpenVAS…