Курс Ultimate Kali Linux — #50 Поиск утечек данных в облаке.

Здравствуйте, дорогие друзья.

За последние несколько лет облачные вычисления стали одной из самых быстрорастущих тенденций в ИТ-индустрии. Облачные вычисления позволяют компаниям переносить и использовать вычислительные ресурсы из центра обработки данных облачного провайдера. Поставщики облачных вычислений используют модель оплаты по мере использования, которая означает, что Вы платите только за те ресурсы, которые используете. Некоторые поставщики облачных услуг допускают поминутную оплату, в то время как другие используют почасовую структуру.

В отрасли есть несколько очень известных облачных провайдеров:

- Amazon Web Services (AWS)

- Microsoft Azure

- Google Cloud

Распространенной услугой, которую облачные провайдеры обычно предлагают клиентам, является хранилище данных. Хранилище AWS известно как Simple Storage Service (S3). Всякий раз, когда клиент подключает услугу S3, создается корзина данных. Корзина — это хранилище на платформе AWS, в которое клиент может добавлять или удалять файлы. В Microsoft Azure хранилище файлов называется Azure Files. Кроме того, в Google Cloud это хранилище называется Google Cloud Storage.

В области информационной безопасности мы должны помнить, что когда компания использует облачную платформу, данные на облачной платформе должны быть защищены точно так же, как это должно быть при локальном хранении (то есть при локальном хранении). Иногда администраторы забывают включить настройки безопасности или им не хватает знаний о безопасности облачного решения. Это может привести, например, к тому, что злоумышленник обнаружит пакеты AWS S3 целевой организации и загрузит их содержимое.

Для этого упражнения мы собираемся использовать несколько бесплатных онлайн-ресурсов для обучения на сайте <url>. Это учебная среда, созданная специалистом по безопасности AWS, который помогает сообществу узнать об уязвимостях в системе безопасности, которые могут быть связаны с неправильной конфигурацией AWS S3.Чтобы начать изучать перечисление сегментов AWS S3, воспользуйтесь следующими инструкциями:

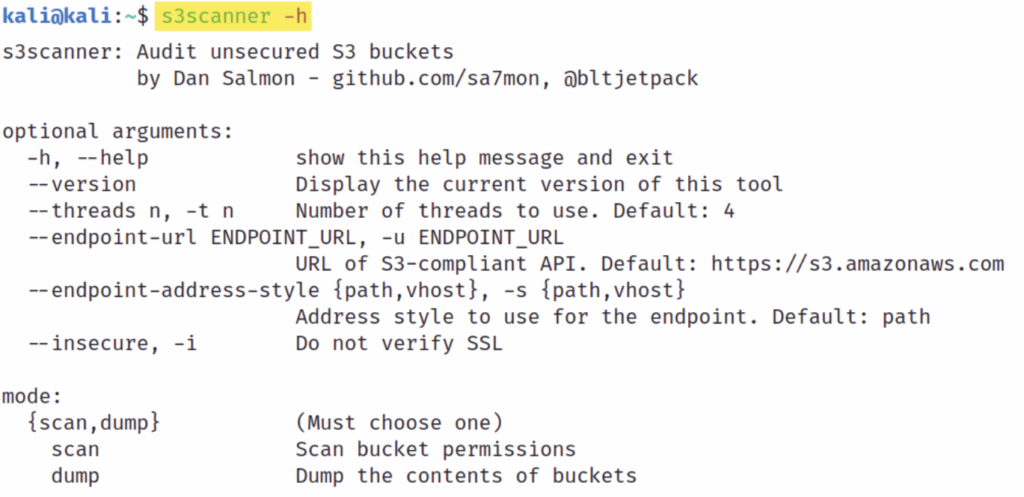

- В Kali Linux откройте область терминала и используйте следующую команду для установки S3 Scanner — инструмент, который используется для выполнения перечисления сегментов AWS S3:

kali@kali:~$ sudo pip3 install s3scanner - Затем используйте следующие команды для настройки функций командной строки AWS в Kali Linux:

kali@kali:~$ aws configure - Чтобы получить более полное представление о функциях S3 Scanner, используйте команду

s3 scanner -h, как показано здесь:

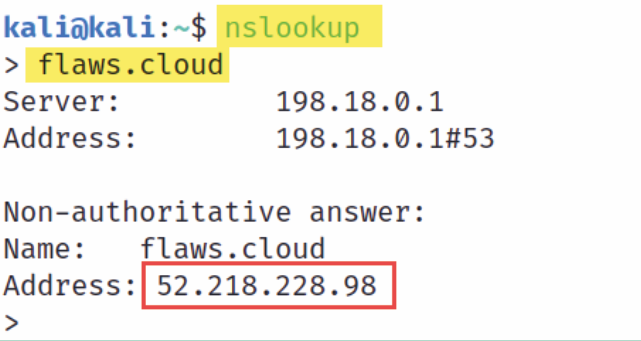

- Далее, давайте используем nslookup для получения IP-адресов хостинг-сервера для веб-сайта:

kali@kali:~$ nslookup > flaws.cloud

Как показано на следующем скриншоте, IP-адрес flaws.cloud — 52.218.228.98:

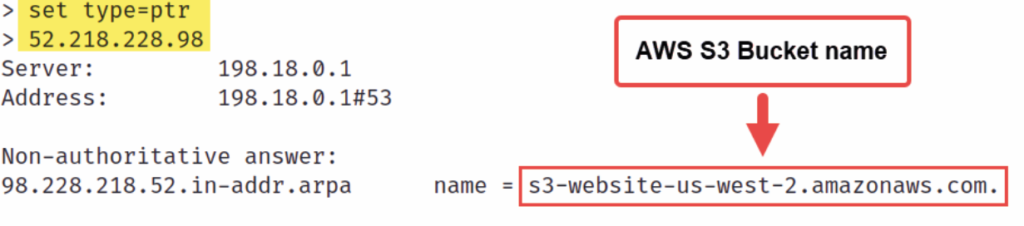

- Затем мы можем попытаться получить имя хоста, сопоставленное с IP-адресом, используя следующие команды в nslookup:

> set type=ptr

> 52.218.228.98

Как показано на следующем скриншоте, мы можем определить, что веб-сайт размещен на платформе AWS S3:

Формат URL-адреса сегмента AWS S3 обычно имеет вид https://bucket- name.s3.Region.amazonaws.com. Таким образом, используя информацию из URL-адреса, можно определить следующее:

• Bucket name: s3-website

• Region: us-west-2

- Корзины AWS S3 используются не только для хранения данных, таких как файлы. Они также используются для размещения веб-сайтов. Таким образом, мы можем использовать flaws.cloud в качестве префикса к URL-адресу корзины AWS S3, чтобы получить следующий URL-адрес:

http://flaws.cloud.s3-website-us-west-2.amazonaws.com/

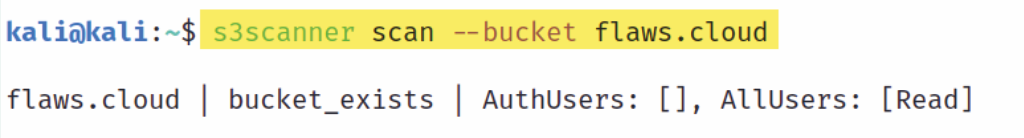

При посещении этого URL-адреса будет представлена та же веб-страница, что и http://flaws.cloud. - Далее, давайте воспользуемся сканером S3, чтобы убедиться в существовании корзины и доступных разрешениях:

kali@kali:~$ s3scanner scan --bucket flaws.cloud

В следующем фрагменте показано, что сканер S3 смог определить, что корзина существует, и что все пользователи могут ознакомиться с ее содержимым:

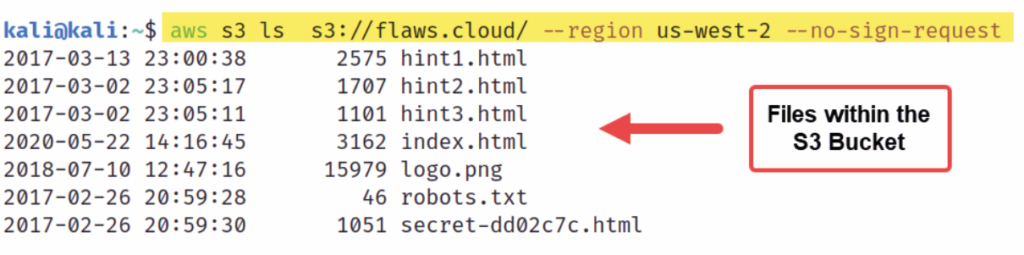

- Далее, давайте попробуем прочитать/просмотреть содержимое корзины AWS S3, используя информацию из шага 5:

kali@kali: ~$ aws s3 ls s3://flaws.cloud/ —region

us-west-2 —no-sign-request

Как показано на следующем снимке экрана, в корзине S3 находится множество файлов:

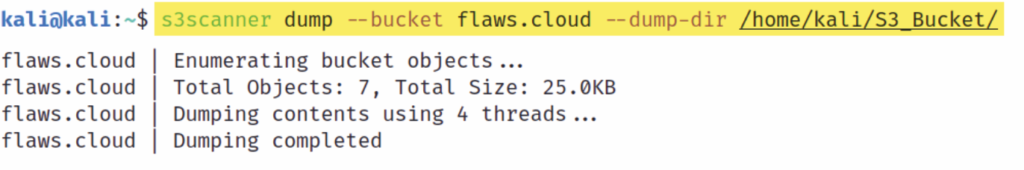

- Далее, давайте попробуем загрузить файлы на наш компьютер с Kali Linux. Используйте следующие команды, чтобы создать папку и загрузить файлы во вновь созданную папку:

kali@kali:~$ mkdir S3_Bucket

kali@kali:~$ s3scanner dump --bucket flaws.cloud --dump- dir /home/kali/S3_Bucket/

На следующем снимке экрана показано, что S3 Scanner выгружает файлы из корзины S3:

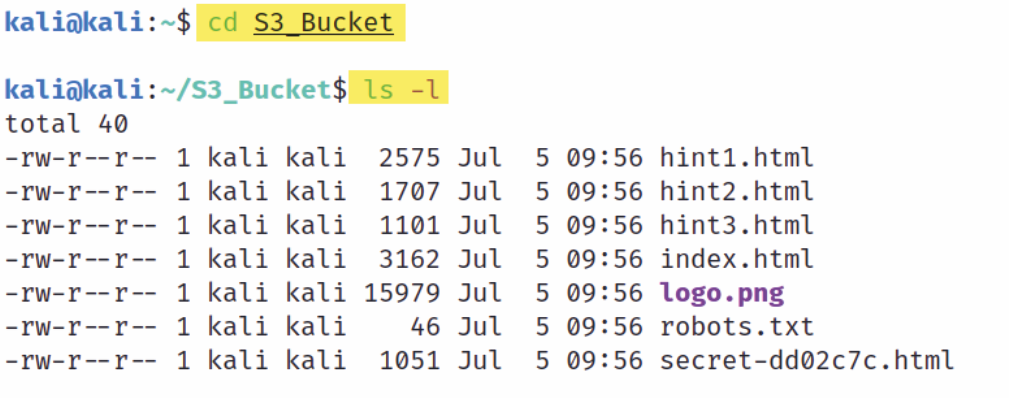

- Затем используйте следующие команды, чтобы изменить свой рабочий каталог и список файлов:

kali@kali:~$ cd S3_Bucket

kali@kali:~/S3_Bucket$ ls -l

На следующем снимке экрана показано, что те же файлы в корзине S3 теперь существуют локально в Kali Linux:

- Наконец, Вы можете использовать команду cat для просмотра содержимого файла непосредственно в окне терминала:

kali@kali:~/S3_Bucket$ cat secret-dd02c7c.html

Вы можете продолжить это упражнение на странице http://flaws.cloud/, чтобы узнать больше о различных уязвимостях в системе безопасности и о влиянии неправильных настроек на облачные сервисы, такие как AWS S3 buckets. Однако не выполняйте подобные действия в системах, сетях и организациях, на которые у вас нет официального разрешения.

Как Вы уже видели, утечки данных могут произойти на любой платформе и в любой организации. Как начинающий тестировщик на проникновение и специалист по кибербезопасности, Вы должны знать, как обнаружить их до того, как их обнаружит настоящий хакер и воспользуется ими. Компании могут хранить конфиденциальные данные на облачных платформах или даже оставлять другие данные полностью незащищенными в сети поставщика облачных услуг. Это может привести к извлечению данных и учетных записей. В этом разделе Вы узнали, как выполнить подсчет групп данных AWS S3 с использованием различных инструментов и методов. Теперь давайте подведем итоги этой главы.

Резюме

Прочитав этот раздел, Вы приобрели несколько потрясающих навыков в качестве начинающего этичного хакера и тестировщика на проникновение. Вы узнали, как использовать различные стратегии с популярными инструментами для проведения активной разведки цели. Вы также узнали, как выполнять подсчет DNS, обнаруживать поддомены, профилировать несколько веб-сайтов с помощью автоматизации, обнаруживать действующие системы в сети и выявлять службы и утечки данных в облаке.

Я надеюсь, что этот раздел был для Вас информативным и полезным в Вашем путешествии в качестве начинающего тестировщика на проникновение, который учится моделировать реальные кибератаки, чтобы обнаруживать уязвимости в системе безопасности и использовать их с помощью Kali Linux. В следующем разделе, посвященном оценке уязвимостей, мы сосредоточимся на том, как использовать различные сканеры уязвимостей для оценки безопасности узлов в сети организации.

На этом все. Всем хорошего дня!