Курс Ultimate Kali Linux — #47 Перечисление SMB.

Здравствуйте, дорогие друзья.

SMB — это сетевая служба, которая позволяет хостам отправлять ресурсы, такие как файлы, другим хостам в сети. Как начинающему этичному хакеру и тестировщику на проникновение, всегда рекомендуется перечислять общие файловые ресурсы, как только они окажутся в пределах Вашей компетенции для проведения теста на проникновение.

Чтобы начать перечисление SMB на виртуальной машине Metasploitable 2, воспользуйтесь следующими инструкциями:

- В Kali Linux откройте область терминала и используйте следующую команду для запуска платформы Metasploit framework:

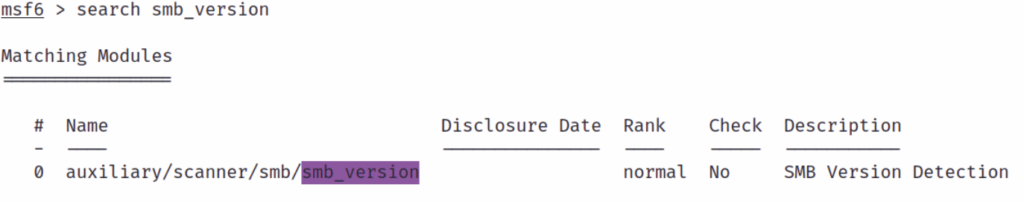

kali@kali:~$ msfconsole - Как только Metasploit загрузится в окне терминала, используйте команду поиска вместе с ключевым словом smb_version для быстрого поиска/фильтрации модулей:

msf6 > search smb_version

Как показано на следующем скриншоте, был возвращен вспомогательный модуль/scanner/smb/smb_version:

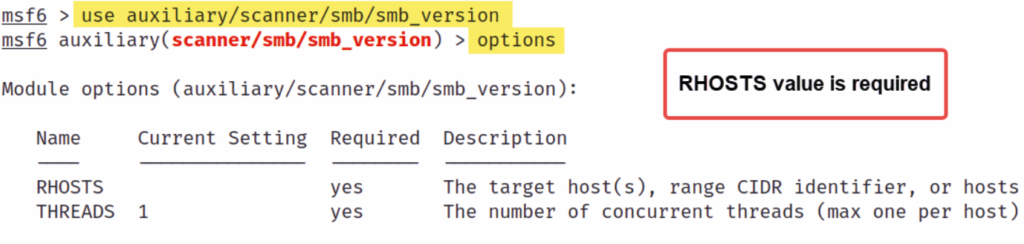

- Затем выберите соответствующий модуль в Metasploit, используя следующие команды:

msf6 > use auxiliary/scanner/smb/smb_version

msf6 auxiliary(scanner/smb/smb_version) > options

Использование команды show options (показать параметры) отобразит необходимые настройки, гарантирующие успешное выполнение модуля, как показано здесь:

Как показано на предыдущем скриншоте, есть две обязательные настройки. Одна из них — RHOSTS или целевые настройки, а другая — количество потоков, которые необходимо применить к процессу. Обратите внимание, что параметр RHOSTS не задан.

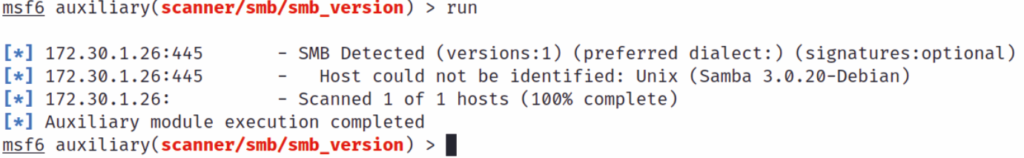

- Используйте следующие команды, чтобы установить значение RHOSTS в качестве целевого значения (Metasploitable 2) и запустить модуль:

msf6 auxiliary(scanner/smb/smb_version) > set RHOSTS 172.30.1.26

msf6 auxiliary(scanner/smb/smb_version) > run

Важное примечание

Команда run обычно используется для запуска/выполнения вспомогательного модуля в Metasploit, в то время как команда exploit используется для запуска модуля эксплойта.

Как показано на следующем скриншоте, Metasploit смог обнаружить, что SMB версии 1 активно запущен в целевой системе:

Использование нескольких инструментов для перечисления служб, запущенных в Вашей целевой системе, всегда полезно, поскольку существует вероятность того, что один инструмент может пропустить что-то важное, а другой — нет. Иногда тестировщики на проникновение предпочитают работать с Metasploit, поскольку он содержит множество вспомогательных модулей для сканирования и подсчета сервисов, в то время как другие предпочитают Nmap. Однако я рекомендую Вам ознакомиться с обоими инструментами, поскольку они превосходны и будут очень полезны в различных ситуациях.

Поскольку SMB-сервер был обнаружен в нашей целевой системе, мы можем использовать smb-карту для перечисления файлов и общих дисков в целевой системе.

Чтобы начать использовать SMB-карту, воспользуйтесь следующими инструкциями:

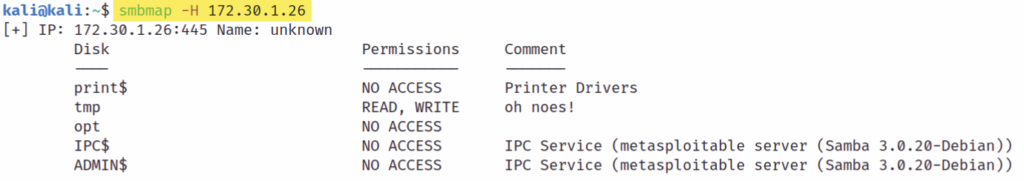

- В Kali Linux откройте область терминала и используйте следующие команды, чтобы найти общие диски в целевой системе:

kali@kali:~$ smbmap -H 172.30.1.26

Как показано на следующем скриншоте, SMBMap смог обнаружить список нескольких общих дисков в разделе Диск:

Как показано на предыдущем скриншоте, SMBMap смог предоставить нам названия различных общих ресурсов, настройки их разрешений и комментарии. Используя собранную информацию, тестировщик на проникновение должен проверить содержимое каждого доступного общего диска.

- Используйте следующие команды для чтения/отображения содержимого общего диска tmp:

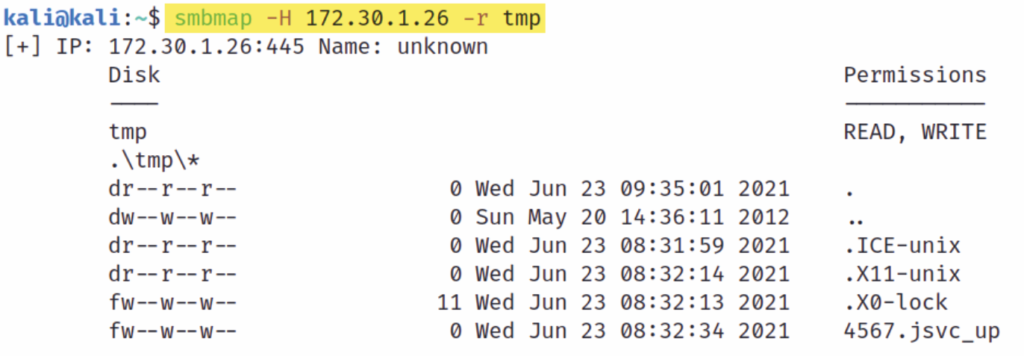

kali@kali:~$ smbmap -H 172.30.1.26 -r tmp

Как показано на следующем снимке экрана, SMB Map отображает содержимое общего диска tmp:

- Чтобы загрузить содержимое общего диска с помощью SMB Map, используйте следующую команду:

kali@kali:~$ smbmap -H 172.30.1.26 --download .\tmp*

Прочитав этот раздел, Вы узнали, как выполнить перечисление SMB с помощью Metasploit и SMBMap. В следующем разделе Вы узнаете, как выполнить перечисление по SSH.

На этом все. Всем хорошего дня!