Курс Ultimate Kali Linux — #46 Сканирование с использованием Metasploit.

Здравствуйте, дорогие друзья.

Перечисление общих сетевых служб

На этапе сканирования Вы обнаруживаете хост-системы и определяете все открытые сервисные порты в сети организации. В этом разделе Вы узнаете, как использовать Metasploit для перечисления общих сетевых служб.

Сканирование с использованием Metasploit

Metasploit — это платформа для разработки уязвимостей, которая позволяет специалистам по кибербезопасности использовать уязвимости в системе безопасности. Metasploit также может создавать пользовательские полезные данные с помощью модуля Msfvenom, устанавливать операции управления (C2) и выполнять методы последующей эксплуатации.

Чтобы начать сканирование с помощью Metasploit, воспользуйтесь следующими инструкциями:

- В Kali Linux откройте область терминала и используйте следующие команды для запуска платформы Metasploit:

kali@kali:~$ sudo msfconsole - Затем воспользуемся командой поиска для поиска списка модулей сканирования портов в Metasploit:

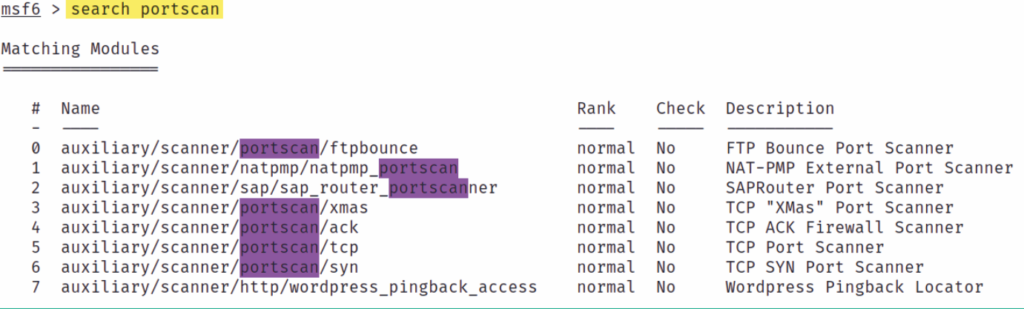

msf6 > search portscan

Как показано на следующем скриншоте, Metasploit предоставил список модулей, соответствующих нашему ключевому слову:

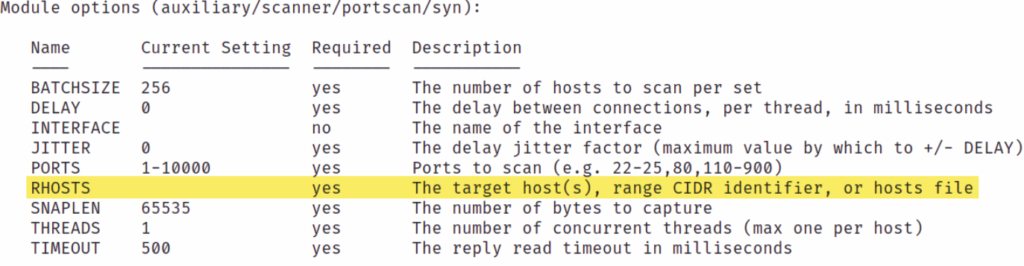

- Затем с помощью следующих команд выберите модуль и отобразите его необходимые настройки:

msf 6 > use auxiliary/scanner/portscan/syn

msf 6 auxiliary(scanner/portscan/syn) > options

Как показано на следующем скриншоте, Вы увидите, какие настройки являются обязательными для использования этого модуля. Обратите внимание, что параметр RHOSTS является обязательным, но он пустой:

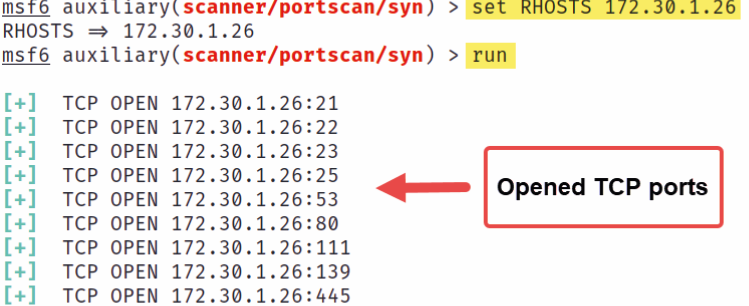

- Затем с помощью следующих команд установите IP-адрес нашей виртуальной машины Metasploitable 2 для RHOSTS и запустите модуль:

msf6 auxiliary(scanner/portscan/syn) > set RHOSTS 172.30.1.26

msf6 auxiliary(scanner/portscan/syn) > run

На следующем снимке экрана показано, что Metasploit может обнаруживать различные открытые TCP-порты на виртуальной машине Metasploitable 2 в сети:

Как Вы уже видели, сканирование с помощью Metasploit также может использоваться для выполнения различных методов сканирования целевой системы. Используя информацию, полученную в результате сканирования, Вы можете определить, какие порты открыты и какие службы на них запущены. Далее Вы узнаете, как перечислить SMB.

На этом все. Всем хорошего дня!