Курс Ultimate Kali Linux — #45 Подмена MAC- и IP-адресов во время сканирования.

Здравствуйте, дорогие друзья.

Предотвращение обнаружения с помощью ложных сигналов

Как Вы, возможно, уже поняли, Nmap считается лидером среди сетевых сканеров в отрасли благодаря своим передовым возможностям. Nmap может использовать ложные сигналы, чтобы заставить объект поверить, что сканирование сети происходит из нескольких источников, а не с одного IP-адреса источника.

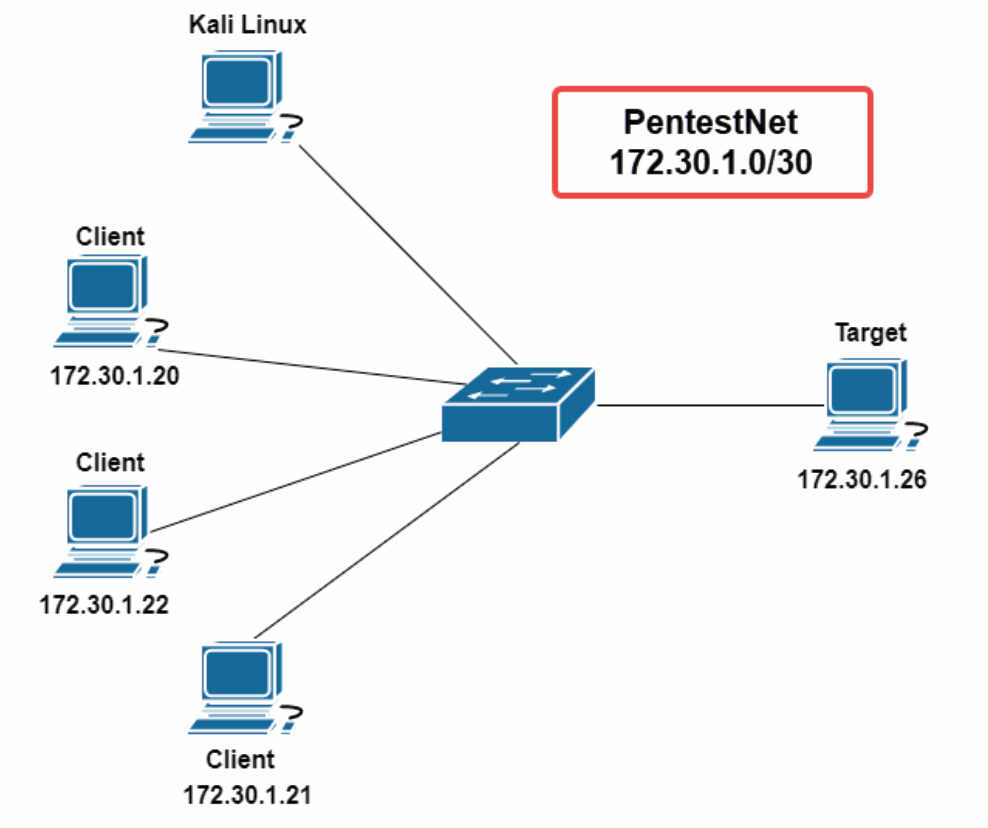

На следующей диаграмме показано, что компьютер с Kali Linux подключен к виртуальной сети Pentest Net:

Если Вы хотите выполнить сканирование в целевой системе на 172.30.1.26 и использовать функцию приманки в Nmap, мы можем использовать синтаксис –D, как показано в следующей команде:kali@kali:~$ nmap 172.30.1.26 –D 172.30.1.20, 172.30.1.21, 172.30.1.22

При выполнении сканирования с использованием ложных целей Nmap проверит, подключены ли системы-приманки к сети, прежде чем выполнять сканирование в целевой системе или сети. Поэтому рекомендуется проверить состояние Ваших систем-приманок, прежде чем использовать их IP-адреса в рамках сканирования с помощью синтаксиса ложной цели.

Подмена MAC- и IP-адресов во время сканирования

Nmap — это своего рода швейцарский армейский нож для сканеров, который оснащен множеством функций сканирования, позволяющих избежать обнаружения. Nmap позволяет тестировщикам на проникновение подделывать как MAC-, так и IP-адреса своих компьютеров с Kali Linux. Подмена MAC-адреса просто позволяет злоумышленнику выдать себя за кого-то другого в сети, что позволяет тестеру на проникновение подделать MAC-адрес поставщика сетевого устройства, маскируясь под сетевой коммутатор или даже маршрутизатор.

Чтобы использовать функцию подмены MAC в Nmap, используйте команду --spoof-mac 0, как показано здесь:kali@kali:~$ nmap --spoof-mac 0 172.30.1.26

Использование 0 позволяет Nmap выбрать случайно сгенерированный исходный MAC-адрес. Кроме того, Вы можете заменить 0 на MAC-адрес по Вашему выбору или даже указать название поставщика.

Чтобы подделать IP–адрес во время сканирования при использовании Nmap, используйте команду -S, как показано здесь:kali@kali:~$ sudo nmap -S 172.30.1.23 -e eth0 172.30.1.26

Команда –S позволяет вам указать поддельный IP–адрес, который должен быть подключен к исходному интерфейсу вашего устройства с помощью -e, а затем Вашего сетевого адаптера.

Совет

Чтобы узнать больше о Nmap, воспользуйтесь командами man nmap и nmap –h.

Прочитав этот раздел, Вы узнали, как избежать обнаружения в сети при выполнении сканирования с помощью Nmap. Хотя Nmap — это очень мощный инструмент, который должен быть в арсенале каждого тестировщика на проникновение, есть еще один компонент Nmap, который позволяет этичному хакеру или тестировщику на проникновение выполнять расширенное и индивидуальное сканирование, известное как Nmap Scripting Engine (NSE). В следующем разделе, «Выполнение оценки уязвимостей», Вы узнаете больше о NSE и о том, как его можно использовать для обнаружения уязвимостей в сети. Далее Вы узнаете, как выполнить скрытое сканирование с помощью Nmap.

Выполнение скрытого сканирования

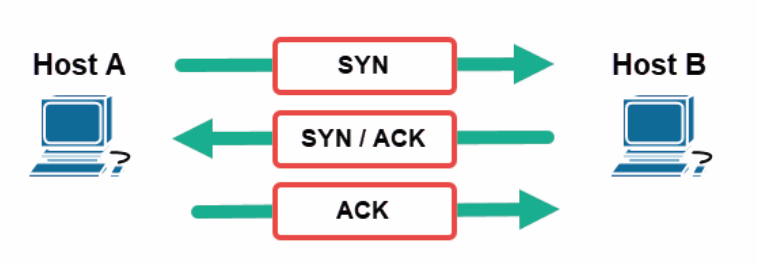

По умолчанию Nmap устанавливает трехстороннее подтверждение связи по протоколу TCP для всех открытых TCP-портов, обнаруженных в целевых системах. Как только между атакующей системой и целью установлено подтверждение связи, между каждым хостом происходит обмен пакетами данных. На следующей диаграмме показан процесс установления связи, при котором узел A инициализирует соединение с узлом B:

Во время теста на проникновение в сеть важно действовать как можно незаметнее. Это создает впечатление, что настоящий хакер пытается взломать целевые системы в сети, не будучи пойманным решениями безопасности организации. Однако, устанавливая трехстороннее соединение по протоколу TCP с нашими целевыми устройствами, мы даем о себе знать цели.

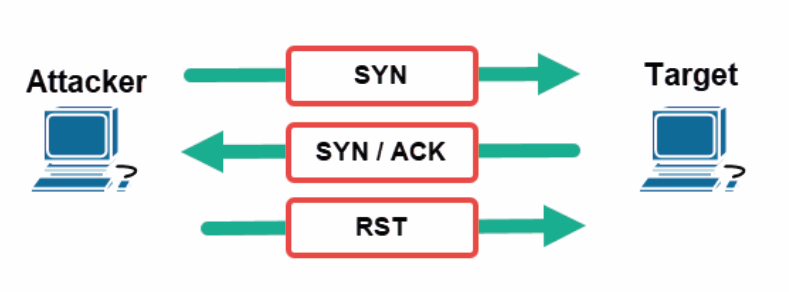

Таким образом, используя Nmap, мы можем выполнить скрытую проверку (полуоткрытую) между целью и нашей атакующей системой. Скрытая проверка не устанавливает полного подтверждения связи по протоколу TCP с объектом:

- Компьютер злоумышленника обманывает цель, отправляя пакет TCP SYN на определенный порт в целевой системе, чтобы определить, открыт ли порт.

- Затем целевая система отправит в ответ пакет TCP SYN/ACK, если порт открыт.

- Наконец, злоумышленник отправит TCP-пакет RST цели, чтобы сбросить состояние соединения и прервать его.:

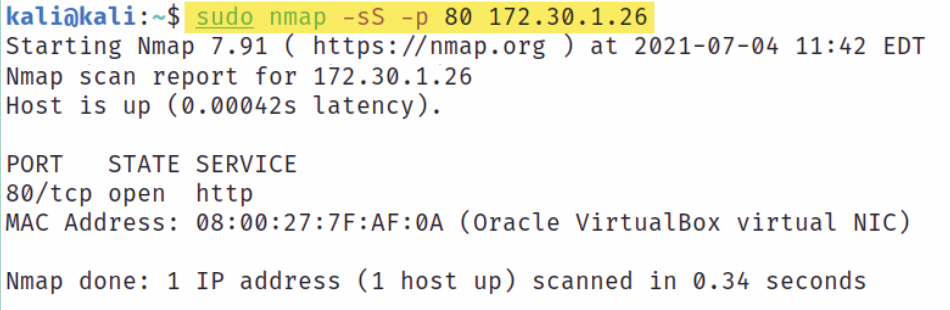

В этом упражнении мы собираемся проверить порт 80 на нашей виртуальной машине Metasploitable 2, используя скрытое сканирование с помощью Nmap. Используя синтаксис -sS для обозначения скрытого сканирования, а затем оператор -p для сканирования (зондирования) определенного порта, мы можем выполнить следующую команду Nmap:kali@kali:~$ sudo nmap -sS -p80 172.30.1.26

На следующем снимке экрана показан порт 80, открытый на целевом устройстве:

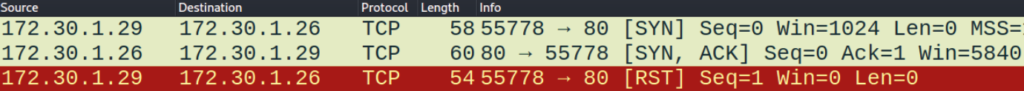

Используя анализатор протоколов/сниффер, такой как Wireshark, мы можем видеть поток пакетов между машиной Kali Linux и адресатом, как показано здесь:

Как показано на предыдущем скриншоте, первый пакет с 172.30.1.29 (Kali Linux) по 172.30.1.26 (Metasploitable 2) является пакетом TCP SYN. Затем целевой сервер ответил TCP SYN/ACK, что указывает на то, что порт 80 открыт. Наконец, Nmap отправил TCP RST-пакет для сброса соединения.

Прочитав этот раздел, Вы узнали, как выполнять различные методы сканирования для обнаружения узлов в сети. В следующем разделе Вы узнаете, как выполнить перечисление служб, которые были обнаружены на этапе сканирования.

На этом все. Всем хорошего дня!