Курс Ultimate Kali Linux — #42 Изучение методов активного сканирования. Спуфинг MAC-адресов.

Здравствуйте, дорогие друзья.

Как начинающий этичный хакер и тестировщик на проникновение, Вы должны понимать, как использовать возможности различных методов и инструментов сканирования для эффективного обнаружения хост-системы в Вашей целевой сети. Многие организации уделяют особое внимание защите своей сети по периметру и иногда не уделяют должного внимания защите своей внутренней сети. Довольно часто Вы обнаруживаете, что более 90% кибератак или угроз обычно исходят из внутренней сети. Из-за этого многие организации считают, что злоумышленник начнет атаку из Интернета, которая затем будет заблокирована их сетевым брандмауэром.

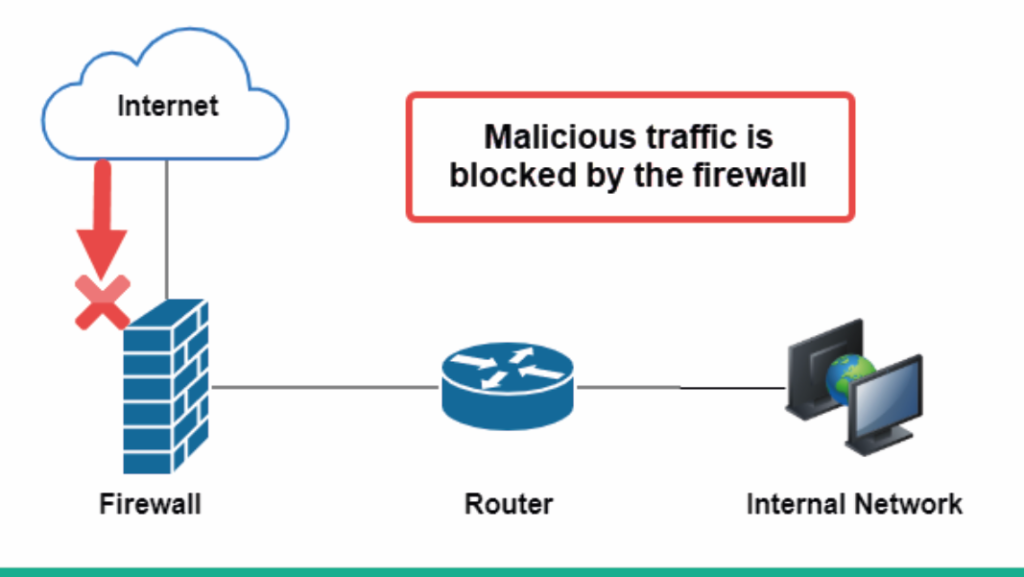

На следующей диаграмме показан упрощенный обзор типичного развертывания брандмауэра:

Как показано в предыдущем фрагменте, сетевой брандмауэр будет фильтровать трафик между такими сетями, как внутренняя корпоративная сеть и Интернет. Однако участники угроз постоянно изучают, как организации внедряют свою инфраструктуру, а также решения, которые руководство и ИТ-специалисты принимают при обеспечении безопасности своих сред. Многие организации считают, что их сеть не может быть взломана кем-либо извне, например хакером. На самом деле, это только вопрос времени, когда хакер обнаружит уязвимость в системе безопасности и воспользуется ею.

На этапе разведки тестировщикам на проникновение в конечном итоге потребуется непосредственно воздействовать на цель, применяя метод активного сбора информации, известный как сканирование. Сканирование — это метод, который используется для обнаружения активных систем в сети, определения открытых служебных портов в системе и обнаружения уязвимостей на хост-компьютерах и даже в архитектуре их операционной системы. Информация, полученная в результате сканирования, помогает тестировщику на проникновение получить более четкое представление о своих целях по сравнению с пассивным сбором информации.

Важное примечание

Не выполняйте никаких видов сканирования в системах и сетях, которые Вам не принадлежат или на которые у Вас нет официального разрешения. Во многих странах сканирование считается незаконным.

Специалистам по тестированию на проникновение всегда необходимо совершенствовать свое критическое мышление, чтобы они могли мыслить как настоящие злоумышленники, особенно если они хотят провести еще один успешный тест на проникновение в своей целевой организации. В этом разделе Вы узнаете о различных методах и методологиях проведения сканирования в целевой сети и о том, как профилировать системы.

Спуфинг MAC-адресов

При подключении к проводной или беспроводной сети ваша сетевая интерфейсная плата (NIC) содержит записанный адрес, известный как MAC-адрес управления доступом к мультимедиа, который является уникальным для каждого устройства. Когда Ваш сетевой адаптер отправляет трафик по сети, Ваш MAC-адрес также указывается в заголовке фрейма, и эта информация может быть использована для идентификации Вашего компьютера в сети. Как начинающий тестировщик на проникновение, Вы можете изменить MAC-адрес как на своих адаптерах Ethernet, так и на адаптерах беспроводной сети с помощью предустановленного инструмента, известного как MAC Changer.

Изменение вашего MAC-адреса позволяет Вам выдавать себя за другое устройство, например сетевое устройство, принтер или устройство определенного производителя в сети. Этот метод может быть использован для защиты идентификационных данных компьютера злоумышленника, находящегося в сети организации, а также для того, чтобы заставить сетевых администраторов думать, что компьютер злоумышленника является одним из их существующих конечных устройств.

Чтобы узнать, как изменить свой MAC-адрес с помощью MAC Changer, воспользуйтесь следующими инструкциями:

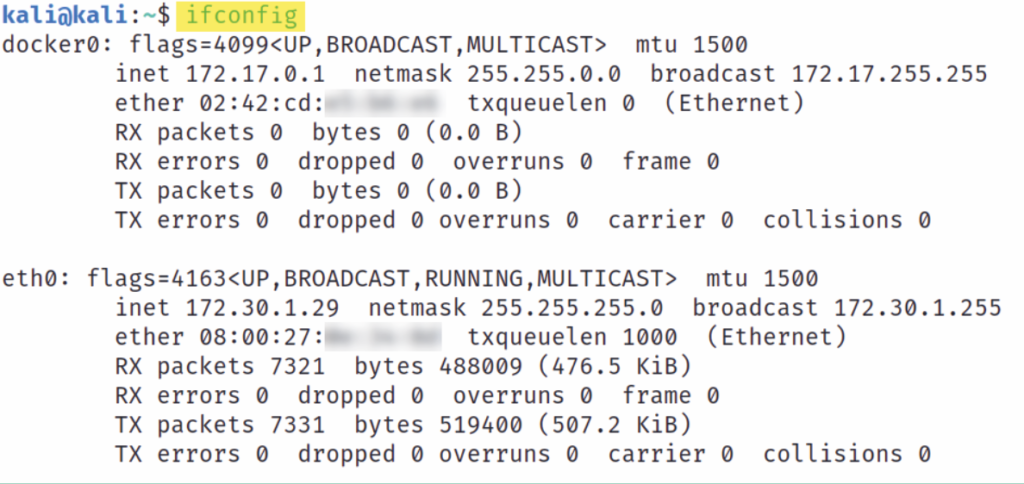

- В Kali Linux откройте область терминала и с помощью команды ifconfig определите количество сетевых интерфейсов, как показано здесь:

Как показано на предыдущем скриншоте, есть подключение Ethernet, обозначенное как eth0, которое подключено к проводной виртуальной сети в нашей лабораторной среде.

- Затем используйте следующие команды для логического отключения интерфейса eth0:

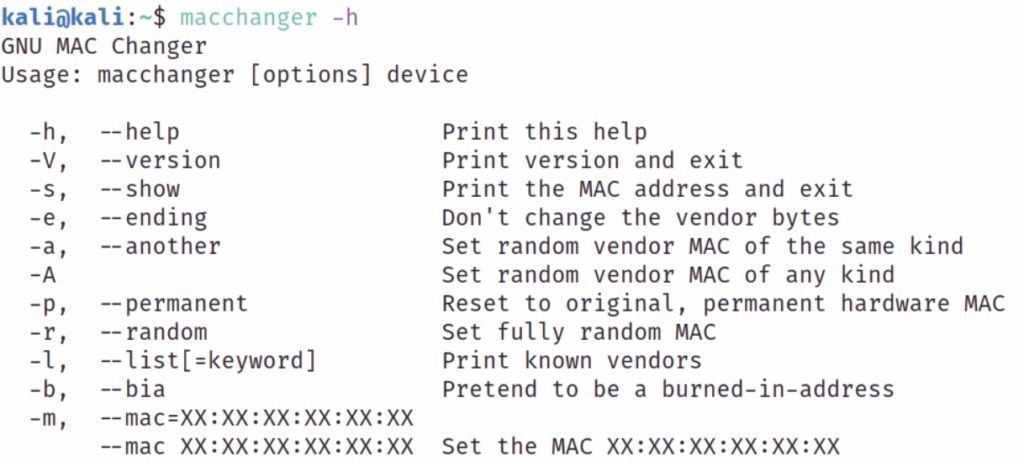

kali@kali:~$ sudo ifconfig eth0 down - Затем используйте команду macchanger -h для просмотра списка доступных опций:

- Далее, давайте установим полностью случайный MAC-адрес в интерфейсе eth0, используя следующие команды:

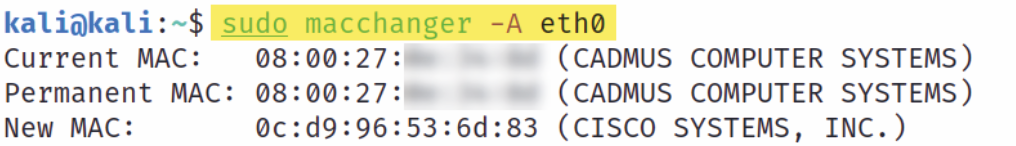

kali@kali:~$ sudo macchanger -A eth0

На следующем снимке экрана показано, что MAC-адрес был изменен на случайно выбранного поставщика:

- Затем используйте следующие команды, чтобы изменить логический статус интерфейса eth0 на up.:

kali@kali:~$ sudo ifconfig eth0 up - Наконец, Вы можете использовать команду ifconfig для проверки MAC-адреса и состояния интерфейса eth0 на Вашем компьютере с Kali Linux.

Выполнив это упражнение, Вы узнаете, как подделать MAC-адрес вашего компьютера с Kali Linux. Далее Вы узнаете, как обнаруживать работающие системы в сети.

На этом все. Всем хорошего дня!