Курс Ultimate Kali Linux — #43 Обнаружение активных систем в сети.

Здравствуйте, дорогие друзья.

Обнаружение активных узлов в сети является важным этапом при проведении теста на проникновение. Давайте представим, что Вы этичный хакер или тестировщик на проникновение; Ваша целевая организация разрешает Вам напрямую подключать компьютер злоумышленника к Kali Linux в своей сети для проведения тестирования безопасности из своей внутренней сети. Вам не терпится приступить к обнаружению уязвимостей в системе безопасности и системам взлома, но вы не уверены, какие системы подключены к сети, а также в их основных операционных системах.

В этом разделе Вы узнаете о навыках, которые Вам понадобятся для выполнения различных видов активной разведки в сетях организации с использованием различных инструментов и методов. Однако, чтобы Вы могли выполнять эти упражнения в безопасных условиях, пожалуйста, воспользуйтесь следующими рекомендациями:

- Убедитесь, что Вы не сканируете системы, которые Вам не принадлежат или на которые у Вас нет официального разрешения.

- * Убедитесь, что сетевой адаптер Kali Linux подключен к сети Pentest Net lab в VirtualBox Manager.

- * Включите обе виртуальные машины Metasploitable 2 и OWASPBWA и убедитесь, что эти системы получают IP-адреса в сети 172.30.1.0/24.

- * Сеть Pentest Net будет имитировать сеть нашей организации.

Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

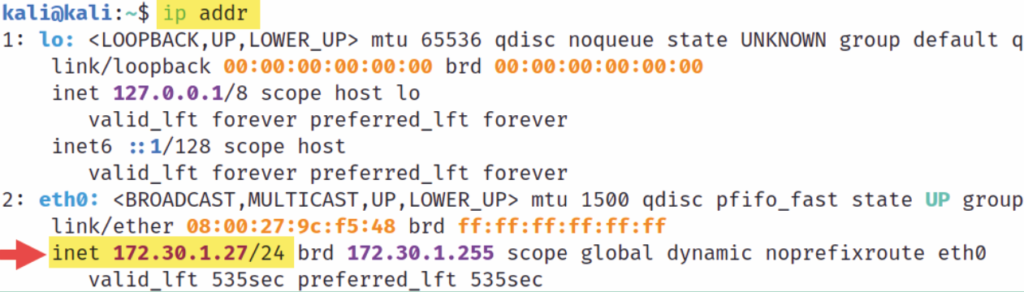

- В Kali Linux откройте область терминала и выполните команду

ip addr, как показано здесь:

Как показано на предыдущем скриншоте, Вы можете видеть несколько интерфейсов в вашей системе Kali Linux, а также интерфейс Ethernet под названием eth0. Интерфейсы Ethernet обычно представляют собой физические сетевые адаптеры в Вашей системе, но, поскольку мы используем VirtualBox для виртуализации Kali Linux, они являются виртуальными сетевыми адаптерами. Имейте в виду, что беспроводные сетевые адаптеры идентифицируются как интерфейсы wlan.

Кроме того, сетевой адрес, указанный в интерфейсе eth0, является IP-адресом моего компьютера с Kali Linux. IP-адрес вашего компьютера с Kali Linux может немного отличаться, но это нормально, если он подключен к сети 172.30.1.0/24. Знание IP-адреса нашего компьютера важно для того, чтобы исключить его из других проверок, а также для определения возможного сетевого идентификатора нашей подключенной сети.

Совет

Вам нужно будет вычислить сетевой идентификатор сети, к которой вы подключены. Перейдите по ссылке https://www.calculator.net/ip-subnet- calculator.html, которая позволяет ввести значения IP-адресов и сетевого префикса (/x) на сайте и получить сетевой адрес/идентификатор.

2. Далее, давайте используем Netdiscover для выполнения активного сканирования всей сети:

kali@kali:~$ sudo netdiscover -r 172.30.1.0/24

Netdiscover — это инструмент сканирования, который использует сообщения протокола разрешения адресов (ARP) для идентификации активных систем в сети. Использование синтаксиса –r позволяет указать диапазон при сканировании.

Совет

Вы можете выполнить пассивное сканирование сети, используя синтаксис –p, который позволяет Netdiscover пассивно прослушивать любые сообщения, которыми могут обмениваться хосты в сети.

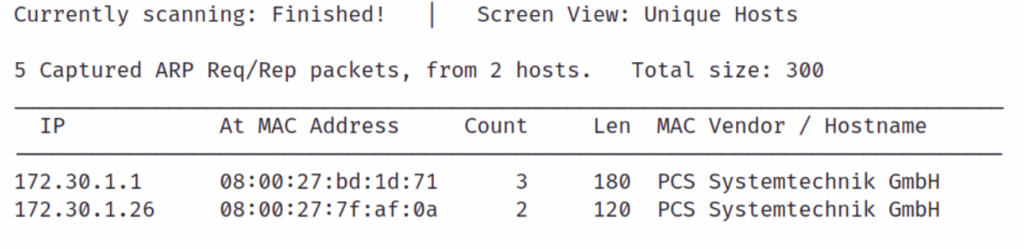

На следующем снимке экрана показаны результаты Netdiscover при использовании на хост-машинах в сети 172.30.1.0/24:

Как показано на предыдущем скриншоте, Netdiscover предоставил IP-адреса, MAC-адреса, поставщиков и имена хостов систем. Используя эту информацию о поставщике сетевого адаптера, тестировщик на проникновение может начать поиск известных уязвимостей в хост-системах.

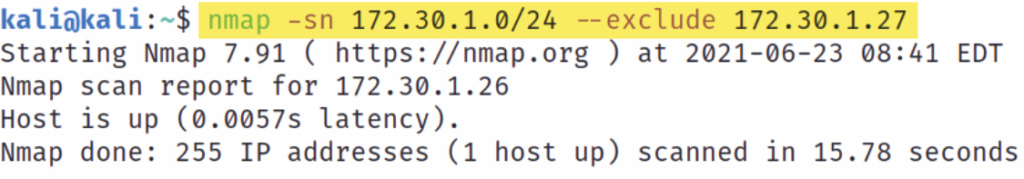

- Далее, давайте используем Network Mapper (Nmap) для сканирования всей сети, исключая нашу машину с Kali Linux, используя следующую команду:

kali@kali:~$ nmap -sn 172.30.1.0/24 --exclude 172.30.1.27

Использование синтаксиса –sn гарантирует, что Nmap выполнит проверку связи по сети. Это означает, что Nmap отправит сообщение с эхо-запросом протокола ICMP (Internet Control Message Protocol) на все устройства в пределах действия сети. Подключенные к Сети устройства обычно отвечают сообщением ICMP Echo Reply. Затем Nmap предоставит результаты работы систем, подключенных к сети, как показано здесь:

Как показано на предыдущем скриншоте, Nmap указал, что 172.30.1.26 хост-устройство (Metasploitable 2) в данный момент запущено (подключено к сети). Кроме того, использование команды —exclude позволяет нам указать, какие IP-адреса следует исключить из проверки. Эту команду лучше всего использовать, когда Вам запрещено сканировать различные IP-адреса и подсети во время теста на проникновение.Далее Вы узнаете, как использовать Nmap для обнаружения открытых портов и запущенных служб в целевой системе в сети.

На этом все. Всем хорошего дня!