Курс Ultimate Kali Linux — #29 Recon-ng.

Здравствуйте, дорогие друзья.

Recon-ng — это платформа OSINT reconnaissance, написанная на Python. Сам инструмент содержит модули, базу данных, интерактивную справку и систему меню, аналогичную Metasploit. Recon-ng может использовать веб-методы сбора информации с использованием различных платформ с открытым исходным кодом, и это один из обязательных инструментов, которые должен иметь в своем арсенале любой начинающий этичный хакер или тестировщик на проникновение.

В последней версии Kali Linux Recon-ng уже включен в список предустановленных инструментов. Чтобы начать использовать Recon-ng для сбора информации, воспользуйтесь следующими инструкциями:

- В Kali Linux откройте область терминала, введите recon-ng и нажмите Enter, чтобы запустить платформу.

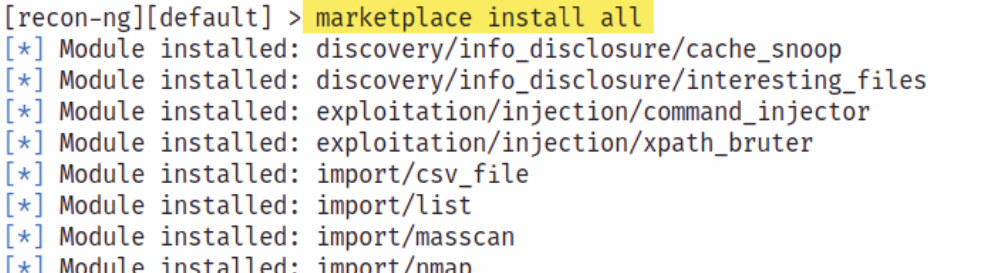

- Recon-ng использует модули для выполнения различных методов сбора информации о цели. По умолчанию модули не установлены, поэтому используйте следующую команду для установки всех модулей из Recon-ng marketplace в Вашу систему:

[recon-ng][default] > marketplace install all

На следующем снимке экрана показано, что Recon-ng загружает и устанавливает все модули:

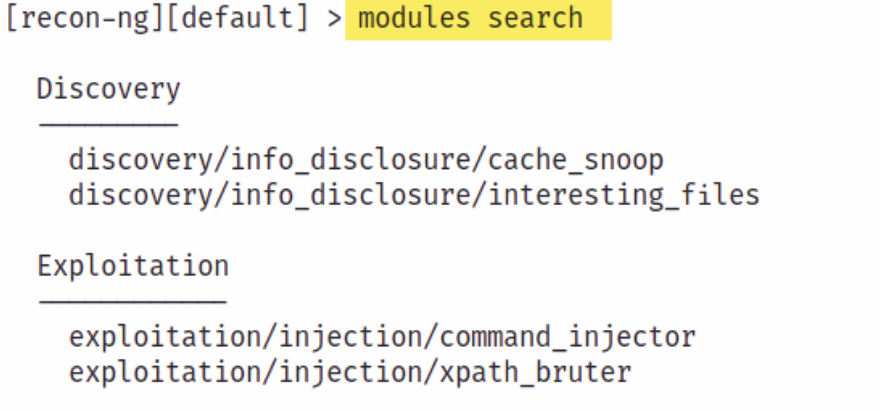

3. Чтобы просмотреть все модули, которые были установлены при повторной проверке, воспользуйтесь командой поиска модулей, как показано здесь:

Как показано на предыдущем скриншоте, Recon-ng предоставляет список всех установленных модулей и распределяет их по категориям (Обнаружение, эксплуатация, импорт, повторное использование и отчетность).

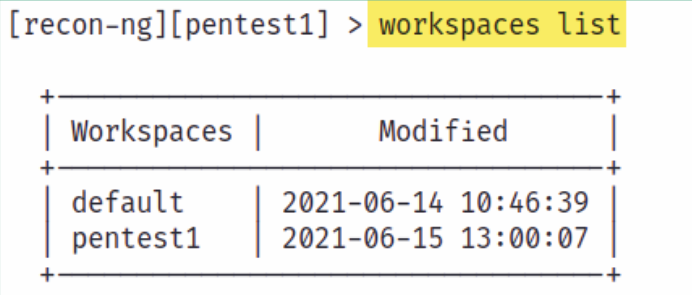

4. Как специалист по тестированию на проникновение, вы будете работать над многими проектами. Использование команды workspaces create <название рабочей области> позволит вам создать уникальную рабочую область в рамках исследования. Здесь вы можете управлять данными, собранными по каждому проекту. Используйте следующую команду для создания новой рабочей области:

[recon-ng][default] > workspaces create pentest1

Обратите внимание, что рабочее пространство на Вашем терминале автоматически изменилось с «По умолчанию» на «пентест 1». Кроме того, чтобы просмотреть все доступные рабочие пространства при повторной проверке, используйте команду «Список рабочих пространств», как показано здесь:

Совет

Команда workspaces load <имя рабочей области> позволяет выбрать конкретную рабочую область и работать в ней, в то время как команда workspaces remove <имя рабочей области> выводит рабочую область из-под контроля.

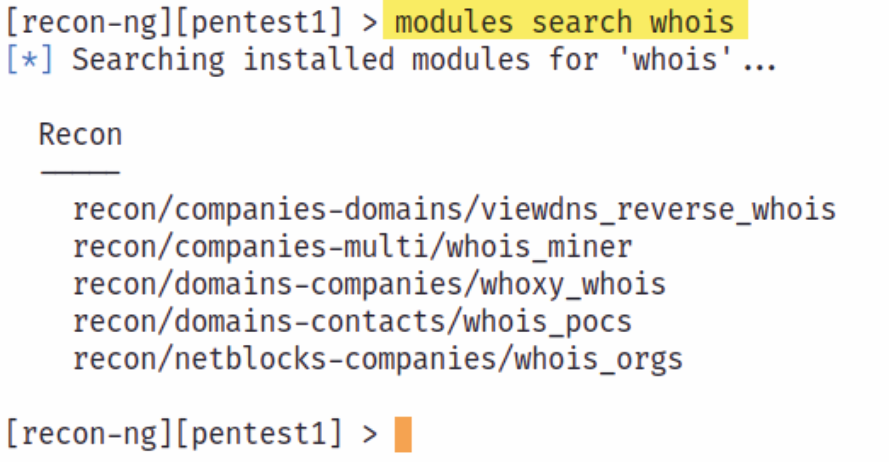

5. Затем мы можем выполнить поиск модуля с помощью команды modules search. Используйте команду modules search whois для просмотра списка связанных модулей:

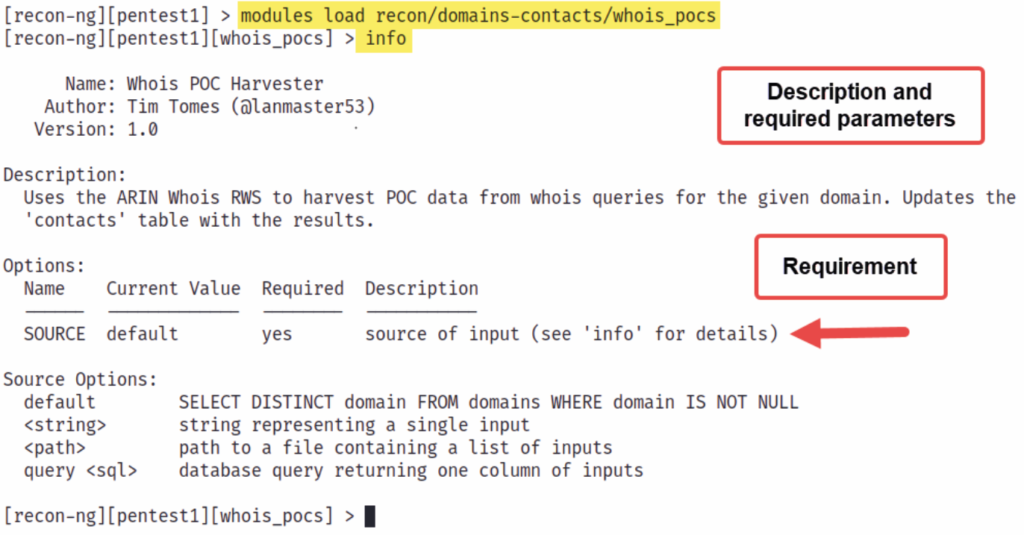

6. Чтобы использовать определенный модуль в рамках проверки, воспользуйтесь командой modules load. Давайте соберем список контактных центров (POC) для целевого домена. Для работы с модулем POCS используйте следующие команды:

[recon-ng][pentest1] > modules load recon/domains- contacts/whois_pocs

[recon-ng][pentest1][whois_pocs] > info

На следующем снимке экрана показан вывод команды info для текущего модуля:

Как показано на предыдущем скриншоте, команда info отображает краткое описание модуля, способы его использования для сбора информации о цели и необходимые параметры для использования модуля.

7. Чтобы задать требования к модулю PROCESS, используйте следующую команду для установки microsoft.com в качестве источника для нашего целевого модуля:

[recon-ng][pentest1][whois_pocs] > options set SOURCE microsoft.com

Совет

Чтобы отменить установку значения в модуле, используйте команду option unset. Убедитесь, что Вы используете команду info для проверки того, установлено или не установлено значение параметра в модуле.

<параметр>

8. Далее, чтобы запустить модуль, используйте команду выполнить, как показано здесь:

Как показано на предыдущем скриншоте, модуль собирает данные OSINT из различных баз данных WHOIS в Интернете.

Совет

Чтобы выйти из модуля при повторной проверке, просто используйте команду «Назад».

Как Вы можете видеть, Recon-ng является очень мощным инструментом и может довольно хорошо справляться с управлением данными. Организации обычно создают поддомены для различных целей; некоторые из них могут использоваться как порталы входа в систему или просто как другие каталоги на веб-сайте.

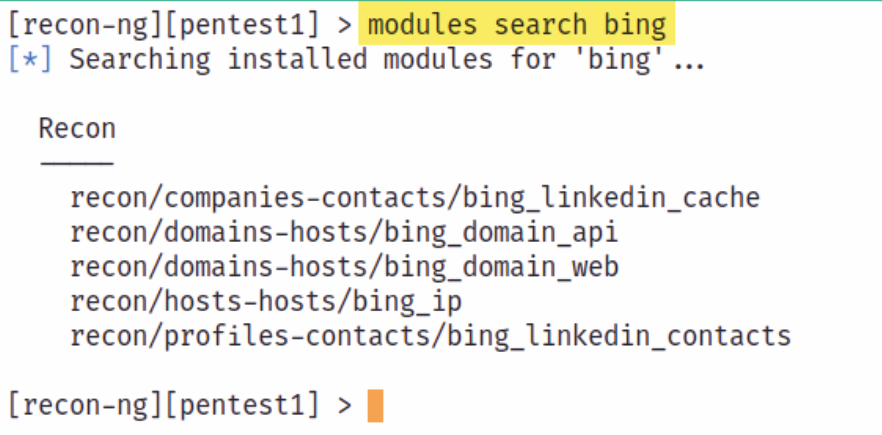

9. Далее, давайте попробуем собрать список поддоменов для нашего целевого домена. Воспользуйтесь командой modules search bing, как показано здесь:

10. Используйте следующие команды для выбора модуля bing_domain_web и отображения его требуемых параметров:

[recon-ng][pentest1] > modules load recon/domains-hosts/ bing_domain_web[recon-ng][pentest1][bing_domain_web] > info

11. Затем воспользуемся командой options set SOURCE microsoft.com, чтобы задать наш целевой домен, и воспользуемся командой run для запуска модуля.

Совет

Чтобы просмотреть список всех поддерживаемых модулей API и их ключей в Recon-ng, воспользуйтесь командой keys list. Чтобы добавить ключ API в Recon-ng, используйте команду keys add <Имя модуля API> <значение ключа API>.

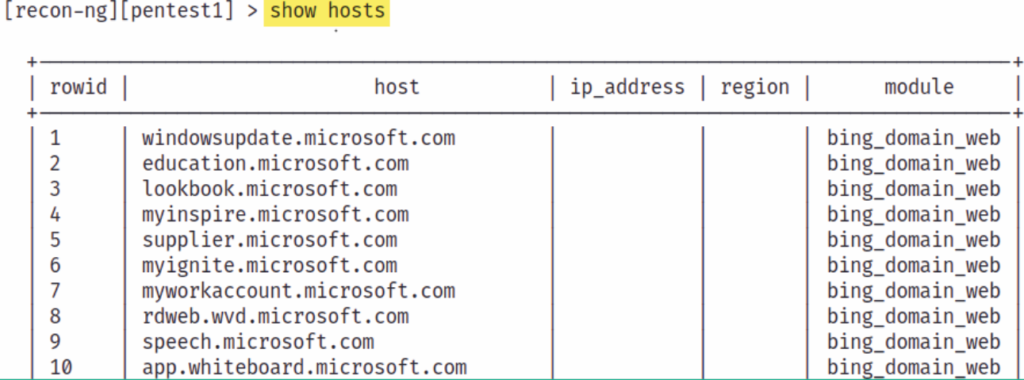

12. Чтобы просмотреть все поддомены, их IP-адреса и географическое расположение, используйте команду показать хосты, как показано здесь:

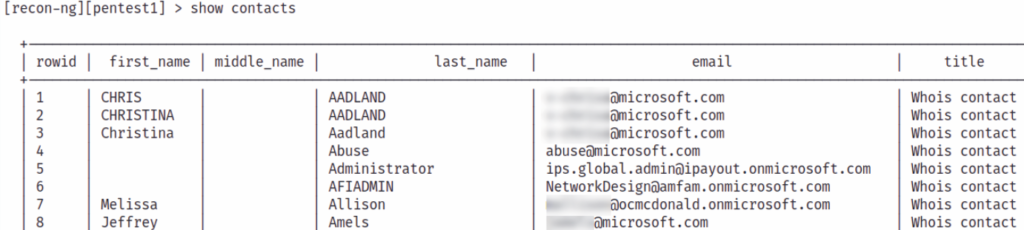

13. Чтобы просмотреть всю найденную контактную информацию, воспользуйтесь командой «показать контакты», как показано здесь:

Совет

Команда show может использоваться с командой show [companies] [credentials] [hosts] [locations] [ports] [pushpins] [vulnerabilities] [contacts] [domains] [leaks] [netblocks] [profiles] [repositories] для просмотра конкретной информации, полученной в результате разведки.

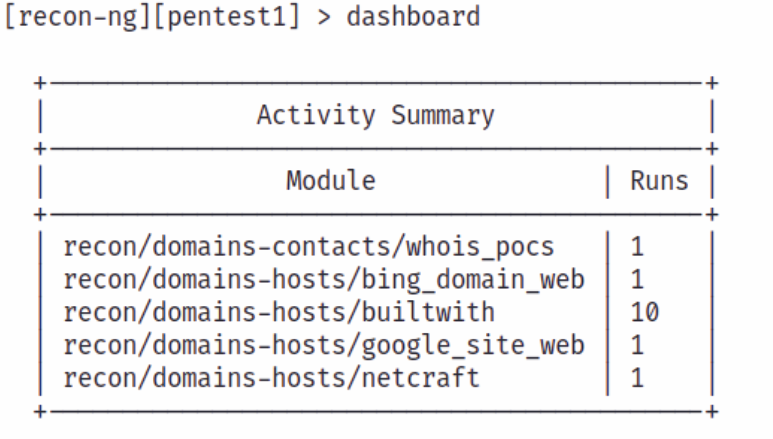

14. Чтобы просмотреть сводку Ваших действий, воспользуйтесь командой панели мониторинга:

На предыдущем скриншоте показана сводка действий, которые были выполнены

пользователем, и количество запусков модуля. На следующем скриншоте показана сводка объема данных, собранных в ходе проверки:

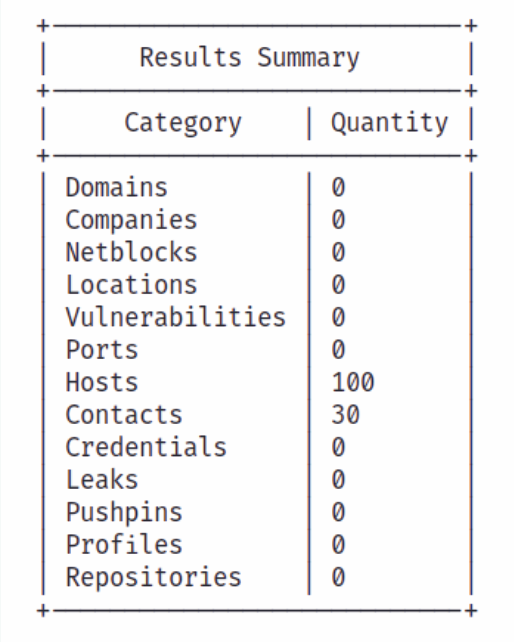

15. Сбор всех данных может быть очень сложным процессом, но, к счастью, в Recon-ng есть модули для создания отчетов. Воспользуйтесь командой modules search report, чтобы просмотреть список всех модулей для создания отчетов:

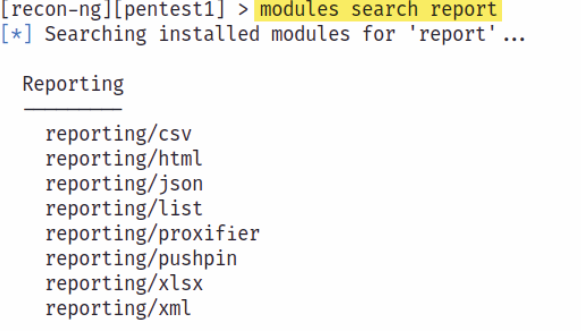

16. Чтобы сгенерировать отчет в формате HTML, используйте следующие команды для установки необходимых параметров и расположения выходных данных для окончательного отчета:

[recon-ng][pentest1] > modules load reporting/html

[recon-ng][pentest1] > info

[recon-ng][pentest1][html] > options set CREATOR Glen

[recon-ng][pentest1][html] > options set CUSTOMER MS-Target

[recon-ng][pentest1][html] > options set FILENAME /home/ kali/PenTest1-Report.html

[recon-ng][pentest1][html] > run

На следующем снимке экрана показано, как команда была применена к модулю:

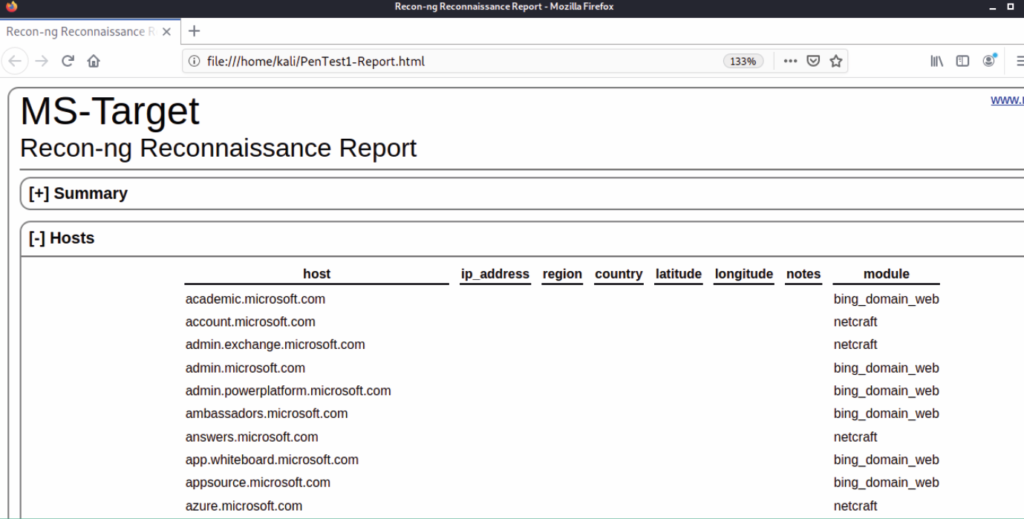

После выполнения команды run программа Recon-ng сгенерирует отчет в формате HTML и сохранит его в каталоге /home/kali в Вашей системе Kali Linux. На следующем снимке экрана показан обзор HTML-отчета, открытого в веб-браузере:

Этот отчет содержит очень простую для понимания сводку всех данных, собранных с помощью Recon-ng. Модуль создания отчетов отлично помогает Вам легко сопоставлять данные о Вашей цели.

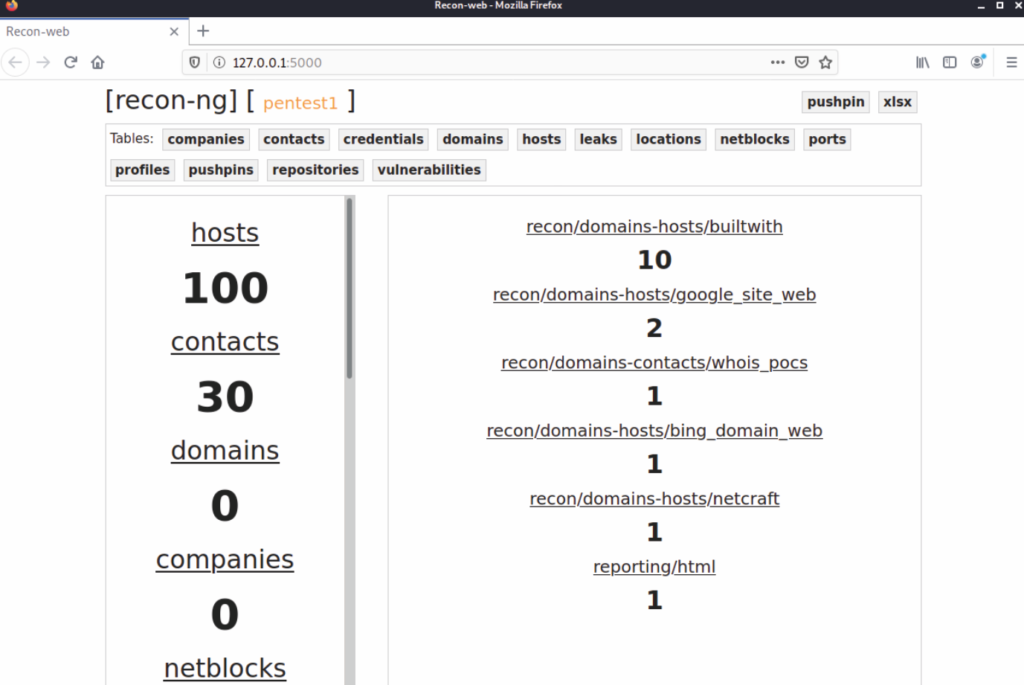

17. Наконец, Recon-ng имеет веб-интерфейс пользователя, который позволяет тестировщикам на проникновение легко анализировать данные и выполнять функции отчетности. Чтобы включить этот веб-интерфейс пользователя, выполните следующую команду на терминале:

kali@kali:~$ recon-web

После инициализации рабочей области откройте веб-браузер в Kali Linux и перейдите по ссылке http://127.0.0.1:5000/, как показано на следующем скриншоте:

Как показано на предыдущем скриншоте, этичный хакер и специалист по тестированию на проникновение могжет выполнять анализ данных и составлять отчеты, используя веб-интерфейс инструмента разведки.

Важное примечание

Чтобы узнать больше о реконфигурации, Вы можете посетить официальный репозиторий GitHub по адресу https://github.com/lanmaster53/recon-ng.

Прочитав этот раздел, Вы узнали, как использовать Recon-ng, очень популярный инструмент для анализа, с открытым исходным кодом, для сбора данных о целевой организации. Далее Вы узнаете, как использовать другой инструмент командной строки для сбора данных о сотрудниках из различных источников.

На этом все. Всем хорошего дня!