Курс Ultimate Kali Linux — #9 Понимание структуры Cyber Kill Chain.

Здравствуйте, дорогие друзья.

Для начинающего тестера на проникновение, который вливается в индустрию кибербезопасности, очень важно понимать образ мышления субъектов угроз. Чтобы лучше проводить тестирование на проникновение, Вам нужно обладать очень творческим и стратегическим мышлением. Проще говоря, Вам нужно думать как настоящий хакер, если Вы хотите взломать системы и сети как профессионал в области кибербезопасности.

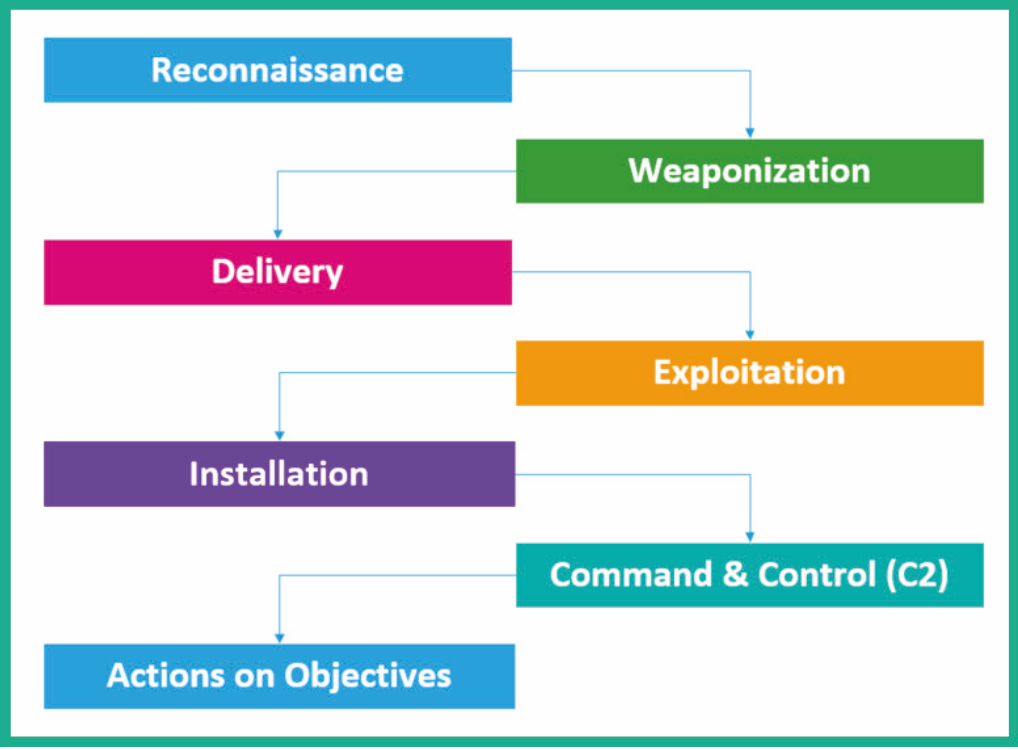

Cyber Kill Chain — это семиэтапная система, разработанная Lockheed Martin, американской аэрокосмической корпорацией. В этой структуре описывается каждый критический шаг, который должен выполнить субъект угрозы, прежде чем он добьется успеха в достижении целей и задач кибератаки на свои цели. Специалисты по кибербезопасности смогут снизить вероятность того, что злоумышленник достигнет своих целей, и уменьшить размер ущерба, если они смогут остановить злоумышленника на более ранних этапах Cyber Kill Chain. На следующей диаграмме показаны семь этапов Cyber Kill Chain, которые используются злоумышленниками:

Как показано на рисунке выше, Вы можете видеть, как каждая стадия перетекает в другую до тех пор, пока угроза не исчезнет, и субъект достигает последней фазы, когда злоумышленнику удается провести кибератаку и специалисты по кибербезопасности не смогли остановить атаку. В синей команде, занимающейся операциями по кибербезопасности, инженеры по безопасности должны обеспечить хорошую защиту систем и сетей, проводя мониторинг на предмет любых потенциальных угроз. Если угроза обнаружена, синей команде необходимо как можно быстрее устранить угрозу, следовательно, необходимо понимать цепочку Cyber Kill Chain. Однако, как тестер на проникновение, мы можем применять методы и стратегии, используемые субъектами угроз, соответствующие каждому этапу Cyber Kill Chain, для достижения наших целей во время теста на проникновение для организации.

В следующих нескольких разделах Вы узнаете об основах каждого этапа Cyber Kill Chain, о том, как каждый из них используется субъектами угроз и как тестеры на проникновение применяют эти стратегии в своих задачах.

Разведка

Как и в случае с любым планом сражения, важно много знать о своем противнике, прежде чем начинать войну. Этап разведки ориентирован на сбор большого количества информации и разведданных о цели, будь то человек или организация. Злоумышленники и тестеры на проникновение используют этот этап для создания профиля своей цели, который содержит IP-адреса, операционные системы систем, и открытые сервисные порты, запущенные приложения, уязвимости и любые конфиденциальные ресурсы, которые могут быть непреднамеренно раскрыты и могут увеличить поверхность атаки.

Важная заметка

Этап разведки включает в себя как пассивные, так и активные методы сбора информации, которые будут рассмотрены в последующих разделах. Вы также познакомитесь с инструментами и методами, которые помогут улучшить Ваши информационные навыки при проведении тестирования на проникновение.

Злоумышленники потратят много времени на исследование своей цели, чтобы определить геолокацию любых физических офисов, онлайн-сервисов, доменных имен, сетевой инфраструктуры, онлайн-серверов и веб-приложений, сотрудников, номеров телефонов и адресов электронной почты и т. д. Основная цель – узнать как можно больше информации о цели. Иногда этот этап может занять много времени. По сравнению с тестером на проникновение, у которого есть определенный период времени для выполнения всего теста на проникновение, перед переходом к следующему этапу может потребоваться от 1 до 2 дней интенсивных исследований.

Weaponization

Используя информацию, полученную на этапе разведки, злоумышленник и тестер на проникновение может использовать ее для создания оружия, которое лучше называть эксплойтом, которое может воспользоваться уязвимостью безопасности на цели. Оружие (эксплойт) должно быть специально создано и протестировано, чтобы гарантировать его успех при запуске злоумышленником или тестером на проникновение. Цель эксплойта — повлиять на конфиденциальность, целостность и/или доступность систем или сетей цели.

Эксплойт использует уязвимость. После того, как это произойдет, что будет дальше? Если использовать немного более стратегический подход, злоумышленники и тестеры на проникновение будут сочетать свой эксплойт с полезной нагрузкой. Полезная нагрузка активируется после того, как эксплойт скомпрометировал систему. В качестве простого примера можно использовать полезную нагрузку для создания постоянного бэкдора в целевой системе, позволяющего злоумышленнику или тестировщику на проникновение иметь удаленный доступ к системе в любое время, когда скомпрометированная система находится в сети.

Доставка

После создания оружия злоумышленник или специалист по тестированию на проникновение должен доставить оружие в целевую систему. Доставка может осуществляться с использованием творческого мышления злоумышленника, будь то обмен сообщениями по электронной почте, службы обмена мгновенными сообщениями или даже путем создания попутных загрузок на взломанных веб-службах. Другой метод может заключаться в копировании эксплойта на несколько USB-накопителей и размещении их на территории целевой организации в надежде, что сотрудник найдет его и подключит к внутренней системе из-за человеческого любопытства.

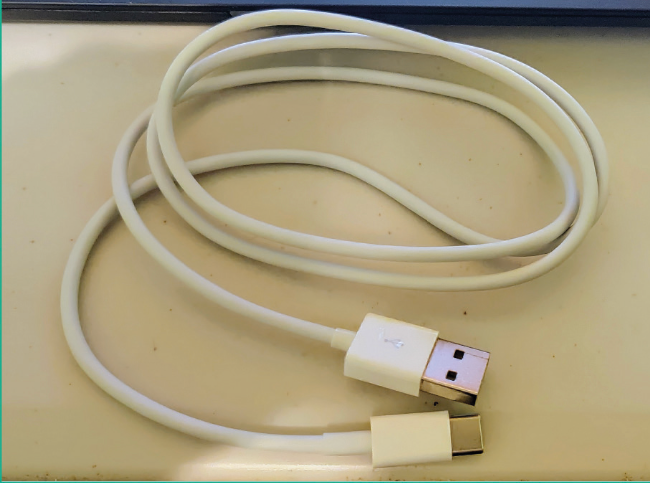

На следующем рисунке показан обычный кабель передачи данных для мобильного телефона, однако это особый тип кабеля USB-ниндзя, который может быть заранее запрограммирован злоумышленником с помощью вредоносных сценариев и выполняться при подключении к компьютеру:

Кабель USB-ниндзя может использоваться как злоумышленниками, так и тестировщиками на проникновение в качестве метода доставки вредоносной полезной нагрузки в систему их цели.

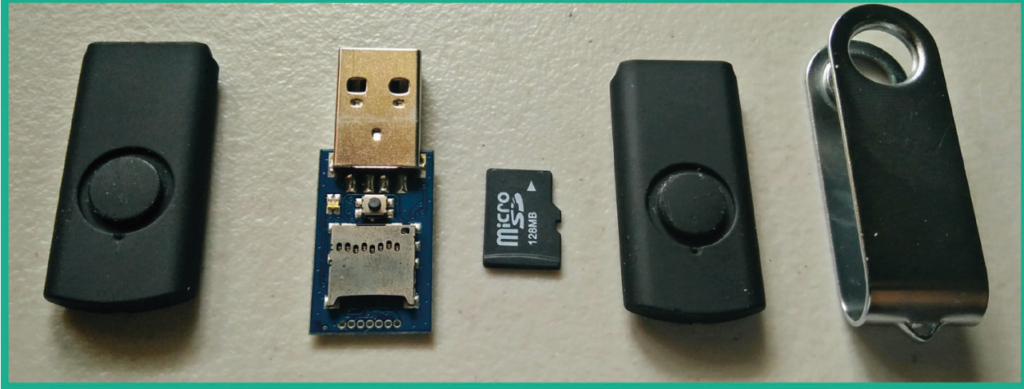

На следующем рисунке показана USB rubber ducky, которую можно использовать для доставки полезных данных:

Когда и кабель USB-ниндзя, и USB rubber ducky вставлены в компьютер, они действуют как эмулятор клавиатуры и выполняют полезную нагрузку. Этот метод позволяет как злоумышленникам, так и тестерам на проникновение просто обходить межсетевые экраны и антивирусное программное обеспечение.

Будучи будущим тестером на проникновение, убедитесь, что у вас есть несколько методов доставки оружия к цели, чтобы в случае, если один метод не сработает, у вас был другой и так далее.

Эксплуатация

После того, как оружие (эксплойт) доставлено цели, злоумышленнику необходимо убедиться, что при выполнении эксплойта он успешно воспользуется уязвимостью безопасности целевой системы, как и предполагалось. Если эксплойт не сработает, злоумышленник или тестер на проникновение может быть обнаружен синей командой организации, и Cyber Kill Chain будет остановлена. Злоумышленнику необходимо убедиться, что эксплойт протестирован должным образом, прежде чем запускать его в целевой системе.

Instlallation

После того как злоумышленник воспользовался целевой системой, он попытается создать несколько постоянных бэкдоров доступа к скомпрометированной системе. Это позволяет злоумышленнику или тестировщику на проникновение иметь несколько каналов обратного входа в систему и сеть. На этом этапе обычно могут устанавливаться дополнительные приложения, в то время как злоумышленник принимает множество мер предосторожности, чтобы избежать обнаружения любыми системами обнаружения угроз.

Командование и контроль (C2)

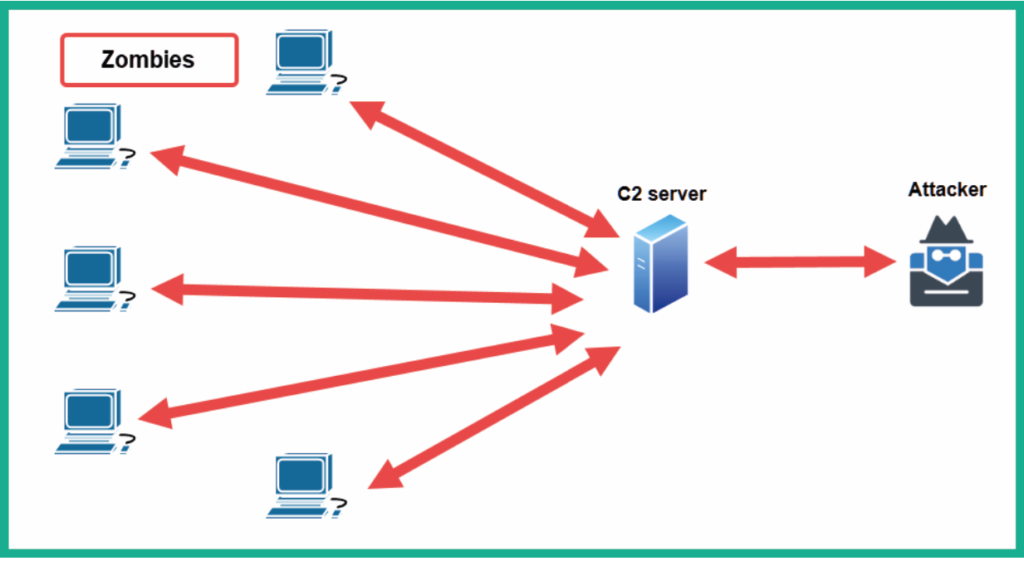

Важным этапом кибератаки является создание соединений управления и контроля (C2) между скомпрометированными системами и сервером C2 в Интернете. Это позволяет злоумышленнику централизованно управлять группой зараженных систем (ботнетом), используя сервер C2, которым управляет злоумышленник. Это позволяет злоумышленнику создать армию зомби, контролируемую и управляемую одним злоумышленником.

На следующей диаграмме показан пример C2:

Действия по целям

Если злоумышленнику или тестировщику на проникновение удается достичь этого этапа Cyber Kill Chain, синяя команда организации не смогла остановить злоумышленника и предотвратить кибератаку. На этом этапе злоумышленник выполнил свои задачи и достиг целей атаки. На этом этапе злоумышленник может достичь основной цели атаки, будь то извлечение данных из организации и их продажа в даркнете или даже расширение своего ботнета для более масштабной кибератаки на другую целевую организацию.

Остановить злоумышленника или тестера на проникновение на этом этапе считается чрезвычайно сложной задачей, поскольку злоумышленник уже установил несколько постоянных бэкдоров доступа с зашифрованными соединениями C2 на нескольких скомпрометированных системах в целевой организации. Кроме того, злоумышленник также будет очищать следы любых доказательств или артефактов, которые могут помочь специалистам по кибербезопасности отследить атаку до злоумышленника.

Завершив этот раздел, Вы узнали о различных этапах cyber kill chain, и о том, как она помогает специалистам по кибербезопасности понять намерения злоумышленников. Кроме того, Вы узнали, как тестеры на проникновение могут реализовать эти стратегии в рамках своих заданий по тестированию на проникновение.

Резюме

В ходе изучения этого раздела Вы обнаружили различные типы субъектов угроз и их мотивацию для совершения злонамеренных кибератак на людей и организации. Кроме того, Вы получили представление о некоторых факторах, которые учитываются участниками угроз и тестировщиками на проникновение, поскольку они влияют на запуск кибератаки или проведение оценки тестирования на проникновение в целевых организациях. Вы также приобрели знания, необходимые для определения различных ключевых терминов в индустрии кибербезопасности, и изучили этапы тестирования на проникновение и то, как оно связано с этапами взлома. Наконец, Вы узнали о различных типах тестов на проникновение, которые проводятся внутри организаций, и изучили структуру Cyber Kill Chain применительно к тестированию на проникновение.

Я надеюсь, что эта глава была информативной и полезной для Вас на вашем пути к тому, чтобы стать отличным тестером на проникновение и профессионалом в области кибербезопасности в отрасли.

На этом все. Всем хорошего дня!