Курс Ultimate Kali Linux — #8 Изучение этапов взлома.

Здравствуйте. дорогие друзья.

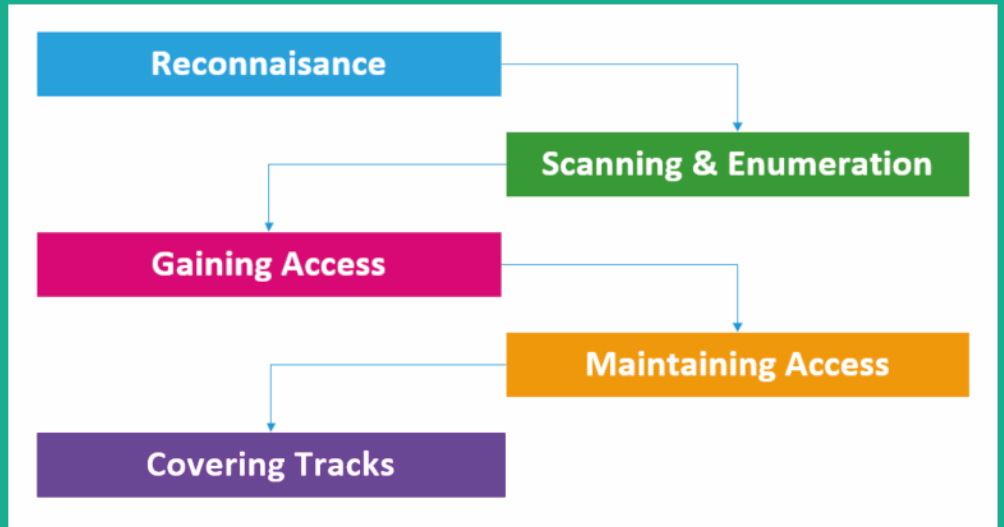

Поскольку тестеры на проникновение — это «белые шляпы», хорошие парни и девушки в отрасли, важно понимать этапы взлома, поскольку они также связаны с тестированием на проникновение. Во время любого тренинга по тестированию на проникновение Вы столкнетесь с пятью этапами взлома. Эти фазы заключаются в следующем:

Как показано на предыдущей диаграмме, прежде чем злоумышленник атакует цель, необходимо собрать информацию, чтобы лучше понять различные подробности о цели. В следующих разделах Вы получите лучшее представление о каждом этапе и о том, как он связан с тестированием на проникновение.

Разведка или сбор информации

На этапе разведки или сбора информации злоумышленник фокусируется на получение значимой информации о своей цели. Это самый важный этап взлома: чем больше подробностей известно о цели, тем легче скомпрометировать уязвимость и воспользоваться ею.

На этапе разведки используются следующие методы:

- Использование поисковых систем для сбора информации.

- Использование платформ социальных сетей.

- Взлом или блокировка Google.

- Выполнение запроса системы доменных имен (DNS).

- Использование социальной инженерии

На этом этапе цель состоит в том, чтобы собрать как можно больше информации о цели. Далее мы обсудим использование более целенаправленного подхода и задействуем цель, чтобы получить более конкретную и подробную информацию.

Сканирование и перечисление

Второй этап взлома — сканирование. Сканирование предполагает использование прямого подхода к поражению цели для получения информации, которая недоступна на этапе разведки. Этот этап включает в себя профилирование целевой организации, ее систем и сетевой инфраструктуры.

На этапе сканирования используются следующие методы:

- Проверка работоспособности систем

- Проверка брандмауэров и их правил.

- Проверка открытых сетевых портов.

- Проверка запущенных служб.

- Проверка уязвимостей безопасности.

- Создание сетевой топологии целевой сети.

Этот этап очень важен, поскольку помогает нам улучшить профиль цели. Информация, найденная на этом этапе, поможет нам перейти к эксплуатации целевой системы или сети.

Получение доступа

Этот этап иногда может быть самым сложным из всех. На этом этапе злоумышленник использует информацию, полученную на предыдущих этапах, для эксплуатации цели. После успешной эксплуатации уязвимостей злоумышленник может удаленно выполнить вредоносный код на целевой системе и получить удаленный доступ к целевой системе.

После получения доступа может произойти следующее:

- Взлом пароля

- Эксплуатация уязвимостей

- Повышение привилегий

- Скрытие файлов

Этап получения доступа (эксплуатации) иногда может быть трудным, поскольку эксплойты могут работать в одной системе, а не в другой. Как только эксплойт окажется успешным и будет получен доступ к системе, следующим этапом будет обеспечение постоянного обратного соединения с целью.

Заметая свои следы

Последний этап — замести следы. Это гарантирует, что Вы не оставите следов своего присутствия в скомпрометированной системе или сети. Как тестеры на проникновение, мы хотели бы быть максимально незаметными в целевой сети, не вызывать никаких предупреждений на датчиках и устройствах безопасности, одновременно удаляя любые остаточные следы действий, выполненных во время теста на проникновение. Заметание следов гарантирует, что Вы не оставите никаких следов своего присутствия в сети, поскольку тест на проникновение разработан так, чтобы быть скрытным и имитировать реальные атаки на организацию.

Прочитав этот раздел, Вы получили знания, необходимые для описания этапов взлома, которые обычно используются злоумышленниками. В следующем разделе Вы познакомитесь с концепцией Cyber Kill Chain, и мы собираемся объединить ее с тренингами и упражнениями.

На этом все. Всем хорошего дня!