#111 Kali Linux для продвинутого тестирования на проникновение. Covenant. PoshC2.

Здравствуйте, дорогие друзья.

Злоумышленники также могут использовать структуру Covenant C2 для операций тестирования на проникновение, чтобы сохранить доступ к целевой среде. Эта платформа написана на .NET Райаном Коббом из SpectreOps. Эта платформа использует большинство функций и плагинов с открытым исходным кодом, для выполнения различных атак на цель с доступом. Чтобы установить платформу Covenant C2 в Kali Linux, необходимо выполнить следующие шаги:

- Загрузите репозиторий, запустив:

sudo git clone --recurse-submodules https://github.com/cobbr/Covenant. - Поскольку инструменты в значительной степени зависят от платформы .NET, мы загрузим пакет Microsoft в нашу Kali, запустив:

sudo wget https://packages.microsoft.com/config/debian/10/packages-microsoft-prod.deb. -O packeges-microsoft-prod.deb. - После загрузки файла deb установите пакет, запустив:

sudo dpkg -i packages- microsoft-prod.deb. - Для Covenant требуется .NET версии 3.1, поэтому мы запустим следующие зависимости для установки требований, выполнив:

sudo apt-get update && sudo apt-get install -y apt-transport-https && sudo apt-get update && sudo apt-get install -y dotnet-sdk-3.1. - Теперь мы готовы собрать приложение, изменив нашу папку на местоположение проекта, то есть cd Covenant/Covenant, и запустив:

sudo dotnet buildиsudo dotnet run. - Если ошибок не возникает, злоумышленники смогут увидеть следующий экран и получить доступ к Covenant на локальном хосте через порт 7443:

- После запуска приложения в браузере Вы можете создать имя пользователя и пароль, чтобы залогиниться.

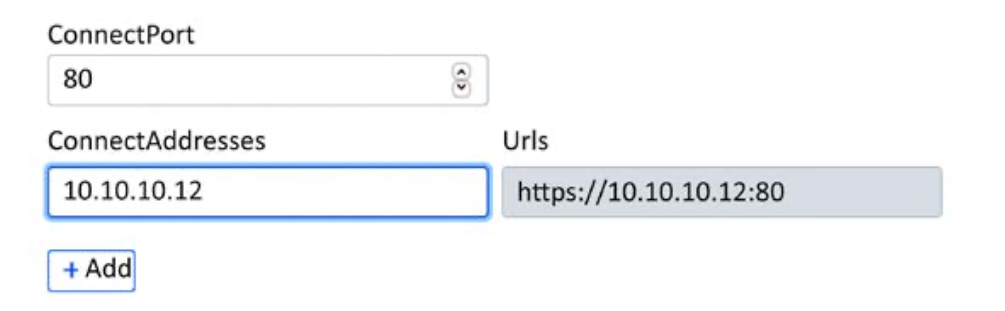

- Подобно PowerShell Empire, Covenant предоставляет злоумышленникам возможность создавать полезные данные эксплойта с использованием прослушивателей, средств запуска, шаблонов и задач, где агенты называются «ворчунами». Следующим шагом злоумышленников будет создание прослушивателя и проверка того, что ConnectAddresses отражает правильный IP-адрес Kali Linux, куда злоумышленники смогут перезвонить:

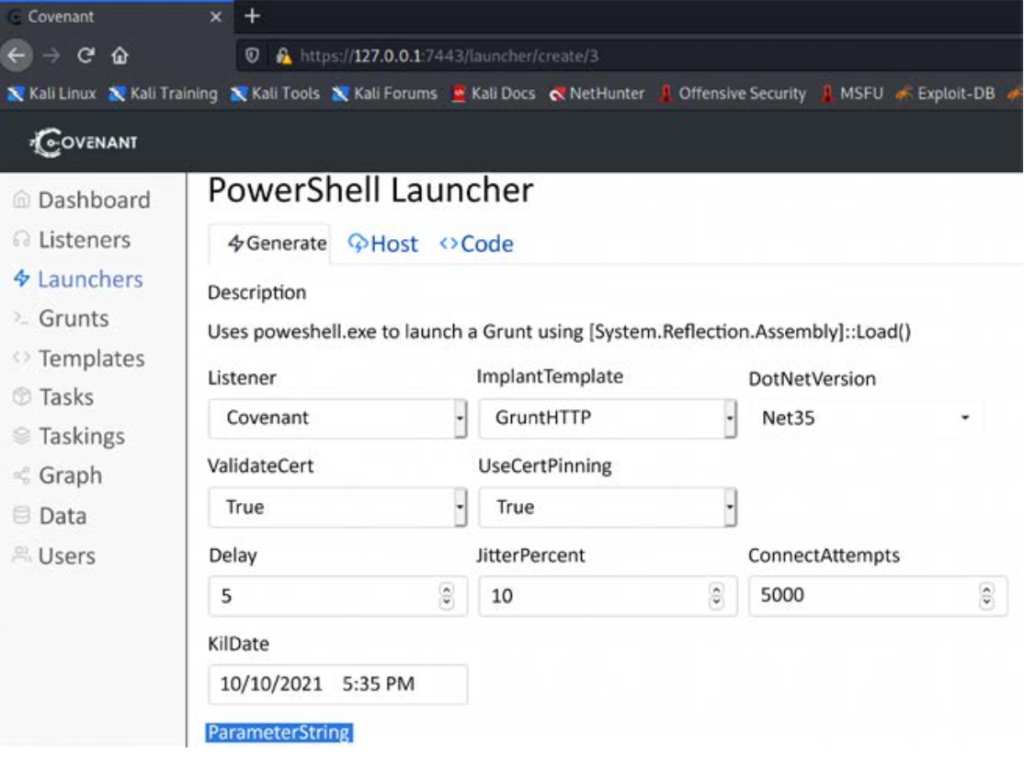

Наконец, сгенерируйте полезную нагрузку эксплойта, перейдя к средствам запуска и выбрав любой из вариантов; например, мы выбрали PowerShell Launcher. Инструмент должен представить Вам следующий рисунок и параметры. После выбора правильных прослушивателей Вы сможете генерировать полезную нагрузку, которая может быть как закодированной, так и не закодированной:

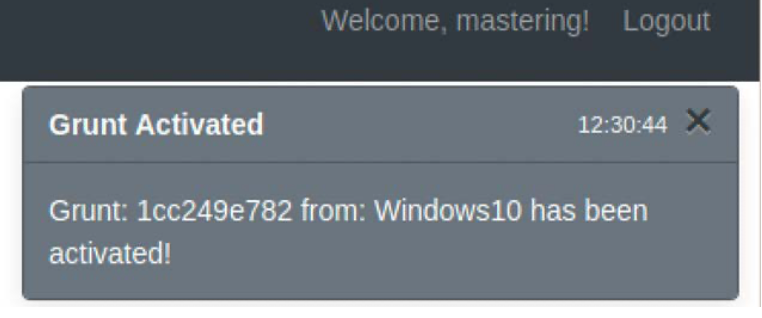

- Как только полезная нагрузка будет выполнена на цели, это позволит нам взаимодействовать с Соглашением C2, как показано на рисунке ниже:

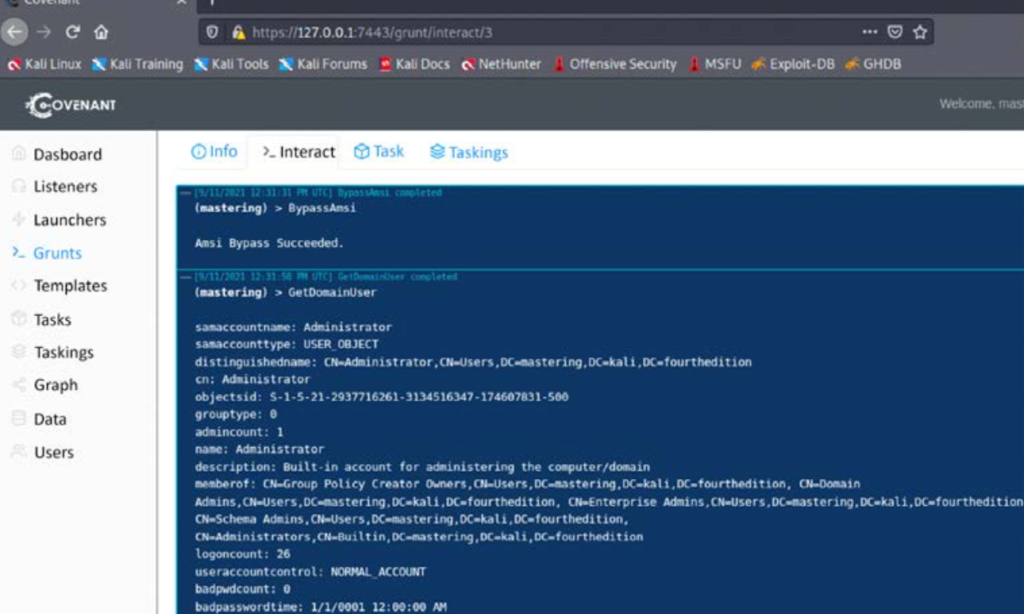

11. Теперь мы можем взаимодействовать с целью, перейдя к Grunts в главном меню и нажав «Взаимодействовать», чтобы запустить предварительно загруженные сценарии, которые можно запустить на целевом устройстве, как показано на рисунке ниже:

- Если на одной цели работают два или три тестировщика, они смогут увидеть все задачи, выполняемые путем нажатия на вкладку Задачи.

Covenant позволяет тестировщикам использовать все модули пост-эксплойта и бокового перемещения инструмента во время тестирования на проникновение, чтобы украсть конфиденциальные файлы базы данных.

PoshC2

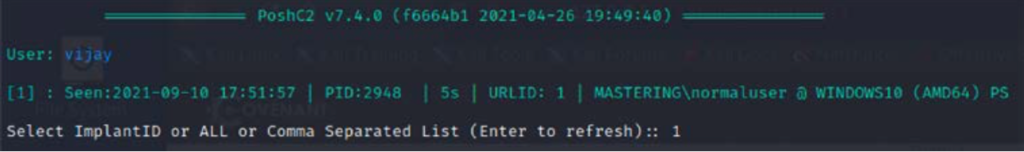

Еще один C2, который также могут использовать пентестеры, — это PoshC2. Это C2-фреймворк с поддержкой прокси, который очень удобен для последующей эксплуатации и горизонтального перемещения. Инструмент написан на Python3, последняя версия по состоянию на декабрь 2021 г. — 7.4.0. За прошедшие годы инструмент претерпел значительные улучшения.

Есть возможность добавлять свои модули и инструменты. По умолчанию установка PoshC2 включает PowerShell, C#, Python3, C++, библиотеки DLL и шеллкод. Полезные данные эксплойта, внедренные в PoshC2, называются имплантами. Эти импланты работают практически со всеми операционными системами, включая Windows, *nix и OSX.

Ниже приведены шаги, необходимые для успешной настройки PoshC2 в Kali Linux:

- Загрузите приложение, запустив:

git clone --recursive (https://github.com/nettitude/PoshC2)и диск PoshC2 и запустите:sudo ./Install.sh. - Тестировщики могут получить сообщение об ошибке, связанное с dotnet; однако это не останавливает приложение прекращать работу.

- Настройте новый проект, запустив:

sudo posh-project –n nameoftheproject. - После настройки проекта настройте сервер C2, отредактировав файл конфигурации, расположенный по адресу /var/Poshc2//configure.yml, и отредактируйте правильный PayloadCommsHost, указав правильный IP-адрес или имя домена. Вы также можете выбрать вход в переднюю часть домена

заголовок (мы узнаем, как использовать фронтальную часть домена, в следующем разделе). - Наконец, запустите сервер C2, запустив:

sudo posh-serverв терминале, и Вы увидите подтверждение, как показано на рисунке ниже, со всеми полезными нагрузками и соответствующими деталями их местоположения:

6. Как только полезная нагрузка будет выполнена на цели, злоумышленники смогут подключиться к серверу PoshC2, запустив: sudo posh –u в терминале Kali Linux. Они должны иметь возможность видеть отчеты об имплантах на сервер, как показано на рисунке ниже. Как и в случае с Metasploit, пентестеры теперь могут использовать номер импланта для взаимодействия с целью:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.