#77 Kali Linux для продвинутого тестирования на проникновение. Обход контроля безопасности.

Здравствуйте, дорогие друзья.

Пандемия COVID-19 привела к тому, что многие организации полностью перешли на удаленную работу в 2020 году, и это значительно увеличило риск, связанный с конечными устройствами, которые используют удаленные работники. Развитие технологии Endpoint Detection and Response (EDR) с начала 2018 г., теперь появилась как замена традиционному антивирусному программному обеспечению из-за различных типов инцидентов безопасности, особенно работой изощренных программ-вымогателей и программ утечки. Когда тестировщики получают доступ к внутренней сети или высокопривилегированный доступ, они думают, что прошли тест, предполагая, что у них есть знания и набор инструментов, чтобы полностью скомпрометировать сеть или предприятие.

Одним из аспектов, которым пренебрегают во время тестирования на проникновение, является обход средств безопасности для оценки методов обнаружения и предотвращения атак целевой организации. Во всех тестах на проникновение, тестеры или злоумышленники должны понимать, что делает эксплойт неэффективным, при выполнении активной атаки на целевую сеть/систему и обхода защиты элементов управления, установленные целевой организацией, становятся критически важными, как часть методологии kill chain.

В этом разделе мы рассмотрим различные типы используемых средств безопасности, определим систематический процесс преодоления этих средств контроля, и продемонстрируем их с помощью инструментов из набора ПО Kali.

В этом разделе Вы узнаете о следующем:

• Обход контроля доступа к сети (NAC)

• Обход традиционных инструментов защиты от вирусов (AV)/Endpoint Detection and Response (EDR) использование разных тактик и приемов

• Обход элементов управления на уровне приложений

• Понимание элементов управления безопасностью операционной системы Windows.

Давайте рассмотрим различные типы NAC и способы их обхода в следующем разделе.

Обход контроля доступа к сети (NAC)

NAC работает на базовом стандарте IEEE 802.1X. Большинство корпораций внедряют NAC для защиты сетевых узлов, таких как коммутаторы, маршрутизаторы, брандмауэры, серверы и, что более важно, конечные точки. Достойный NAC подразумевает средства контроля, установленные для предотвращения вторжения, а также определения, кто и к чему имеет доступ. В этом разделе мы подробно рассмотрим различные типы NAC, с которыми злоумышленники или тестеры на проникновение сталкиваются, во время RTE или теста на проникновение.

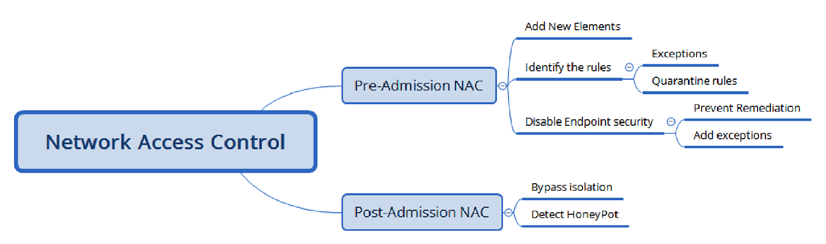

Для NAC не существует конкретных общих критериев или стандартизации; это зависит от продавца и способа его реализации. Например, Cisco предоставляет Cisco Network Admission Control, и Microsoft обеспечивает защиту доступа к сети Microsoft. Основная цель NAC состоит в том, чтобы контролировать устройства/элементы, которые могут быть подключены, а затем убедиться, что они протестированы. Средства защиты NAC можно разделить на две категории:

• Pre-admission NAC

• Post-admission NAC

На рисунке ниже, показаны некоторые действия, которые злоумышленник может выполнять во время атаки, внутреннего теста на проникновение или этапа, после эксплуатации, в соответствии с методологией kill chain:

Pre-Admission NAC

В Pre-Admission NAC, в основном, все меры контроля устанавливаются в соответствии с требованиями безопасности, в порядке, для добавления нового устройства в сеть. В следующих разделах объясняются различные подходы в их обход:

Добавление новых элементов

Как правило, любое развертывание NAC в корпорации способно идентифицировать любые новые элементы (устройства), добавленные в сеть. Во время упражнений с красной командой или внутреннего проникновения, злоумышленник обычно добавляет устройство в сеть, например pwnexpress NAC, и обходит ограничения, установленные NAC, запустив Kali Linux на устройстве и поддерживая доступ к оболочке на добавленное устройство.

В разделе «Обход аутентификации по MAC-адресу и открытая аутентификация» раздела 6 «Беспроводная связь», и Bluetooth-атаки, мы увидели, как обойти аутентификацию по MAC-адресу и разрешить нашей системе допускать в сеть через macchanger.

Определение правил

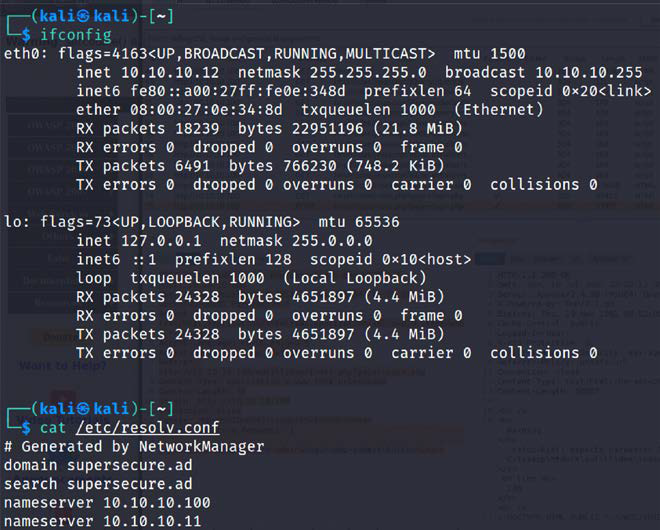

Понимание того, как применяются правила, считается искусством, особенно когда внутренняя система прячется за NAT. Например, если Вы можете предоставить своим блокам при атаке Kali, ссылку на внутреннюю сеть, либо с помощью обхода MAC-фильтра, либо путем физического подключения кабеля LAN, добавив элемент в корпоративную сеть с локальным IP-адресом, как показано на рисунке ниже, то информация DHCP автоматически обновляется в Вашем файле /etc/resolv.conf.

Многие предприятия используют DHCP-прокси для своей защиты; это можно обойти, добавив статический IP-адрес. Некоторые маршрутизаторы назначат DHCP только после того, как Ваше устройство будет аутентифицировано через HTTP; эта информация может быть перехвачена путем выполнения атак «человек посередине».

Исключения

Мы заметили на своем опыте, что многие организации, у которых есть очевидные исключения к списку правил, которые применяются к их списку контроля доступа. Например, если в приложении, доступ к служебному порту разрешен для ограниченного диапазона IP-адресов, аутентифицированного элемента или конечной точки, то он может имитировать исключения, такие как маршрутизация.

Правила карантина

Идентификация правил карантина во время теста на проникновение проверит способность злоумышленника обойти меры безопасности, установленные организацией.

Отключение защиты конечной точки

Одна из вещей, с которой злоумышленники могут столкнуться во время NAC, заключается в том, что, когда элемент не соответствует требованиям, конечная точка будет отключена. Например, элемент пытается подключиться к сети, без установленного антивируса, то будет автоматически помещен в карантин, а сетевой порт/интерфейс на коммутаторе будет отключен.

Предотвращение исправления

Для большинства конечных точек определены антивирусные программы и предопределенные действия по исправлению. Для примера, конкретное устройство с действительным IP-адресом, выполняющее сканирование портов, будет заблокировано на некоторое время или период времени, и трафик будет заблокирован антивирусным программным обеспечением.

Добавление исключений

Также важно добавить свой собственный набор правил, когда у Вас есть доступ к удаленной командной оболочке. Тестировщики могут включить протокол удаленного рабочего стола, запустив reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f в командной строке Windows от имени администратора.

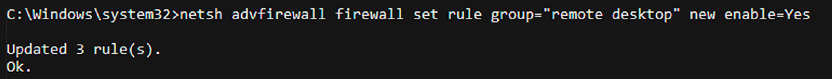

Например, Вы можете использовать утилиту командной строки Windows netsh, для добавления удаленного рабочего стола, через брандмауэр, введя следующую команду:

|

1 |

netsh advfirewall firewall set rule group="remote desktop" new enable=Yes |

После успешного выполнения предыдущей команды, злоумышленники должны увидеть следующий рисунок:

Незаметным способом было бы отключить все профили, запустив netsh advfirewall set, и все профили будут отключены, или брандмауэр netsh отключит режим работы в более старых версиях Windows.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.