#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

Здравствуйте, дорогие друзья.

Методологии учитывают редко, так как возникает вопрос, почему проводится тест на проникновение или какие данные являются критическими для бизнеса, и нуждаются в защите. В отсутствие этого жизненно важного первого шага тесты на проникновение теряют фокус.

Многие пентестеры не хотят следовать определенной методологии, опасаясь, что это помешает их изобретательности в использовании слабости безопасности сети или приложения. Тестирование на проникновение не отражает реальных действий злоумышленника. Часто клиент хочет посмотреть, можете ли Вы получить административный доступ к конкретной системе (т. е. можете ли вы получить root права на машине?). Однако злоумышленник может сосредоточиться на копировании важных данных способом, который не требует root-доступа или вызывает отказ в обслуживании.

Чтобы устранить ограничения, присущие формальным методологиям тестирования, их необходимо интегрировать в структуре, которая рассматривает сеть, с точки зрения злоумышленника, известную как cyber kill chain.

В 2009 году Майк Клопперт из Lockheed Martin CERT представил концепцию, известную сейчас как cyber kill chain. Она включает в себя шаги, предпринятые противником, когда он атакует сеть. Она не всегда протекает линейно, поскольку некоторые этапы могут выполняться параллельно. Множественные атаки могут запускаться, с течением времени, по одной и той же цели, и могут возникать перекрывающиеся этапы.

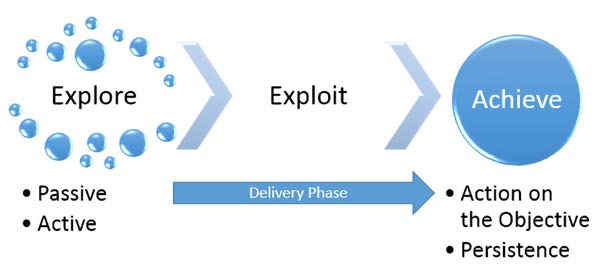

В этой книге мы модифицировали цепочку cyber kill chain Клопперта, чтобы более точно отразить, как злоумышленники применяют эти шаги, при использовании сетей, приложений и служб данных. На рис. ниже показана типичная cyber kill chain злоумышленника:

Типичная cyber kill chain злоумышленника может быть описана следующим образом:

• Фаза исследования или разведки: время разведки никогда не бывает потрачено впустую. Также, данная фаза принята большинством военных организаций, и признает, что лучше узнать как можно больше о враге, прежде чем вступить с ним в бой. По той же причине злоумышленники проводят обширную разведку цели перед атакой. На самом деле, по оценкам, по крайней мере 70 процентов усилий по тестированию на проникновение или атаке тратится на проведение разведки! Как правило, они будут использовать два типа разведки:

• Пассивный: нет прямого взаимодействия с целью во враждебной манере. Например, злоумышленник просматривает общедоступные веб-сайты, оценивает онлайн-СМИ (особенно сайты социальных сетей), и пытается определить вектор атаки. Одной из конкретных задач будет создание списка бывших и нынешних сотрудников, имен или даже расследование взломанных баз данных, которые находятся в открытом доступе. Эти имена лягут в основу попыток использовать брутфорс, для взлома паролей. Они также будут использоваться в атаках социальной инженерии. Этот тип разведки трудно, если вообще возможно, отличить от поведения обычных пользователей.

• Активный: этот тип может быть обнаружен целью, но, возможно, его трудно различить от остальной деятельности, с которой большинство онлайн-организаций сталкиваются в обычном движении. Действия, происходящие во время активной разведки, включают физические посещения целевых помещений, сканирование портов и удаленное сканирование уязвимостей.

• Фаза delivery: Delivery — это выбор и разработка оружия, которое будет использоваться для завершения эксплойта во время атаки. Точное выбранное оружие будет зависеть от намерения злоумышленника, а также маршрута доставки (например, по сети, через беспроводное соединение или через веб-службу). Влияние этапа delivery будет подробно рассмотрено во второй половине этой книги.

• Фаза эксплойта или компрометации: это момент, когда конкретный эксплойт успешно применяется, позволяя злоумышленникам закрепиться в системе целей. Компромисс может произойти в одной фазе (например, известная уязвимость операционной системы была проэксплуатирована, с использованием переполнения буфера), или это мог быть многоэтапный взлом (например, если злоумышленник может найти и загрузить данные из Интернета с источников, таких как https://haveibeenpwned.com или аналогичных; эти сайты обычно включают взломанные данные, включая имена пользователей, пароли, номера телефонов и адреса электронной почты, что позволит ему создать словарь паролей, чтобы попытаться получить доступ к приложениям «программного обеспечения как услуга» (SaaS), такие как Microsoft Office 365 или Outlook Web, или использовать адреса электронной почты, для выполнения целевых действий, а также приемов электронного фишинга. Злоумышленник может даже отправить SMS с вредоносными ссылками на доставить пэйлоад). Многофазные атаки являются нормой, когда злоумышленник нацелен на конкретное предприятие.

• Фаза достижения – действие по достижению цели: это часто и неправильно называют фазой эксфильтрации, потому что основное внимание уделяется восприятию атак, исключительно как способу кражи конфиденциальных данных (такие как информация для входа в систему, личная информация и финансовая информация).

На самом деле у злоумышленника обычно другая цель; например, злоумышленник может захотеть сбросить пакет программ-вымогателей на своих конкурентов, чтобы привлечь клиентов в этот процесс. Поэтому на этом этапе необходимо сосредоточиться на многих возможных действиях злоумышленника. Одно из наиболее распространенных действий по эксплуатации происходит, когда злоумышленники пытаются улучшить свои привилегии доступа до максимально возможного уровня (вертикальная эскалация) и скомпрометировать как можно больше учетных записей (горизонтальная эскалация).

• Фаза достижения — постоянство: если есть смысл в компрометации сети или системы, то это значение, вероятно, может быть увеличено, если есть постоянный доступ. Это позволяет злоумышленникам поддерживать связь со скомпрометированной системой. С точки зрения защитника, это часть cyber kill chain, которую обычно легче всего обнаружить.

Cyber kill chains — это просто метамодели поведения злоумышленника, когда он пытается поставить под угрозу сеть или конкретную систему данных. В качестве метамодели она может включать любую проприетарную или коммерческую методологию тестирования на проникновение. Однако, в отличие от методик, она обеспечивает сосредоточение внимания на стратегическом уровне, и на том, как злоумышленник приближается к сети. Этот акцент на действия злоумышленника будут определять структуру и содержание этой книги.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.