#4 Bug Bounty. Подготовка к охоте. База знаний.

Введение.

Здравствуйте, дорогие друзья.

Наступательная безопасность, хакинг, поиск ошибок, тестирование на проникновение и т.д. Это все можно назвать огромным полем для действия. Новые эксплойты, методологии, приемы, технологии и инструменты появляются каждый день. Важно, чтобы Вы получали актуальную информацию.

Для этого Вам нужно будет подключиться к инфосек-сообществу. Вы должны знать, где искать новые CVE и эксплойты, кто следует за лучшими техниками и методологиями.

Сообщество людей по безопасности очень актуально, и к нему стоит обратиться, если у Вас есть вопросы или Вам нужна чья-то экспертиза.

CVE-канал Введение

Наличие общих уязвимостей и рисков (CVE) является обязательным в получении информации, если Вы хотите быть в числе первых, кто узнает о появлении новой уязвимости.

Общее правило заключается в том, что Вам не будут платить за находку, которая является уже опубликованной уязвимостью. Это означает, что Вы должны быть первым, кто ее проэксплуатирует. Лента уязвимостей предупредит Вас о серьезных уязвимостях и позволит Вам немедленно приступить к тестированию цели.

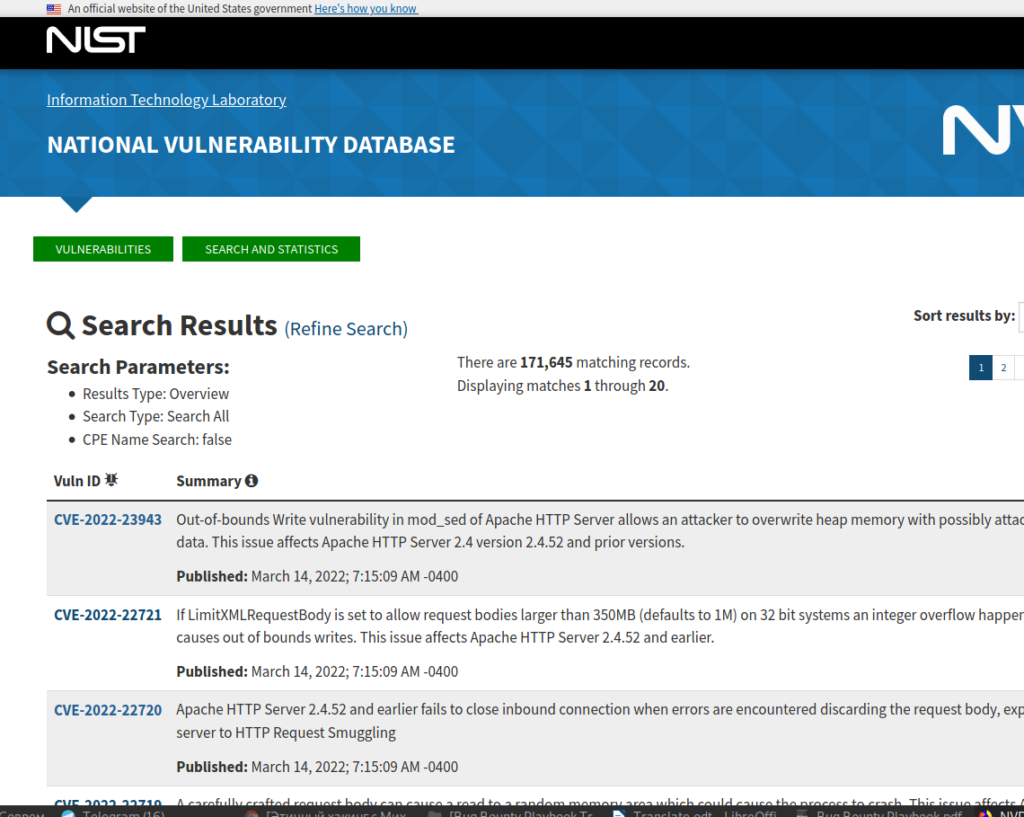

NIST

Национальный институт стандартов и технологий (NIST), (показано изображение ниже), поддерживает одну из лучших баз данных уязвимостей.

NIST — это база уязвимостей, которая постоянно пополняется новыми уязвимостями в реальном времени. В этой базе данных можно выполнить поиск вручную по адресу:

● https://nvd.nist.gov/vuln/search

Если Вы активны в Твиттере, то можете получить твиты, проверяя свою ленту, на наличие новых CVE. Одна учетная запись в Твиттере, на которую я подписан, — это @cvenews, которая постоянно обновляется, с новыми CVE, в режиме реального времени. Эта учетная запись действует как RSS-канал, публикующий новые CVE по мере их выхода.

● https://twitter.com/cvenew?lang=en

Вместо того, чтобы вручную искать CVE в NIST, Вы можете просто следить за этими твитами пользователя.

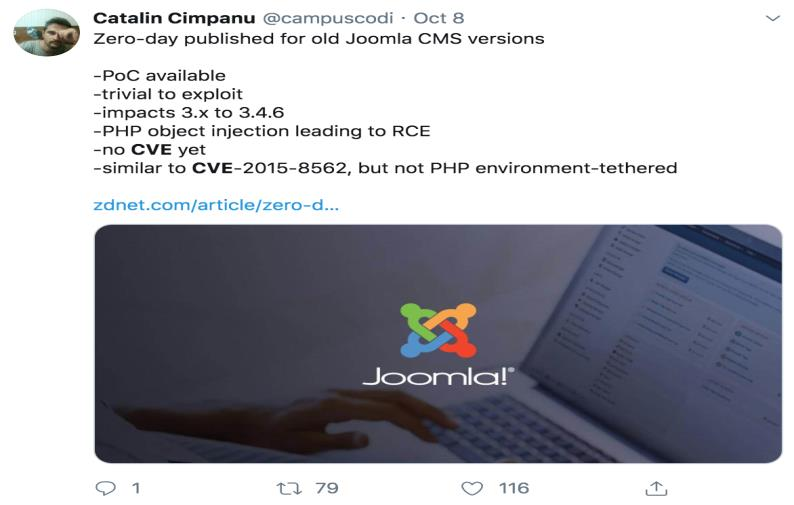

Вы также должны следить за экспертами отрасли. Они часто будут одними из первых, кто поделится proof of concept (POC) для известных CVE, как показано ниже:

Как видите, кто-то поделился уязвимостью нулевого дня для Joomla, с работающим POC. Эта информация может быть немедленно использована для поиска уязвимостей.

GitHub

Одной из самых больших проблем с новыми CVE является отсутствие proof of concept (POC). Без работающего POC, Вам придется потратить много человеко-часов, для написания пользовательского эксплойта.

Если Вам не хватает этого набора навыков, то придется подождать общедоступный POC, который должен быть выпущен кем-то другим. Эти POC, как правило, загружены на GitHub.

Рекомендуется поискать на GitHub работающие POC, когда выходит новый CVE, так что Вы можете сразу использовать его в качестве оружия.

Заключение

Ключевым моментом здесь является создание плана для получения обновлений, в режиме реального времени, на недавно опубликованные CVE. Быть первым, и где искать эксплойты, Вы уже знаете. Это нужно для того, чтобы определить и сообщить об уязвимости раньше, чем кто-либо другой.

Возьмите за привычку проверять новые CVE каждый день. Когда найдете CVE высокой степени, и далее поищите на GitHub работающий POC, тогда и можете начинать работу по эксплуатации уязвимостей. Если у Вас есть знания, тогда, возможно, стоит создать свой собственный POC, если нет доступного.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.