#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

Поговорим об уязвимости HTML Injection — Reflected (Сurrent URL). HTML Injection — это тип инъекций, который возникает, когда пользователь может контролировать точку ввода и внедрять произвольный HTML-код в уязвимую веб-страницу. Эта уязвимость может иметь множество последствий, таких как раскрытие файлов cookie сеанса пользователя, которые могут использоваться для последующей эксплуатации, или, в более общем плане, она может позволить злоумышленнику изменить содержимое страницы, увиденное жертвами.

В данном уроке я проэксплуатирую уязвимость HTML Injection — Reflected (Current URL) на уровне безопасности «low».

Перейдем непосредственно к практике. Нам понадобится уязвимая машина bee-box и Kali Linux.

Переходим в Kali Linux и открываем терминал и браузер Mozilla Firefox.

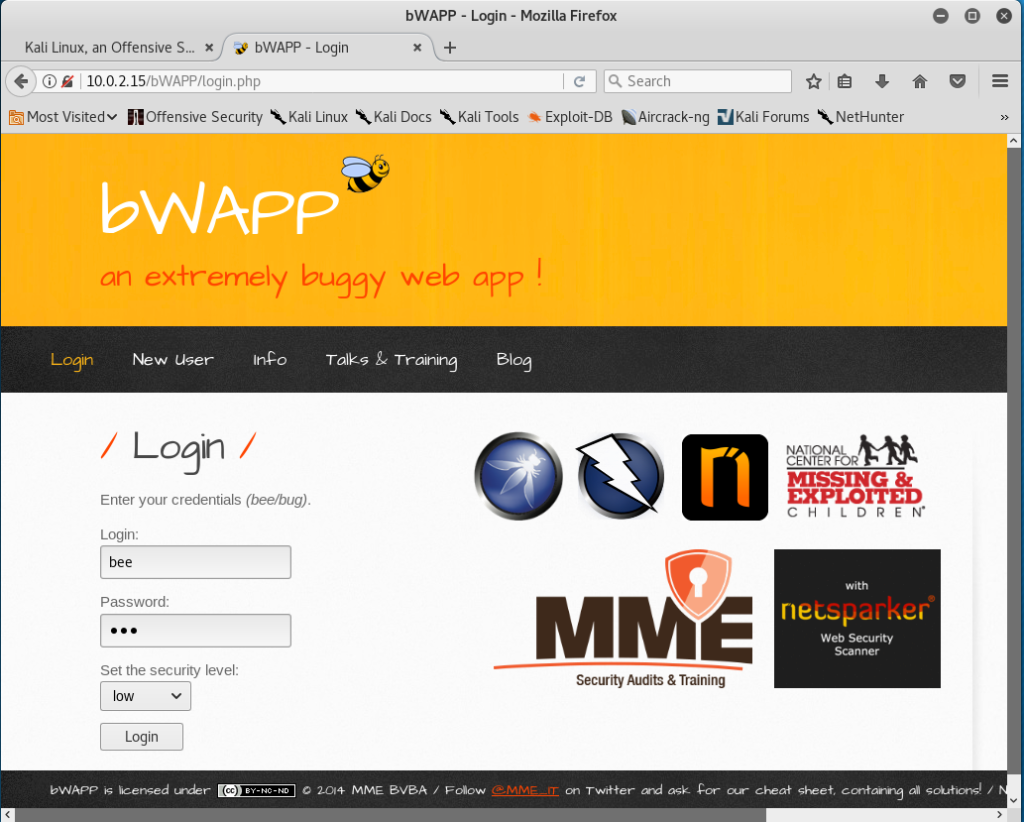

В браузере прописываем ip-адрес нашей уязвимой машины и открываем веб-приложение bWAPP:

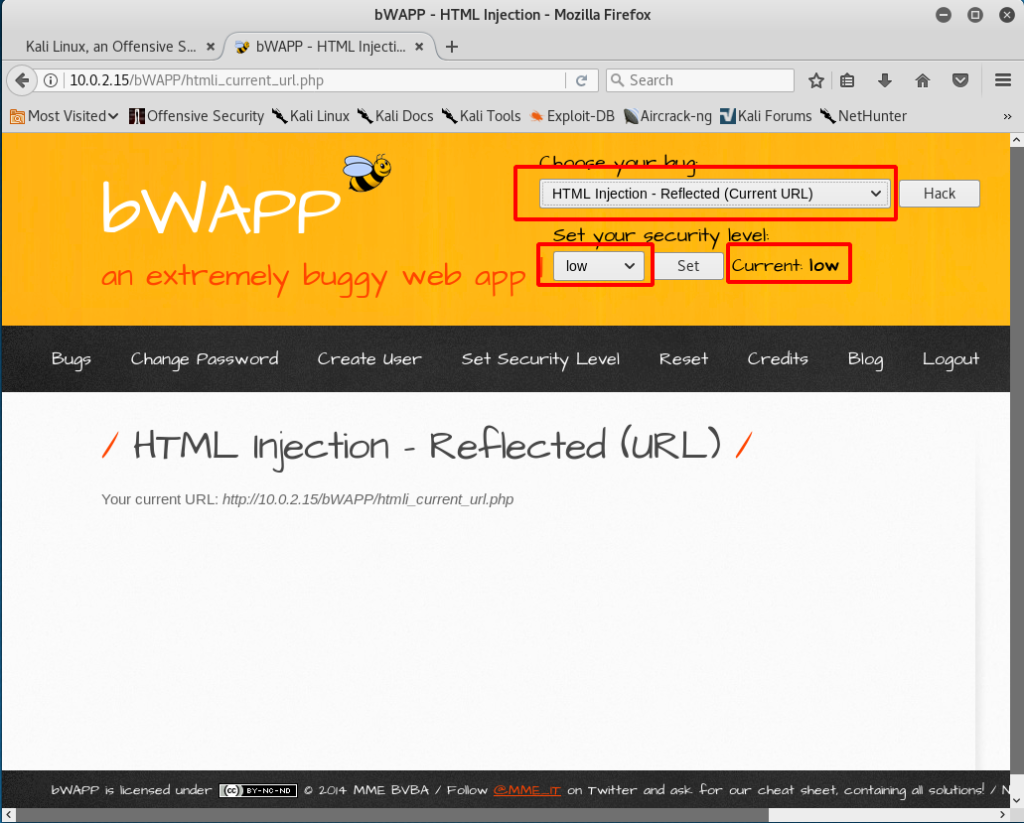

Далее в интерфейсе выбираем уязвимость «HTML Injection — Reflected (Current URL)» и ставим настройки безопасности «low»:

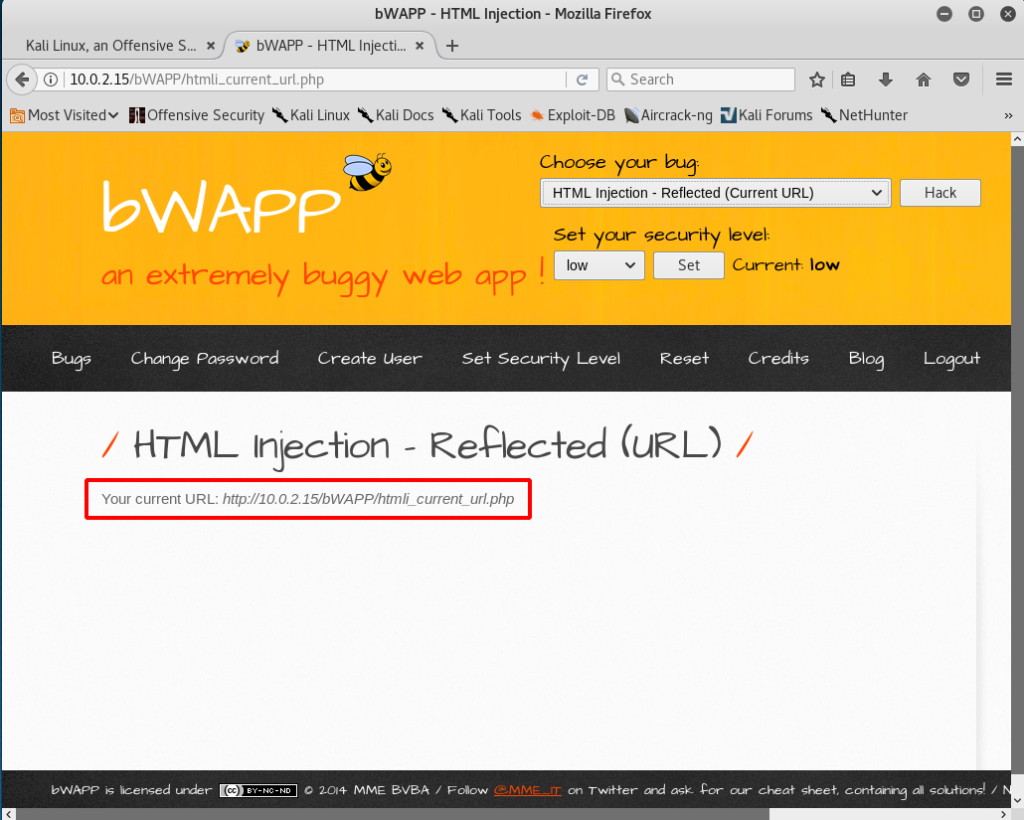

На странице мы видим вывод URL с ip-адресом страницы с расширением php:

Наша задача заключается в том, чтобы поменять имя хоста. Это делается очень просто.

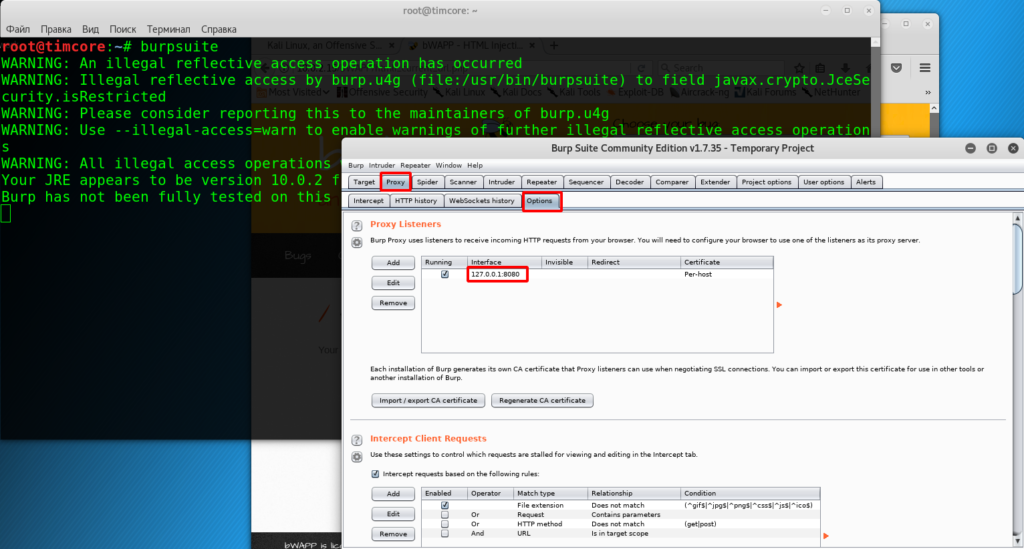

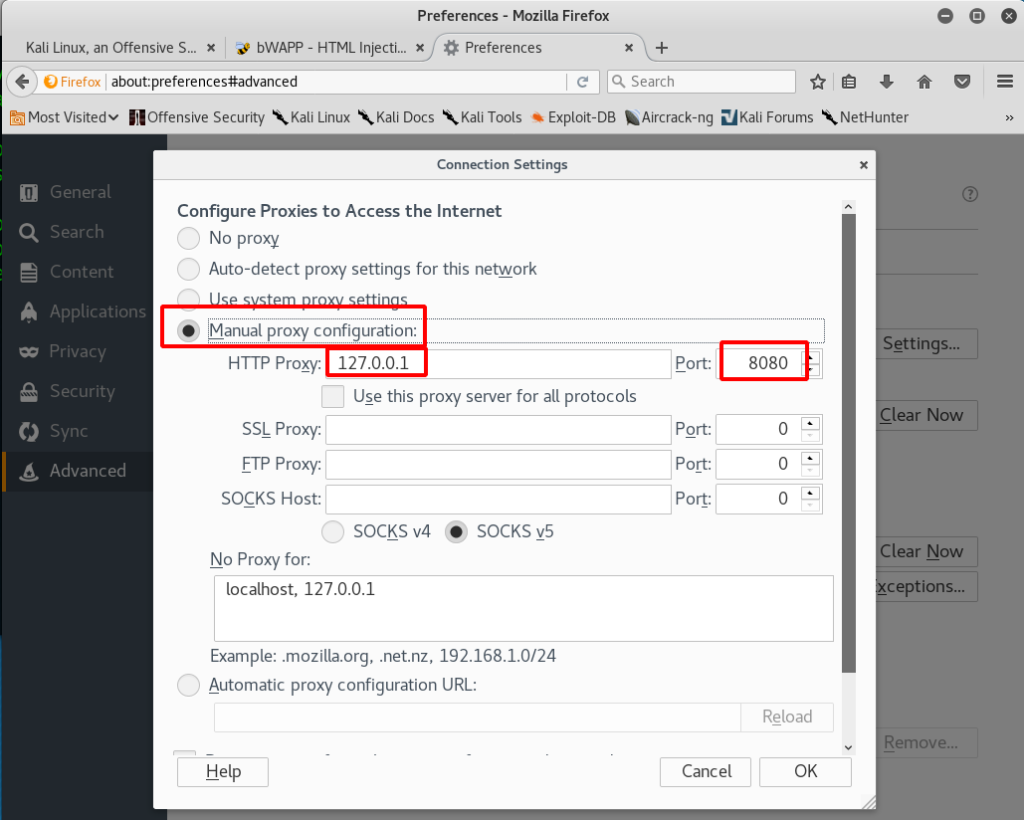

Запускаем BurpSuite в терминале. Переходим на вкладку «Proxy», далее «Options», и выставляем локальный ip-адрес: 127.0.0.1 и порт: 8080:

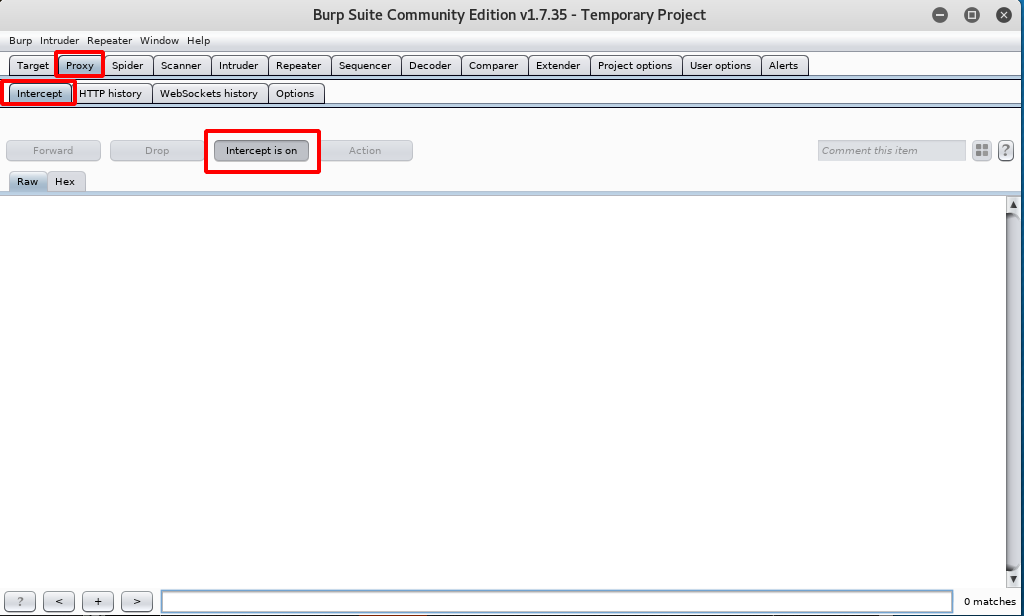

Переходим на вкладку «Intercept» и он должен быть включен «Intercept is on»:

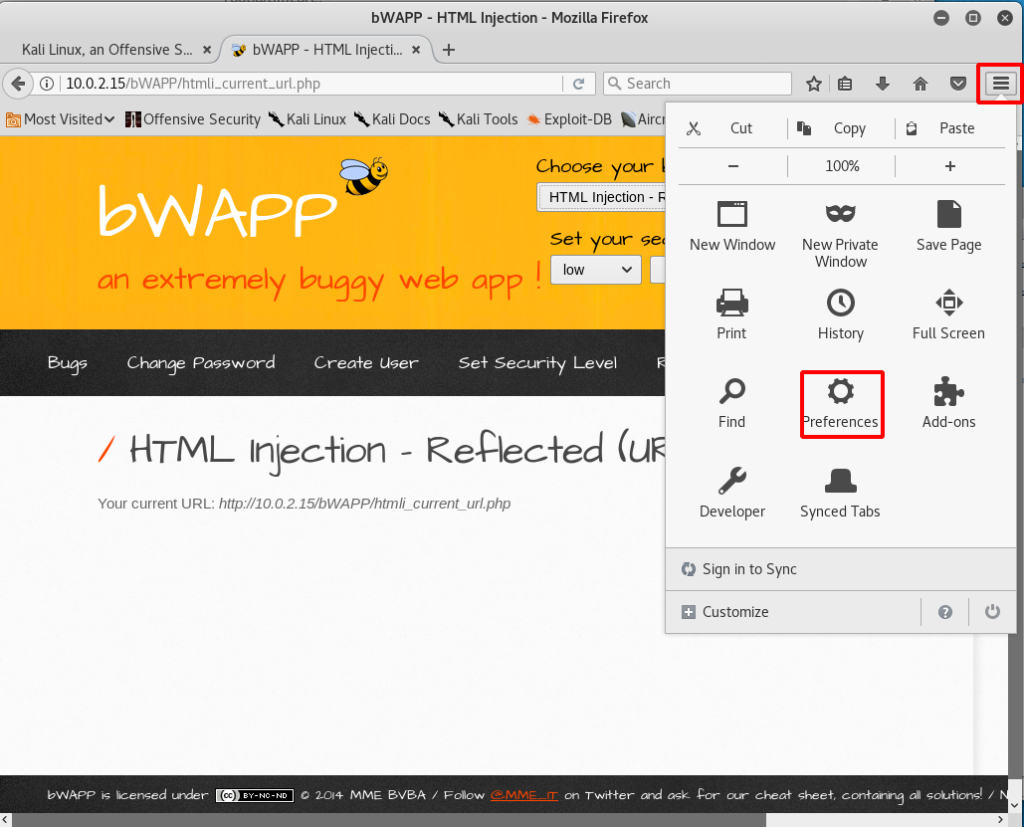

Переходим в браузер в правый верхний угол в «бургер», нажимаем «Open Menu», далее «Preferences»:

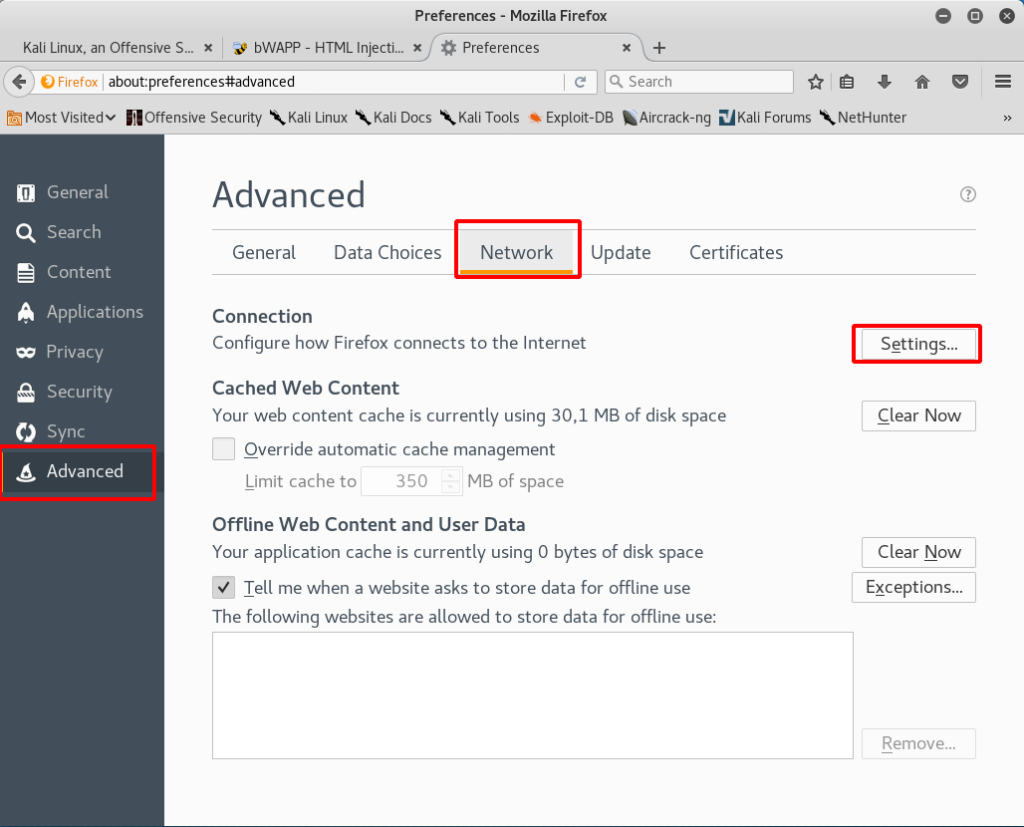

Идем в «Advanced», далее «Network», «Settings»:

В конфигурации Proxy выбираем радиокнопку «Manual Proxy Configuration» и прописываем ip-адрес: 127.0.0.1 порт: 8080:

Мы сконнектили BurpSuite и Mozilla Firefox таким способом.

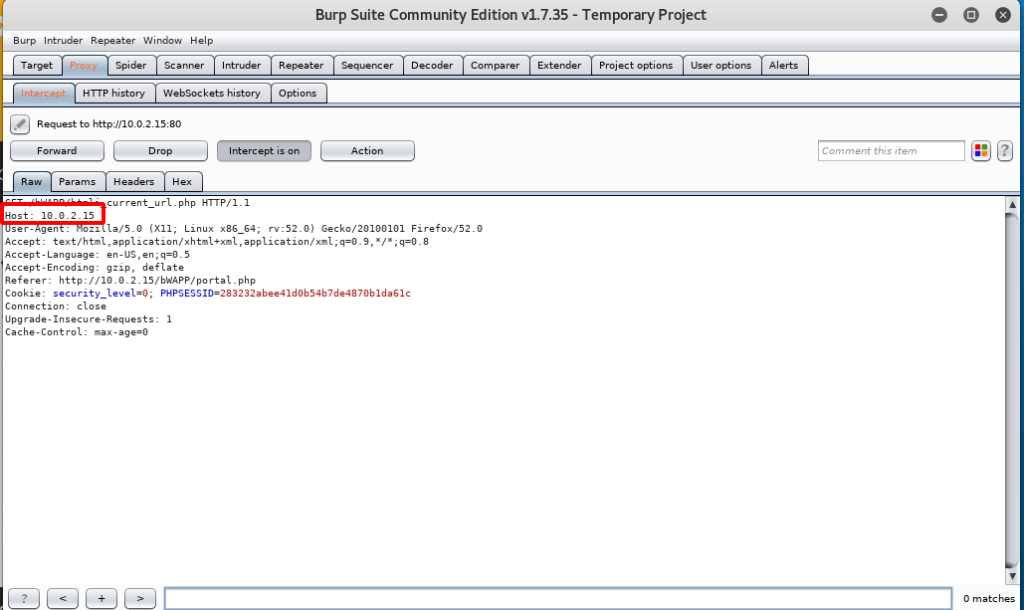

Идем в браузер и обновляем страницу. Переходим в BurpSuite на вкладку «Intercept» и в поле «Raw» нас интересует строка «Host»:

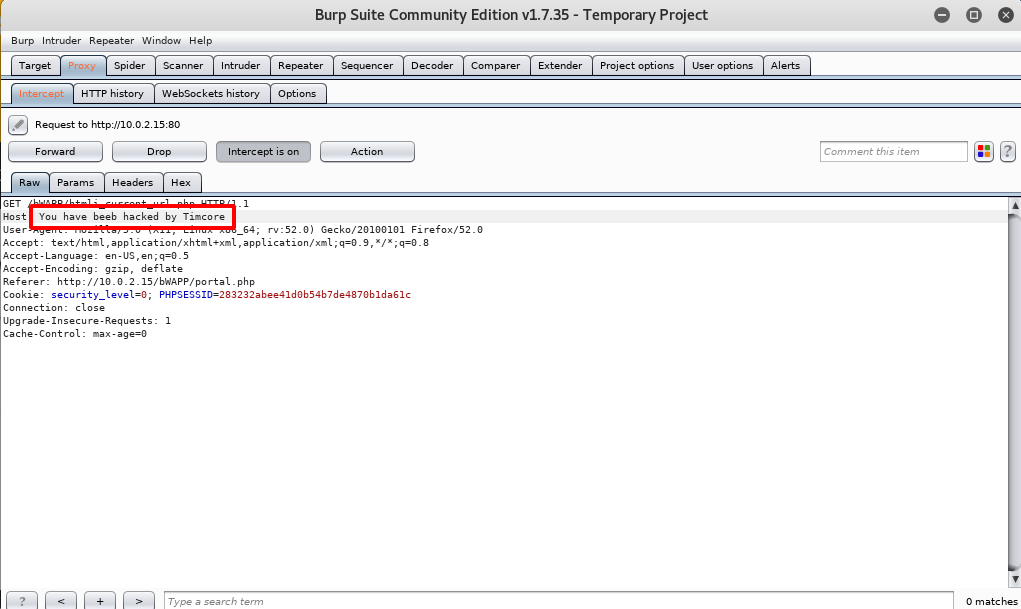

Вместо ip-адреса пропишем что-нибудь. Я в данном случае введу запись: «You have been hacked by Timcore»:

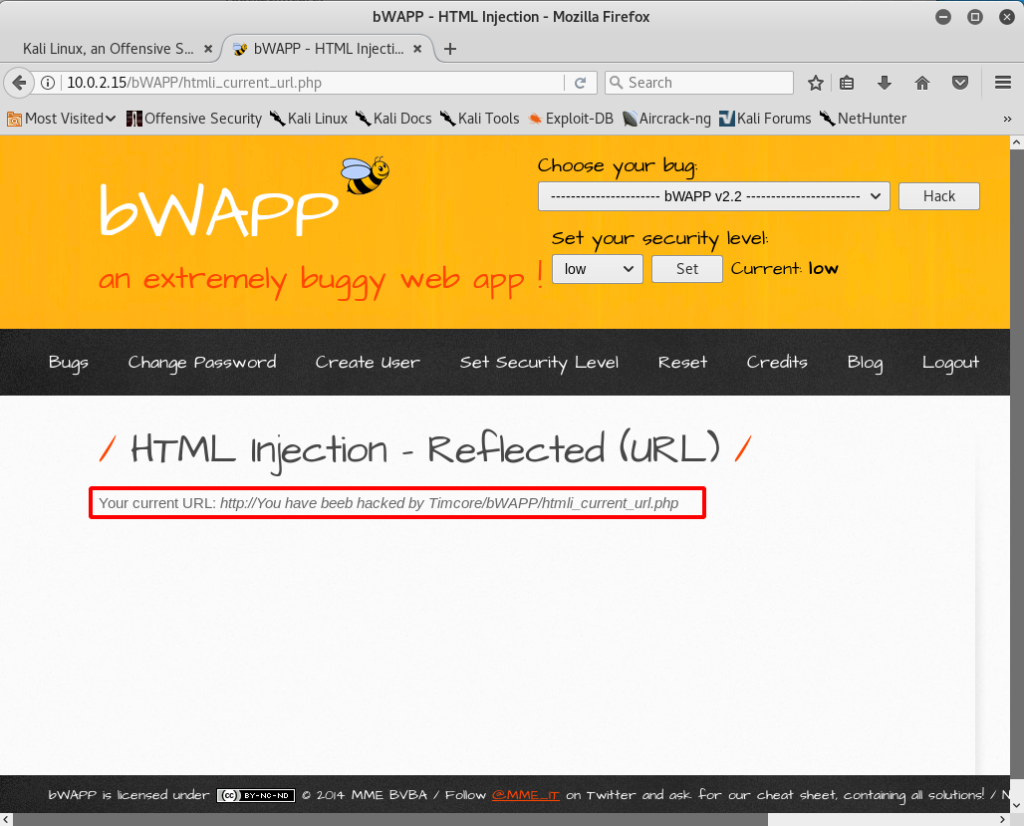

Жмем кнопку «Forward» и переходим в браузер:

Смотрим на изменившееся имя хоста на нашу запись. В итоге мы успешно проэксплуатировали данную уязвимость. На этом все, всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.