Здравствуйте, дорогие друзья.

Relative Path Overwrite (RPO) — это более старая и менее известная уязвимость, которая затрагивает значительное количество приложений. Иногда вы можете использовать эту уязвимость для XSS или извлечения конфиденциальных данных, но в подавляющем большинстве случаев ее можно использовать …

Здравствуйте, дорогие друзья.

Content Security Policy (CSP) — это специальный HTTP-заголовок, используемый для предотвращения определенных типов атак, таких как межсайтовый скриптинг (XSS). Некоторые инженеры считают, что CSP — это волшебное средство против уязвимостей, подобных XSS, но при неправильной настройке могут …

Здравствуйте, дорогие друзья.

За последнее десятилетие разработка интерфейсов быстро изменилась. Большинство современных веб-приложений создаются с использованием javascript-фреймворков, таких как AngularJS, React, Vue и других. Согласно Google, “AngularJS — это интерфейсный веб-фреймворк с открытым исходным кодом на основе JavaScript, который в …

Здравствуйте, дорогие друзья.

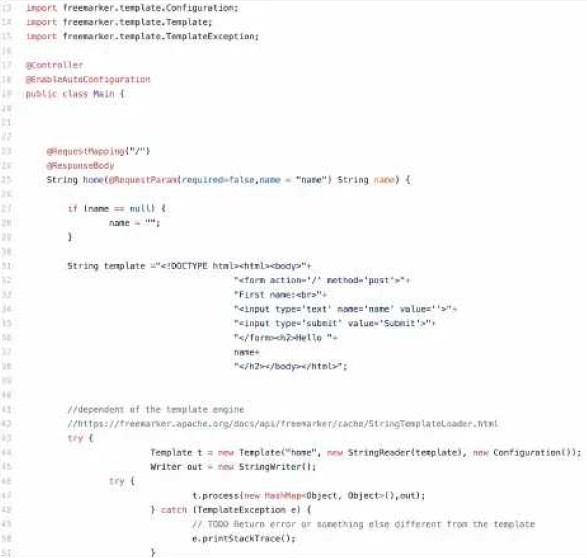

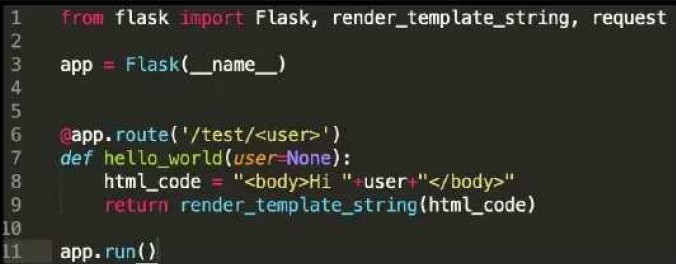

Jinja2 — это движок шаблонов на python, который часто используется в приложениях Flask и Django. Пример уязвимого приложения flask приведен на рисунке ниже:

При тестировании server side template injection(SSTI) в приложении Jinja2 я обычно использую следующие полезные …

Здравствуйте, дорогие друзья.

Как и при заражении веб-кэша, при обмане веб-кэша, злоумышленник атакует сервер кэширования. С помощью этой атаки мы обманываем сервер кэширования, заставляя его кэшировать конфиденциальную информацию других пользователей. В определенных сценариях открытая информация может быть использована для захвата …