Здравствуйте, дорогие друзья.

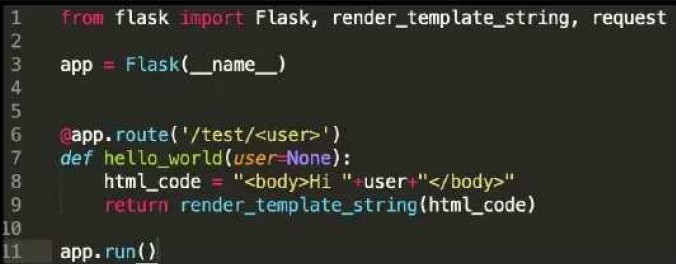

Jinja2 — это движок шаблонов на python, который часто используется в приложениях Flask и Django. Пример уязвимого приложения flask приведен на рисунке ниже:

При тестировании server side template injection(SSTI) в приложении Jinja2 я обычно использую следующие полезные …