Здравствуйте, дорогие друзья.

Relative Path Overwrite (RPO) — это более старая и менее известная уязвимость, которая затрагивает значительное количество приложений. Иногда вы можете использовать эту уязвимость для XSS или извлечения конфиденциальных данных, но в подавляющем большинстве случаев ее можно использовать …

Здравствуйте, дорогие друзья.

Content Security Policy (CSP) — это специальный HTTP-заголовок, используемый для предотвращения определенных типов атак, таких как межсайтовый скриптинг (XSS). Некоторые инженеры считают, что CSP — это волшебное средство против уязвимостей, подобных XSS, но при неправильной настройке могут …

Здравствуйте, дорогие друзья.

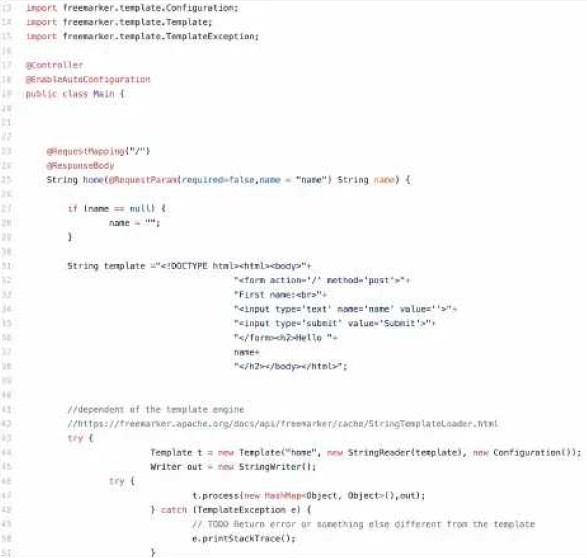

За последнее десятилетие разработка интерфейсов быстро изменилась. Большинство современных веб-приложений создаются с использованием javascript-фреймворков, таких как AngularJS, React, Vue и других. Согласно Google, “AngularJS — это интерфейсный веб-фреймворк с открытым исходным кодом на основе JavaScript, который в …

Здравствуйте, дорогие друзья.

Подделка запросов на сайте — довольно старая уязвимость, о которой большинство людей не знают. Аналогично подделке запросов на сайте (CSRF) с помощью OSRF злоумышленник может заставить пользователя задействовать веб-браузер для выполнения запросов от имени злоумышленников. Единственное отличие …

Здравствуйте, дорогие друзья.

Согласно Google, Tornado — это масштабируемый, неблокирующий веб-сервер и платформа для веб-приложений, написанные на Python. У Tornado также есть собственный движок шаблонов, который, как и многие другие, уязвим для внедрения шаблонов на стороне сервера, если он реализован …