Курс Ultimate Kali Linux — #70 Профилирование целевой системы

Здравствуйте, дорогие друзья.

Профилирование ваших целевых систем важно, поскольку оно помогает определить используемую операционную систему и уровень пакета обновления. Зная версию операционной системы, вы сможете искать и обнаруживать уязвимости в этих системах и даже создавать эксплойты и полезные нагрузки, специально разработанные для работы в целевой операционной системе. Кроме того, при профилировании целевого объекта вы сможете определить версии служб открытых сервисных портов. Такая информация будет полезна, поскольку существует множество систем в организациях, в которых используются устаревшие и уязвимые приложения. Эти уязвимые сервисы могут быть использованы тестировщиками на проникновение во время проведения тестирования на проникновение.

Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

1. Убедитесь, что Kali Linux, Metasploitable 2 и Metasploitable 3 включены.

2. В Kali Linux используйте Nmap для определения операционной системы, версий служб и

Проверка скрипта блокировки служебных сообщений (SMB):

|

1 |

kali@kali:~$ nmap -A 172.30.1.21 |

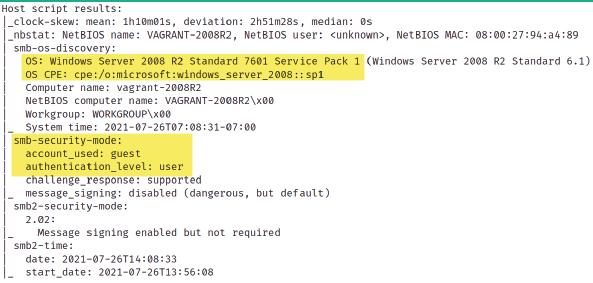

В моей лабораторной сети Metasploitable 3 использует IP-адрес 172.30.1.21. На следующем снимке экрана показано, что Nmap смог определить целевой объект как запущенный Windows Server 2008 R2 Standard 7601 с пакетом обновления 1:

Кроме того, параметр –A, используемый с Nmap, может определять имя хоста, домен/рабочую группу, уровень обслуживания SMB и данные учетной записи пользователя. В этой системе был идентифицирован SMB, мы будем использовать SMB позже.

3. Далее, давайте используем Nmap для профилирования другой системы в сети Pentest Net:

|

1 |

kali@kali:~$ nmap -A 172.30.1.23 |

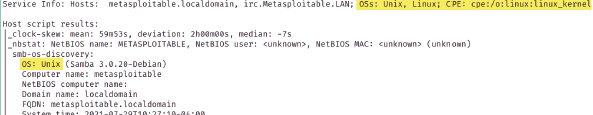

В сети Pentest Net в моей лаборатории Metasploitable 2 использует IP-адрес 172.30.1.23. На следующем скриншоте показаны результаты сканирования:

Как показано на предыдущем скриншоте, то Nmap смог просканировать профиль в качестве системы на основе Linux, который также был включен протокол SMB.

Используя информацию, приведенную в этом разделе, мы можем определить, что в сети есть две работающие системы – одна на базе Windows, а другая на базе Linux, и в обеих включен SMB. Как тестировщик на проникновение, мы можем начать поиск уязвимостей в системе безопасности для каждой службы, работающей как на Windows Server 2008 R2, так и на целевых системах Linux.

Совет

При профилировании системы с помощью Nmap рекомендуется включить синтаксис — для сканирования всех 65 535 сервисных портов на целевой системе. Существует дополнительный общий синтаксис Nmap, который используется специалистами в области кибербезопасности в отрасли. Несмотря на то, что список распространенных синтаксических элементов слишком длинный, вы можете ознакомиться с официальным справочным руководством по Nmap по адресу https://nmap.org/book/man.

html для получения дополнительной информации.

В следующем разделе вы узнаете о различных типах атак на основе пароля, инструментах и стратегиях, которые тестировщики на проникновение могут использовать для получения доступа к сетевым службам в целевых системах.

На этом все. Всем хорошего дня!