Курс Ultimate Kali Linux — #69 Проведение тестирования на проникновение в сеть. Обнаружение активных систем

Здравствуйте, дорогие друзья.

Для многих, как для начинающего этичного хакера и тестировщика на проникновение, работа в полевых условиях для проведения теста на проникновение в сеть может оказаться очень сложной. Я вспомнил свою первую работу в качестве специалиста по безопасности, когда мне было поручено провести тест на проникновение во внутреннюю сеть организации. Это был уникальный опыт, поскольку я знал, что делать, основываясь на своих знаниях и навыках. Однако, я не знал, с чего начать. Тем не менее, я следовал правилам и процедурам — это было установлено в ходе моего предыдущего обучения по кибербезопасности и позволило разработать дополнительные стратегии и тактики для достижения цели теста на проникновение, при этом я оставался в рамках границ, согласованных с организацией. Цель этого раздела — помочь вам получить четкое представление о том, как обнаруживать и использовать уязвимости в приложениях и операционных системах на узлах в сетях организаций. Кроме того, концепции и методы, описанные в этой главе, согласованы с этапами создания Weaponization, Delivery, и фазы Эксплуатации в Cyber Kill Chain.

В этом разделе вы получите практический опыт проведения тестирования на проникновение в сеть внутри организации. Вы узнаете, как обнаруживать и профилировать хосты, выполнять атаки с использованием паролей для получения доступа к сетевым службам на объекте, а также обнаруживать и использовать различные уязвимости безопасности в операционных системах на базе Linux и Windows с помощью Kali Linux.

В этом разделе мы рассмотрим следующие темы:

• Обнаружение активных систем

• Профилирование целевой системы

• Изучение атак на основе паролей

• Выявление и использование уязвимых сервисов

• Понимание атак с использованием подпольных источников

Давайте углубимся в суть!

Технические требования

Чтобы выполнить упражнения, описанные в этом разделе, пожалуйста, убедитесь, что вы соответствуете следующим требованиям к оборудованию и программному обеспечению:

• Kali Linux 2024.2: https://www.kali.org/get-kali/

• Windows 10 в качестве основной операционной системы

• Metasploitable 2: https://sourceforge.net/projects/

metasploitable/files/Metasploitable2/

• Metasploitable 3: https://app.vagrantup.com/rapid7/boxes/

metasploitable3-win2k8

• Выделенный аппаратный процессор/видеокарта на компьютере злоумышленника

Обнаружение активных систем

При проведении внутреннего теста на проникновение в организации компания разрешит вам подключить компьютер злоумышленника к своей сети и может назначить вам статический пароль. IP-адрес вашего компьютера с Kali Linux. При проведении тестирования на проникновение в сеть цель состоит в том, чтобы смоделировать реальные кибератаки на целевые системы. Ознакомьтесь с правилами взаимодействия, прежде чем приступать к фактическому тестированию на проникновение. Убедитесь, что вы не проводите никаких тестов безопасности в системах, которые не входят в сферу действия, поскольку у вас возникнут юридические проблемы с организацией. Однако, как только вы окажетесь в пределах досягаемости, вам нужно будет изучить систему, составить профиль своих целей, обнаружить уязвимости в системе безопасности, воспользоваться этими слабостями и получить доступ, одновременно ища другие методы, с помощью которых настоящий хакер может скомпрометировать системы и сеть.

В этом разделе вы узнаете об основах обнаружения активных систем в сети, точно так же, как это было бы сделано в реальных условиях. Прежде чем мы начнем, пожалуйста, убедитесь, что и Metasploitable 2, который основан на Linux, и Metasploitable 3, работают на базе Windows и подключены к нашей сети PentestNet. Эти виртуальные машины будут функционировать в качестве наших целевых объектов.

Чтобы начать знакомство с действующими системами, пожалуйста, воспользуйтесь следующими инструкциями:

1. При первом подключении к сети используйте ip-адрес или ifconfig команда для определения вашего IP-адреса и сетевого адреса, если вы не уверены в том, к какой схеме IP-сети вы подключены.

2. В Kali Linux откройте терминал и используйте Netdiscover для пассивного обнаружения активных систем в сети PentestNet:

|

1 |

kali@kali:~$ sudo netdiscover -r 172.30.1.0/24 |

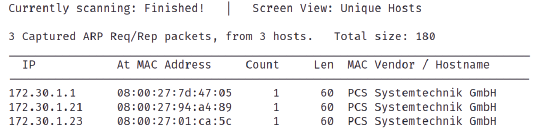

Как показано на следующем скриншоте, Netdiscover удалось зафиксировать адрес передачи сообщений по протоколу разрешения (ARP) между хостами в сети, а также получение IP-адресов и MAC-адресов для управления доступом к мультимедиа в каждом пакете:

Использование такого инструмента, как Netdiscover, не позволяет отправлять запросы в сеть, по-сравнению с другими инструментами. Вместо этого он терпеливо ожидает, пока какое-либо хост-устройство отправит ARP-сообщения по сети, и считывает адресную информацию, содержащуюся в каждом пакете. Имейте в виду, что, хотя пассивные сетевые сканеры помогают поддерживать определенный уровень скрытности в сети, они не всегда обнаруживают все системы в сети, по-сравнению с активными сетевыми сканерами.

3. Далее, давайте используем Nmap для выполнения проверки связи по всей сети, чтобы активно обнаруживать любые работающие системы в сети:

|

1 |

kali@kali:~$ nmap -sn 172.30.1.0/24 |

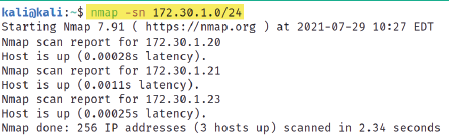

Как показано на следующем скриншоте, Nmap смог быстро обнаружить и идентифицировать работающие системы:

Важное примечание

В организации ИТ-отдел может отключить контрольное сообщение Internet Control Message Ответные сообщения по протоколу ICMP на своих ресурсах, чтобы помешать начинающим хакерам исследовать их сеть и идентифицировать работающие системы. Проще говоря, если вы выполните сканирование с помощью ping в сети, система злоумышленника отправит ICMP

Сообщения с эхо-запросом, но системы с отключенным эхо-ответом ICMP не будут обнаружены при сканировании.

4. Затем используйте NBTscan, чтобы определить, запущены ли на системах в сети какие-либо службы обмена файлами:

|

1 |

kali@kali:~$ sudo nbtscan -r 172.30.1.0/24 |

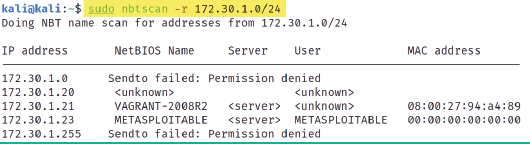

На следующем снимке экрана видно, что имена NetBIOS для некоторых систем были показаны, но информация о сервере и вошедшем в систему пользователе не была указана.:

5. Далее, давайте используем Nmap для сканирования 1000 лучших сервисных портов на сервере. Компьютер с возможностью Metasploitable 3 (версия Windows) для определения запущенных служб и открытых портов:

|

1 |

kali@kali:~$ nmap 172.30.1.21 |

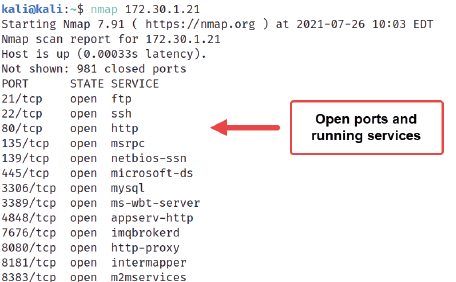

Как показано на следующем скриншоте, Nmap смог профилировать запущенные службы на 1000 лучших сервисных портах:

Как начинающему этичному хакеру и тестировщику на проникновение, крайне важно провести дополнительные онлайн-исследования, чтобы определить роль и функции открытого сервисного порта, в случае, если Nmap не сможет этого сделать.

Информация, представленная в этом разделе, даст вам более полное представление о количестве действующих узлов/систем в сети, их открытых сервисных портах и запущенных службах. В следующем разделе мы более подробно рассмотрим необходимость профилирования целевой системы.

На этом все. Всем хорошего дня!