#14 Bug Bounty v.2 — Базовый взлом с Burp Suite. Target. Intruder. Repeater

Здравствуйте, дорогие друзья.

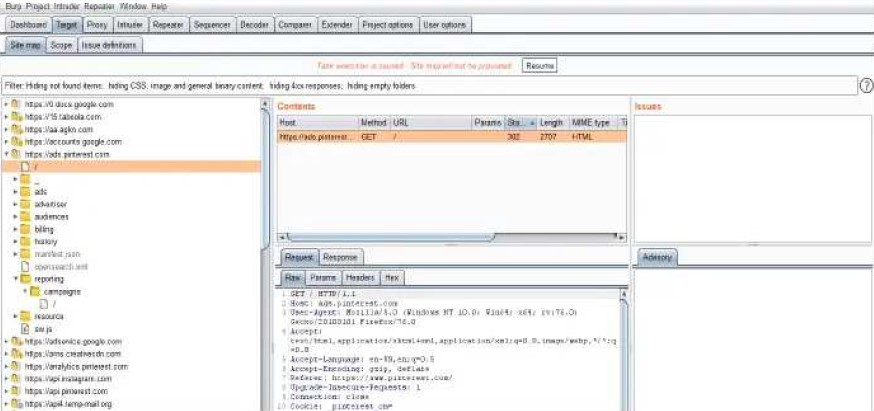

Как правило, я не попадаю в раздел Target burp suite, но думаю, что все равно важно знать, что это такое. Вложенная вкладка “Карта сайта” упорядочивает каждый запрос, просматриваемый прокси-сервером, и создает карту сайта, как показано ниже:

Как вы можете видеть на приведенном выше рисунке, создается карта сайта, которая позволяет нам легко просматривать запросы от определенного целевого объекта. Это становится довольно полезным при обращении к недокументированной конечной точке API, поскольку это представление позволяет вам составить представление о возможных конечных точках. Вы также можете просмотреть HTTP-запросы на этой вкладке, нажав на папку на карте сайта, вы увидите запросы только с этого пути.

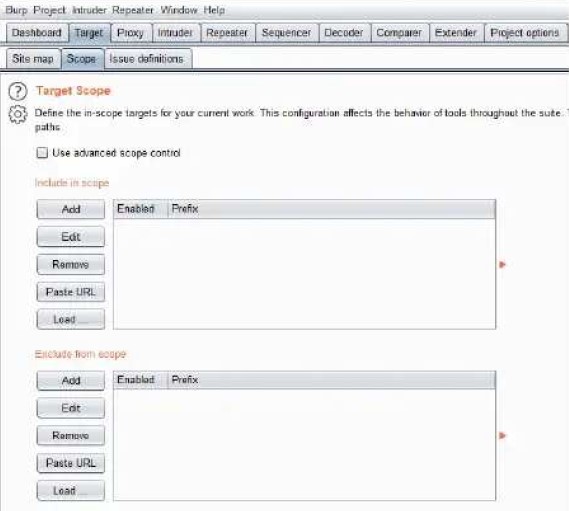

В дополнение к вкладке “Карта сайта” есть вкладка “Область поиска”. Я почти никогда не использую ее, но если вы хотите определить область поиска для своей цели, это ограничит сканирование burp только доменами, входящими в область поиска.

Intruder

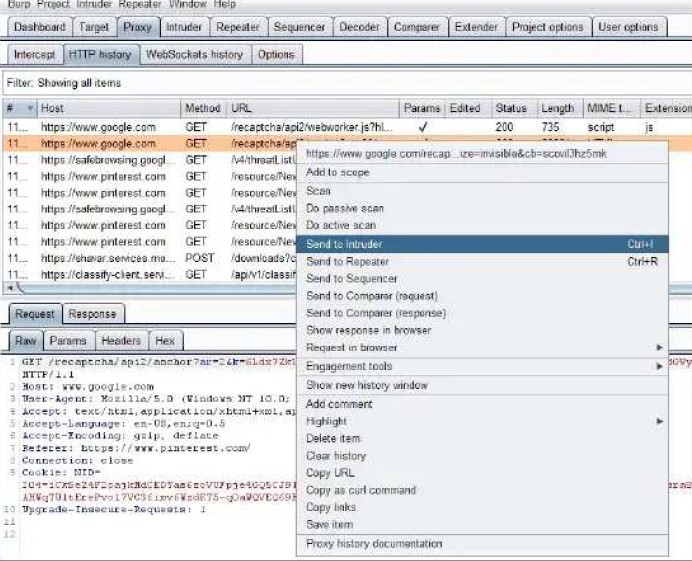

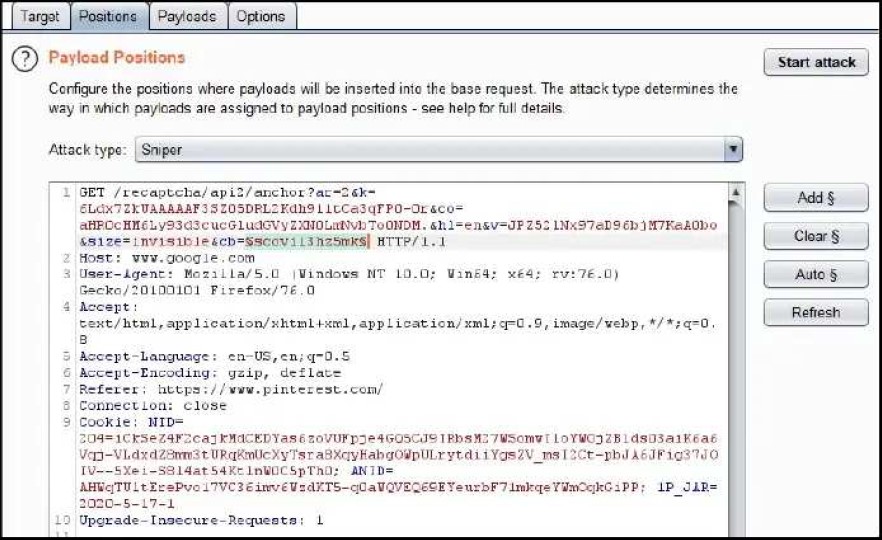

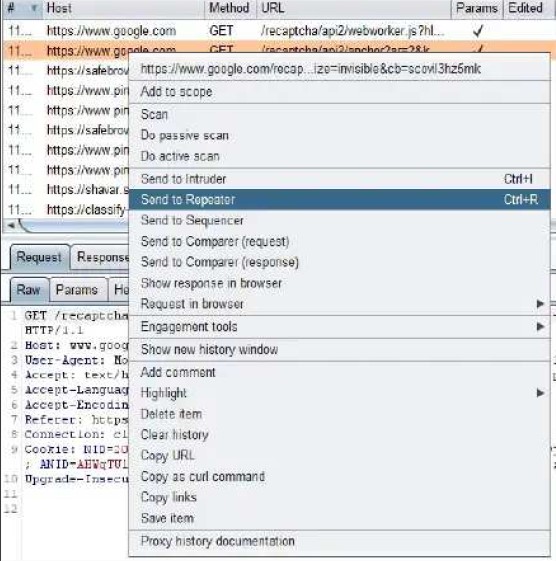

Если вы выполняете какие-либо манипуляции с Burp, вы, вероятно, делаете это на вкладке “Intruder”. Когда вы найдете интересный запрос, щелкните по нему правой кнопкой мыши и нажмите “Отправить» в Intruder”, это отправит ваши запросы на вкладку «Intruder», как показано ниже.:

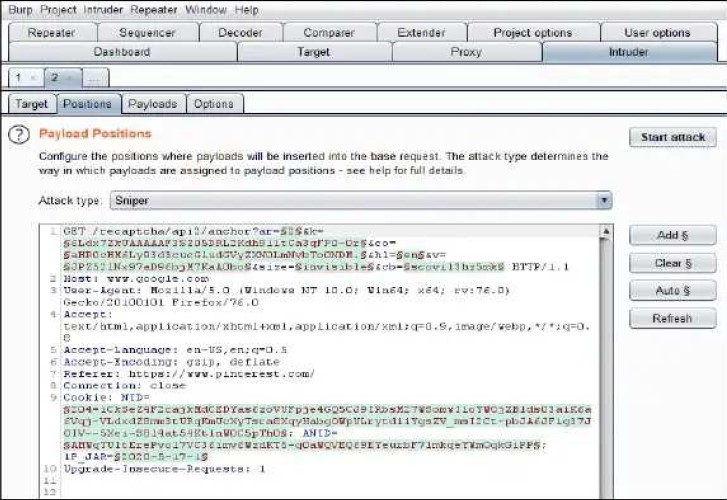

Перейдите на вкладку Intruder, и вы должны увидеть что-то вроде этого:

Теперь нажмите кнопку “Очистить”, чтобы все сбросить. Далее ваши действия будут варьироваться в зависимости от того, что вы пытаетесь сделать, но предположим, что мы пытаемся изменить некоторые параметры. Первое, что нам нужно сделать, это выбрать значение, которое мы пытаемся изменить. Это можно сделать, выделив значение и нажав кнопку “Добавить”, как показано ниже:

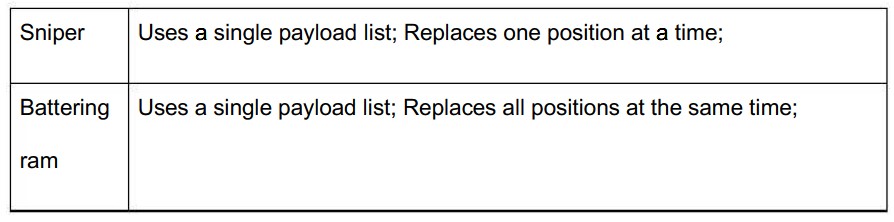

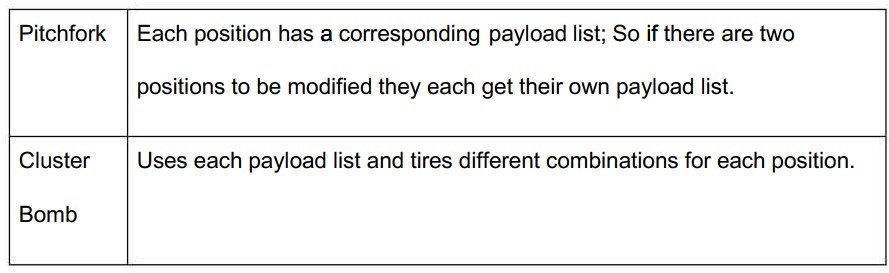

Как вы можете видеть выше, мы выбираем значение параметра “cb”. Поскольку мы пытаемся выполнить фаззинг параметров, это значение будет заменено нашими полезными нагрузками для фаззинга. Возможно, вы также заметили, что в выпадающем меню “Тип атаки” выбрано значение “Снайпер”, есть четыре различных типа атаки, которые описаны в таблице ниже:

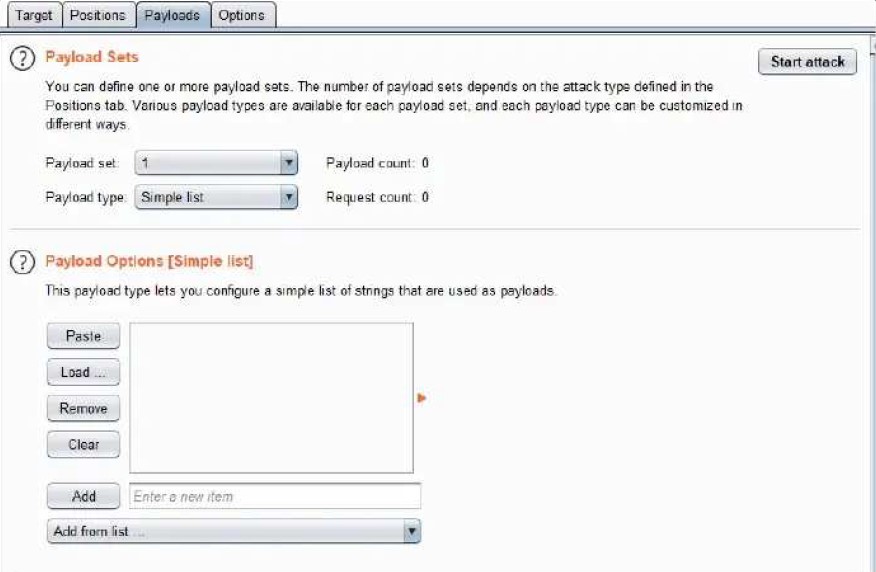

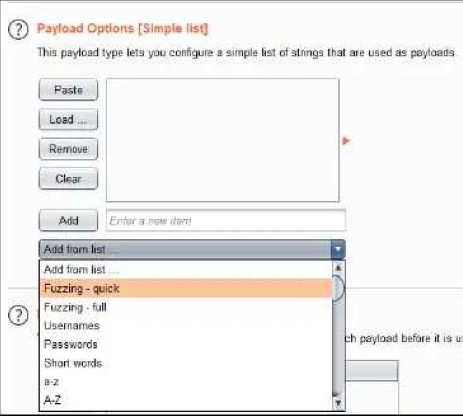

Как только вы выберете тип атаки и значение, которое нужно изменить, перейдите на вложенную вкладку “Полезные нагрузки”, как показано ниже:

Здесь мы хотим выбрать тип полезной нагрузки и список полезных данных. Существует множество типов полезной нагрузки, но я собираюсь использовать его по умолчанию, не стесняйтесь экспериментировать с другими. Что касается моего списка полезной нагрузки, нам нужен список значений с фаззингом. В этом примере я просто собираюсь использовать списки по умолчанию, которые поставляются с Burp, но в SecLists есть и другие полезные списки:

● https://github.com/danielmiessler/SecLists/tree/master/Fuzzing

Теперь, чтобы использовать предварительно определенный список Burps, просто нажмите на выпадающее меню “Добавить из списка” и выберите один из них:

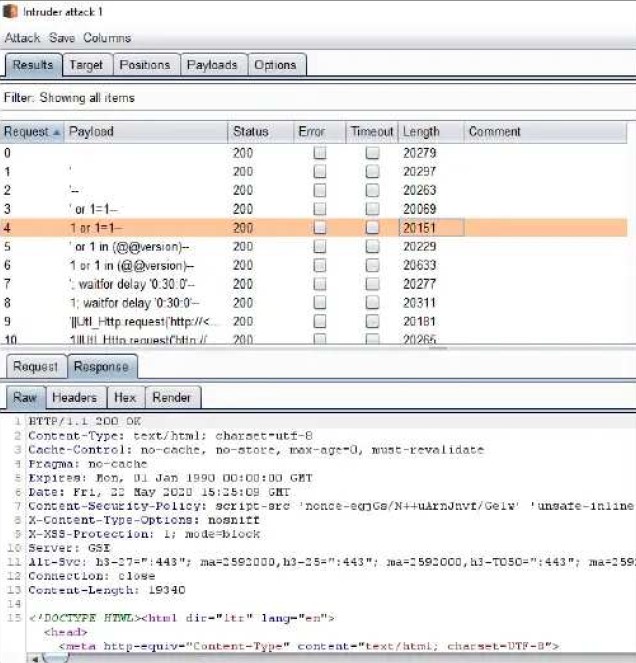

Теперь, когда вы импортировали свой список размытия, все, что вам нужно сделать, это нажать “Начать атаку”.

Как показано выше, после нажатия кнопки “Начать атаку” появится всплывающее окно, в котором вы увидите, как запускаются ваши полезные файлы. Следующим шагом будет проверка HTTP-ответов, чтобы определить, есть ли что-нибудь подозрительное.

Intruder отлично подходит для брутфорсинга, фаззинга и других подобных вещей. Однако большинство профессионалов не используют intruder, они используют плагин под названием “Turbo Intruder”. Если вы

не знаете, что такое “Turber Intruder”, то это «intruder на стероидах», он работает намного сильнее и намного быстрее. Подробнее об этом плагине мы поговорим в разделе «Плагины».

Repeater

На мой взгляд, это одна из самых полезных вкладок в Burp. Если вы хотите что-то изменить, воспроизвести и запросить, сделайте это на вкладке повторитель. Как и в случае с Intruder, если вы щелкнете правой кнопкой мыши по запросу и нажмете “Отправить на Repeater”, он перейдет на вкладку «Repeater».

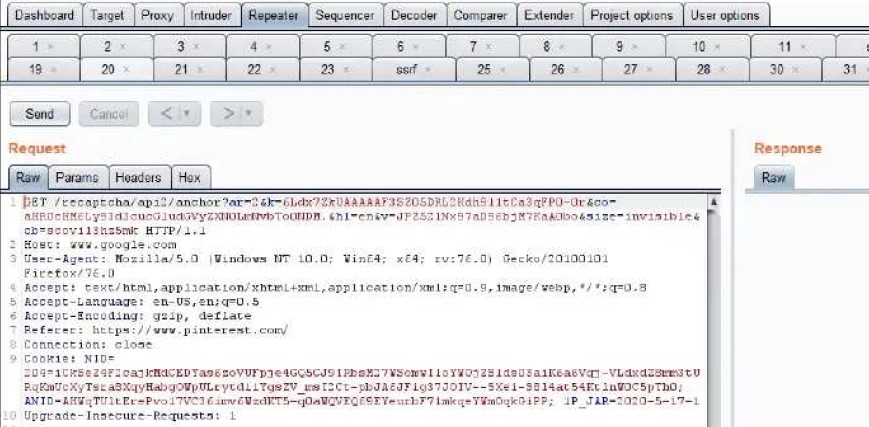

Как только запрос будет отправлен на вкладку Repeater, вы увидите что-то вроде этого:

На этой вкладке вы можете изменить запрос, чтобы проверить его на наличие уязвимостей и неправильных настроек системы безопасности. Как только запрос будет изменен, вы можете нажать кнопку «Отправить», чтобы отправить запрос. В окне ответа будет показан HTTP-ответ. Возможно, вы заметили, что вверху есть множество различных вкладок с номерами на них. По умолчанию каждому запросу, который вы отправляете на ретранслятор, присваивается номер. Всякий раз, когда я нахожу что-то интересное, я меняю это значение, чтобы потом было легко найти это, вот почему одна из вкладок помечена как SSRF, это быстрый и простой способ вести учет всего.

Вывод

Burp Suite — это единственный инструмент, который нужен в арсенале каждого охотника за ошибками. Если вы глубоко изучаете целевое приложение, Burp — это единственный инструмент, который вам нужен. В нем есть огромное количество плагинов, помогающих выявлять и использовать ошибки, но его реальная мощь заключается в том, что он позволяет злоумышленникам проверять необработанные HTTP-запросы и манипулировать ими. Как только вы освоите основы Burp, вы сможете выполнять подавляющее большинство своих взломов с помощью этого инструмента.

На этом все. Всем хорошего дня!