#6 Bug Bounty v.2 — Основы взлома CMS

Здравствуйте, дорогие друзья.

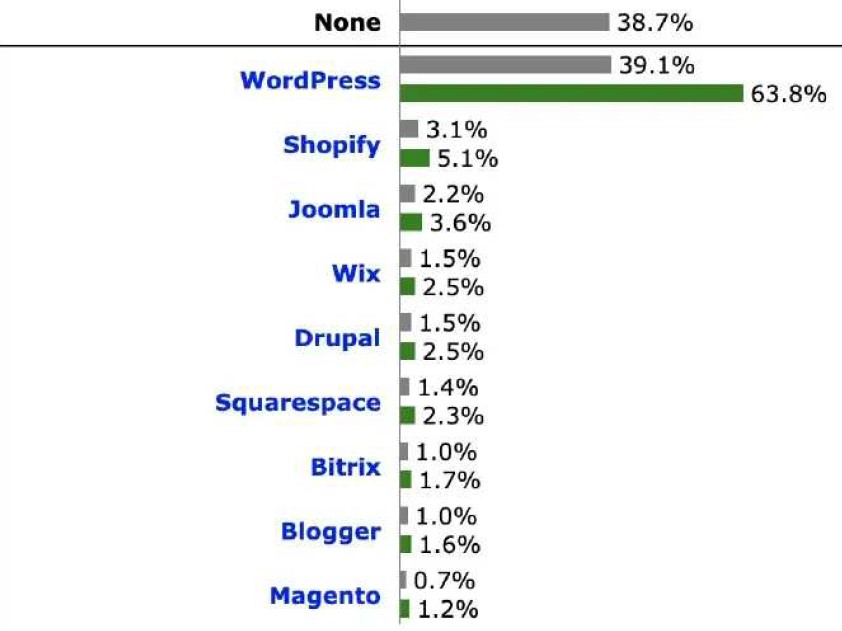

Системы управления контентом (CMS), такие как wordpress, drupal и joomla, составляют подавляющее большинство Интернета. Согласно опросу, проведенному W3Techs, 62% Интернета работает на CMS, а 39,1% Интернета работает на wordpress. Для злоумышленника это означает, что подавляющее большинство сайтов, с которыми вы столкнетесь, будут управляться CMS.

Wordpress

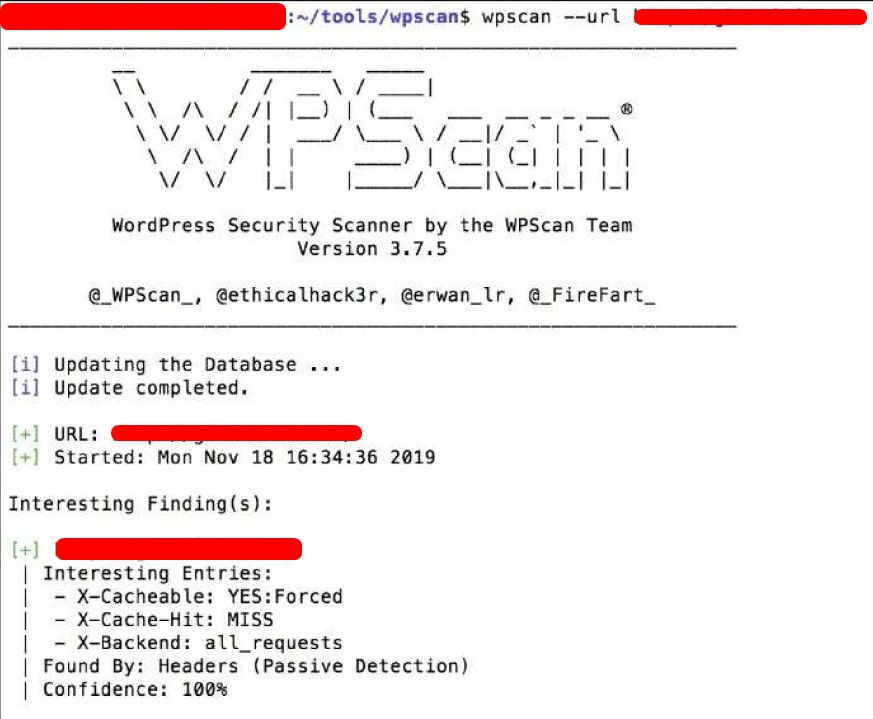

На данный момент более четверти (25%) интернет-ресурсов создано с использованием WordPress. Это полезно знать, поскольку это означает, что один эксплойт может повлиять на значительную часть ресурсов вашей цели. На самом деле существуют сотни эксплойтов и неправильных настроек, влияющих на WordPress и связанные с ним плагины. Одним из распространенных инструментов для поиска этих уязвимостей является wpscan:

● https://github.com/wpscanteam/wpscan

На этапе проверки вы должны были ознакомиться с технологиями, используемыми на ресурсах вашей целевой компании, чтобы упростить поиск сайтов, работающих под управлением WordPress. Как только вы найдете сайт, отсканируйте его с помощью wpscan, как показано ниже:

● wpscan —URL <URL-АДРЕС>

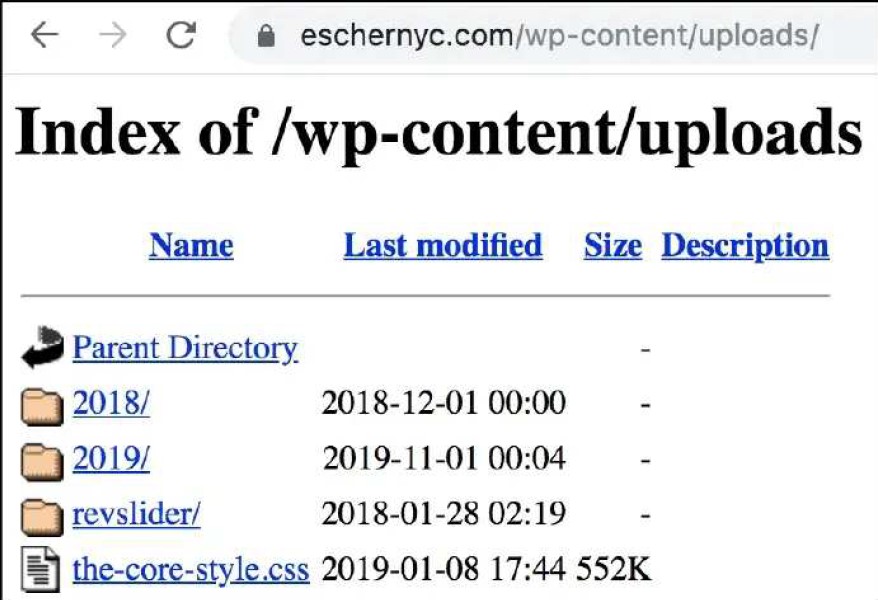

Подавляющее большинство сайтов, которые вы можете использовать, будут исправлены. Это связано с тем, что большинство этих сайтов на WordPress управляются сторонними поставщиками, которые выполняют автоматические обновления. Однако вы довольно часто будете сталкиваться с уязвимыми плагинами, но для использования многих из этих эксплойтов требуются учетные данные. Еще одна вещь, с которой я постоянно сталкиваюсь, — это прямое отображение в папке «Загрузки». Обязательно проверяйте:

● “/wp- content/uploads/”.

Вы часто можете найти конфиденциальную информацию, такую как электронные письма пользователей, пароли, платные цифровые продукты и многое другое.

Drupal (Друпал)

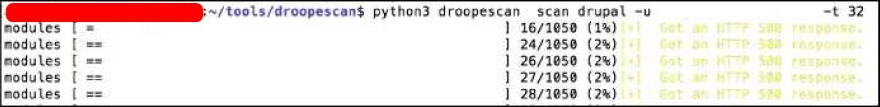

Drupal — третья по популярности CMS, но, похоже, я сталкиваюсь с сайтами Drupal чаще, чем Joomla. Если вы найдете сайт на Drupal, вы захотите отсканировать его с помощью droopescan. Этот сканер также может сканировать дополнительные CMS-файлы:

● https://github.com/droope/droopescan

● python3 droopescan scan Drupal -u <URL Here> -t 32

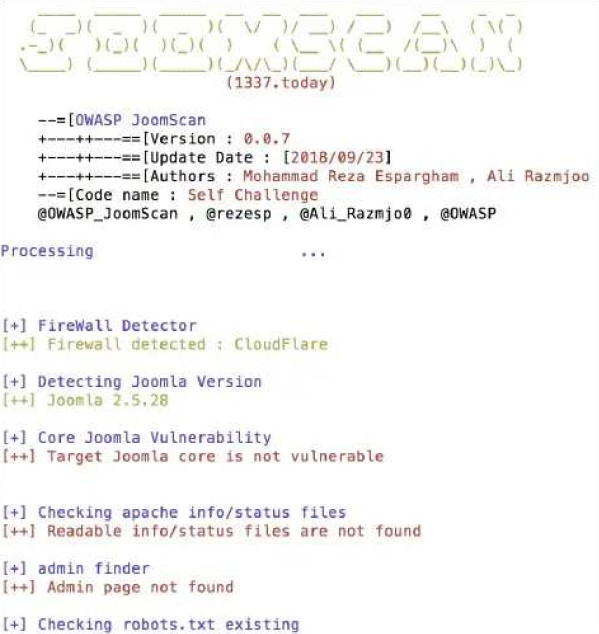

Joomla

WordPress на сегодняшний день является самой популярной CMS, на долю которой приходится более 60% рынка. Joomla занимает второе место, так что вы также можете рассчитывать на использование этой CMS. В отличие от сайтов на WordPress, которые кажутся довольно закрытыми, с Joomla полный бардак. Если вы хотите проверить систему на наличие уязвимостей, самым популярным инструментом является Joomscan:

● https://github.com/rezasp/joomscan ● perl joomscan.pl -u <URL здесь>

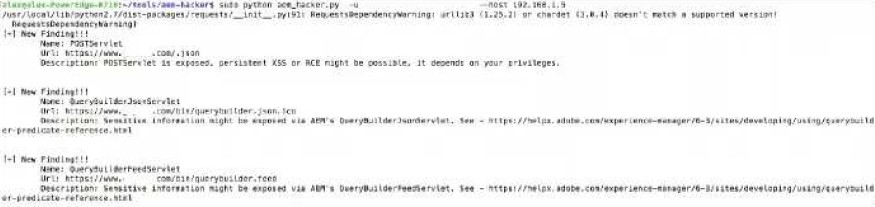

Adobe AEM

Если вы когда-нибудь столкнетесь с CMS Adobe AEM, то наверняка обнаружите целую кучу уязвимостей. В 99% случаев это мгновенный выигрыш! Эта CMS изобилует общедоступными уязвимостями, и я на 100% уверен, что впереди еще сотни уязвимостей нулевого дня. Серьезно, это одна из худших CMS, которые я когда-либо видел. Если вы хотите просканировать приложение AEM на наличие уязвимостей, воспользуйтесь инструментом aem hacker:

● https://github.com/0ang3el/aem-hacker

● python aem_hacker.py -u <URL здесь> —host <Ваш общедоступный IP-адрес>

Обратите внимание, что для проверки на наличие уязвимостей CSRF вам необходимо иметь общедоступный IP-адрес, к которому целевой сервер может подключиться обратно.

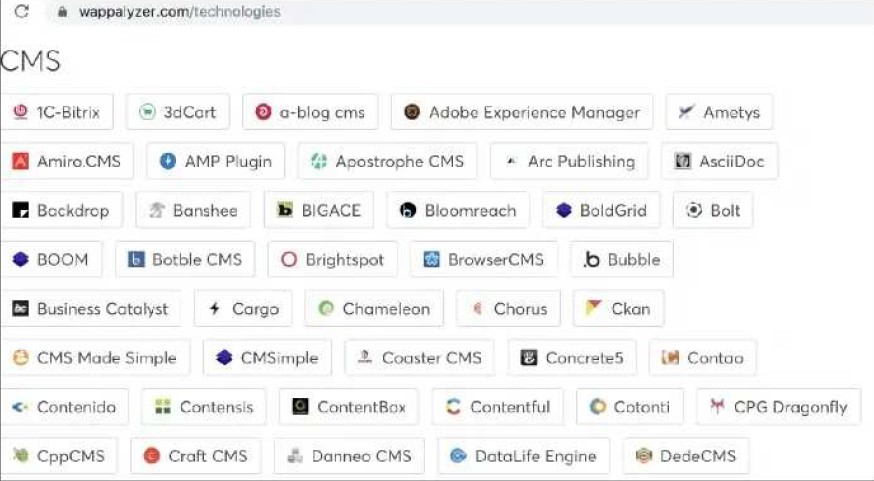

Другие

Существуют сотни различных CMS, поэтому с моей стороны было бы непрактично упоминать каждую из них в отдельности. Подавляющее большинство сайтов будут работать под управлением WordPress, Joomla и Drupal, но вы все равно можете столкнуться с другими CMS.

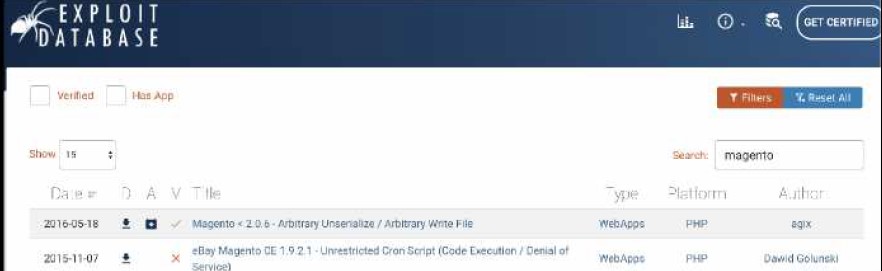

Если вы наткнетесь на CMS, которую раньше не видели, первым делом зайдите в exploit db и посмотрите, есть ли у нее какие-либо известные CVE-версии:

● https://www.exploit-db.com/ Например, если я обнаружу CMS с именем “Magento”, я бы выполнил следующий поиск в exploit-db:

В дополнение к поиску отдельных эксплойтов, вы можете поискать на GitHub, чтобы узнать, есть ли инструмент, который может сканировать на наличие всех возможных уязвимостей и неправильных настроек. Подобно инструментам для wordpress, drupal, joomla и adobe aem, существуют сканеры, ориентированные на другие платформы.

Как оказалось, существует сканер уязвимостей Magento под названием mages can, поэтому мы можем просто использовать его:

● https://github.com/steverobbins/magescan

Обязательно используйте этот процесс всякий раз, когда сталкиваетесь с незнакомой CMS-платформой.

Вывод

Более половины интернет-ресурсов управляется с помощью CMS-фреймворков. Таким образом, вы почти гарантированно столкнетесь с CMS в тот или иной момент. Когда вы все-таки найдете CMS, вы не захотите тратить время на ручное тестирование конечной точки, вы хотите проверить ее на наличие известных CVE и неправильных настроек. Лучший способ сделать это — найти под какую-нибудь CMS специальный сканер уязвимостей. Если вы сможете найти его, попробуйте поискать в exploit-db и Google известные варианты уязвимостей. Если вы по-прежнему остаетесь с пустыми руками, то, вероятно, лучше двигаться дальше, если только вы не рассчитываете на уязвимости нулевого дня.

На этом все. Всем хорошего дня!