#1 Bug Bounty v.2- Введение.

Здравствуйте, дорогие друзья.

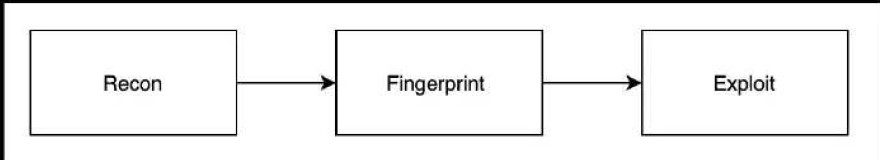

В первой версии сборника «Баг Баунти», я описал методологию и приемы, которые я использую на этапе разведки и снятия fingerprinting в ходе операции. Как вы, вероятно, знаете, существует 3 основных этапа операции «Баг Баунти»: разведка, fingerprinting и эксплуатация.

Этот сборник полностью посвящен этапу эксплуатации на охоте. Именно на этапе эксплуатации происходит настоящий взлом. Все, что происходило до этого этапа, было просто подготовительной работой, и теперь пришло время заняться делом.

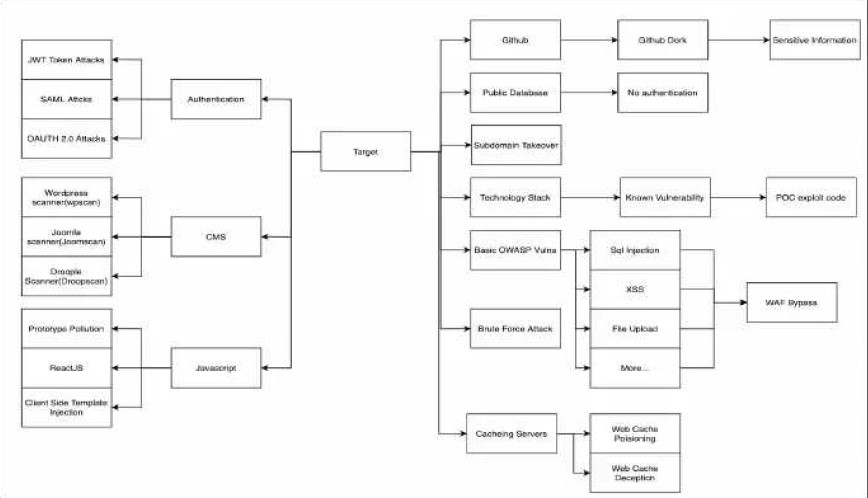

Каждая цель, к которой вы стремитесь, скорее всего, будет использовать разные технологические стеки, поэтому важно, чтобы вы знали об уязвимостях и неправильной настройке, влияющих на множество технологий. Например, знание Github важно при поиске жестко закодированных паролей и другой конфиденциальной информации. Если вы не знаете, что такое Github, откуда вам знать о возможных сбоях в системе безопасности, которые могут возникнуть у компаний при его использовании? Вам необходимо обладать глубокими знаниями о широком спектре технологий.

В дополнение к этому вам также необходимы глубокие знания об уязвимостях веб-приложений. То подавляющее большинство общедоступных ресурсов компании — это веб-приложения, поэтому очень важно, чтобы вы знали, по крайней мере, топ-10 уязвимостей OWASP. Чем больше уязвимостей вы знаете, как использовать, тем больше у вас шансов найти их.

В этом сборнике будут рассмотрены основы этапа эксплуатации. Обратите внимание, что я не буду учить вас пользоваться инструментами, по большей части все, что мы делаем, будет выполняться вручную, чтобы вы могли получить глубокое представление о процессе. Как только вы поймете, как все работает на глубоком уровне, вам захочется заменить некоторые ручные процессы инструментами и автоматизацией.

На этом все. Всем хорошего дня!