Курс Ultimate Kali Linux — #57 Использование сканеров веб-приложений. WhatWeb. Nmap.

Здравствуйте, дорогие друзья.

Как специалисту по тестированию на проникновение, вам также потребуется выполнить тестирование безопасности веб-приложений в зависимости от объема выполняемых вами заданий по тестированию на проникновение. В этом разделе вы узнаете, как использовать различные типы сканеров веб-приложений для идентификации веб-приложений и снятия отпечатков на целевом сервере.

Прежде чем продолжить, убедитесь, что вы используете следующие рекомендации, чтобы получить те же результаты:

- * В следующих нескольких разделах целевыми системами будут виртуальные машины Metasploitable 2 и OWASPBWA.

- Обеспечьте сквозное подключение Kali Linux к системам Metasploitable 2 и OWASP BWA.

Давайте начнем!

WhatWeb

What Web — это инструмент, который помогает тестировщикам на проникновение легко идентифицировать доступные технологии и веб-серверы и веб-приложения с fingerprint в целевой системе. What Web также предустановлен в Kali Linux и должен быть частью вашего арсенала инструментов, которые помогут вам в вашем путешествии.

Чтобы настроить профиль веб-сервера и веб-приложения, используйте следующую команду, указав в качестве целевого объекта вашу виртуальную машину Metasploitable 2 или OWASP BWA:

|

1 |

kali@kali:~$ whatweb 172.30.1.23 |

Как показано на следующем скриншоте, какой веб-сайт смог снять fingerprint с объекта:

Как начинающему этичному хакеру и тестировщику на проникновение, некоторые инструменты помогут вам собрать информацию о веб-сервере, в то время как другие обнаружат уязвимости в системе безопасности. Однако важно изучить все технологии, доступные на целевом веб-сервере, при использовании которых исследователи безопасности делятся своими выводами и раскрывают уязвимости, чтобы помочь другим в борьбе с хакерами.

Проще говоря, What Web предоставляет следующую информацию:

- Веб-приложение и его версия

- Веб-технологии и их версии

- Операционная система хостинга и ее версия

Изучив номера версий каждой технологии, вы сможете найти эксплойты, которые могут воспользоваться уязвимостями в целевой системе. В следующем разделе вы узнаете, как использовать Nmap для обнаружения уязвимостей веб-приложений.

Nmap

Как вы узнали из предыдущего раздела, Nmap обладает множеством очень интересных функций и позволяет тестировщику на проникновение использовать различные методы сканирования и скрипты для получения конкретных сведений о целевой системе. В процессе использования многие скрипты уже предварительно загружены в Kali Linux.

Используя следующую команду, вы сможете увидеть полный список всех скриптов Nmap, которые начинаются с http:

|

1 |

kali@kali:~$ ls /usr/share/nmap/scripts/http* |

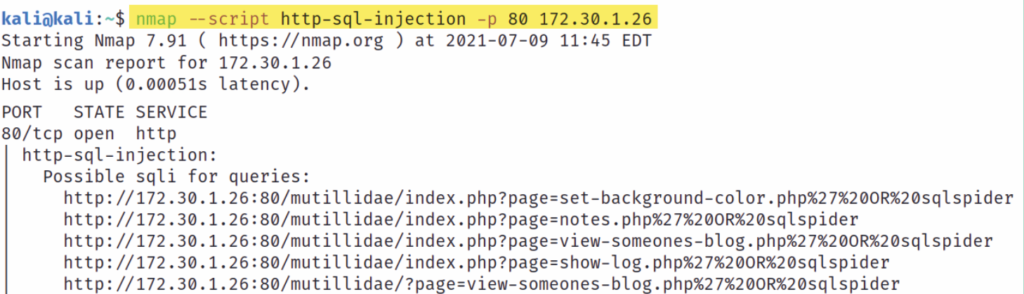

Из списка вы можете выбрать, какой скрипт использовать для проверки HTTP-уязвимостей в целевой системе. Давайте представим, что вы хотите определить, уязвимо ли целевое веб-приложение для атак с использованием языка структурированных запросов (SQL). Скрипт http-sql-injection NSE сможет выявить такие уязвимости в системе безопасности. Следующая команда Nmap показывает, как вызвать скрипт SQL-инъекции и выполнить сканирование целевого объекта, у которого открыт порт 80 для веб-служб.:

|

1 |

kali@kali:~$ nmap --script http-sql-injection -p 80 172.30.1.26 |

На следующем снимке экрана показаны результаты сканирования Nmap:

Как показано на предыдущем скриншоте, скрипт Nmap смог автоматизировать процесс проверки того, подвержены ли различные URL-адреса и пути возможной атаке с помощью SQL-инъекции.

Совет

Несмотря на то, что многие скрипты в Nmap могут быть использованы для выявления уязвимостей в веб–приложениях, важно всегда определять служебную версию веб-приложения, просто используя синтаксис -A при выполнении первоначального сканирования для определения профиля вашей цели.

После того как вы определили служебную версию веб-приложения, воспользуйтесь Интернетом для изучения известных уязвимостей. Как специалист по тестированию на проникновение, всегда полезно провести дополнительное исследование уязвимостей, поскольку вы можете найти дополнительную информацию о том, как скомпрометировать объект. Обязательно выполните дополнительное сканирование целевой системы, чтобы обнаружить любые скрытые уязвимости в системе безопасности, и воспользуйтесь информацией, размещенной по адресу https://nmap.org/nsedoc/, чтобы получить более полное представление о назначении различных скриптов NSE. В следующем разделе вы узнаете, как использовать Metasploit для проверки целевого веб-приложения на наличие уязвимостей.

На этом все. Всем хорошего дня!