Курс Ultimate Kali Linux — #55 Обнаружение уязвимостей с помощью Nmap.

Здравствуйте, дорогие друзья.

Механизм создания сценариев Nmap (NSE) является одной из самых мощных функций в Nmap. Он позволяет тестировщикам на проникновение и исследователям безопасности создавать, автоматизировать и выполнять индивидуальное сканирование целевой системы или сети. При использовании NSE методы сканирования обычно агрессивны и иногда могут привести к потере данных или даже к сбою целевой системы. Однако NSE позволяет тестировщику на проникновение легко определить уязвимости в системе безопасности и определить, можно ли использовать целевую систему.

Ниже приведены различные категории скриптов в NSE:

- Аутентификация: В этой категории содержатся сценарии, которые могут сканировать целевой объект, чтобы определить, возможен ли обход аутентификации.

- Широковещательная передача: В этой категории содержатся сценарии, которые используются для обнаружения хост-систем в сети.

- Перебор: Эта категория содержит скрипты, которые используются для выполнения некоторых типов атак методом перебора на удаленный сервер с целью получения несанкционированного доступа.

- По умолчанию: Эта категория содержит набор стандартных скриптов в NSE для сканирования.

- Обнаружение: Эта категория содержит сценарии, которые используются для активного сбора информации о сетевых службах на объекте.

- «DoS»: Эта категория содержит сценарии, которые могут имитировать атаку типа «Отказ в обслуживании» (DoS) на объект, чтобы проверить, подвержен ли объект таким типам атак.

- Эксплойт: Эта категория содержит скрипты, которые используются для активного использования уязвимостей в системе безопасности целевого объекта.

- Внешние: Эта категория содержит скрипты, которые обычно отправляют данные, полученные от целевого объекта, на внешний ресурс для дальнейшей обработки.

- Fuzzer: Эта категория содержит скрипты, которые используются для отправки случайных данных в приложение с целью обнаружения любых программных ошибок и уязвимостей в приложениях.

- Навязчивые: Эта категория содержит скрипты высокого риска, которые могут привести к сбою системы и потере данных.

- Вредоносное ПО: в этой категории содержатся скрипты, которые могут определить, заражен ли целевой объект вредоносным ПО.

- Безопасность: В этой категории содержатся скрипты, которые не являются навязчивыми и безопасны для использования в целевой системе.

- Версия: Эта категория содержит скрипты, которые используются для сбора информации о версии служб в целевой системе.

- Vuln: Эта категория содержит скрипты, которые используются для проверки конкретных уязвимостей в целевой системе.

Важное примечание

Чтобы узнать больше о функциональности каждого скрипта, доступного в рамках USE, пожалуйста, посетите официальный веб-сайт по адресу https://nmap.org/nsedoc/.

Чтобы выполнить сканирование с помощью специального скрипта на компьютере Metasploitable 2, используйте следующие команды:

|

1 |

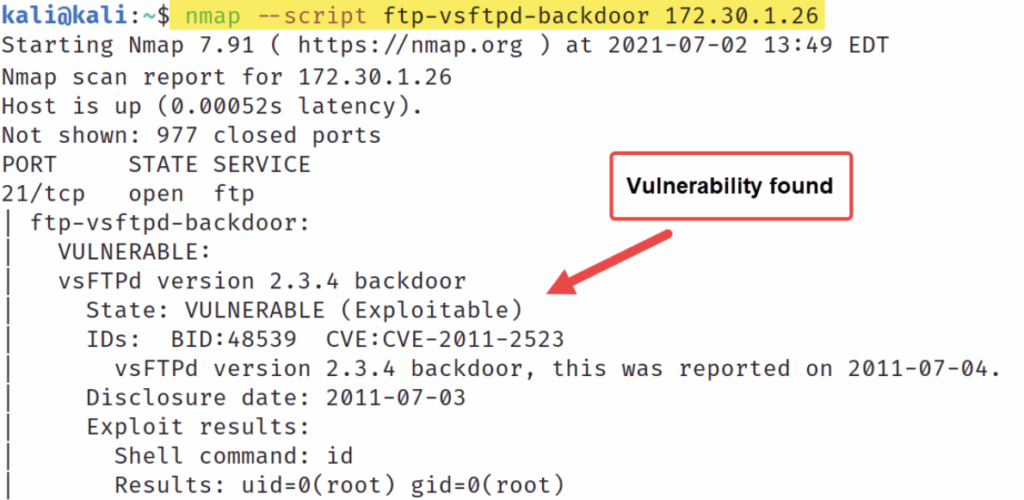

kali@kali:~$ nmap --script ftp-vsftpd-backdoor 172.30.1.26 |

Команда —script позволяет Вам указать либо один сценарий, либо несколько сценариев, либо категорию сценариев. На следующем скриншоте показаны результаты выполнения сканирования на компьютере-жертве.:

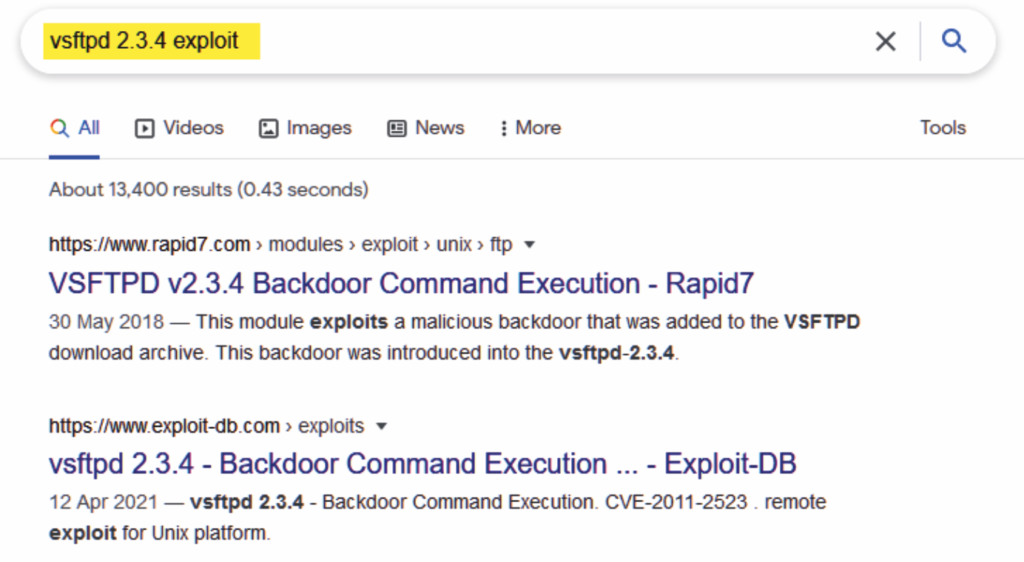

Как показано на предыдущем скриншоте, скрипт ftp-vsftpd-backdoor использовался для проверки уязвимости целевой системы к бэкдору, присутствующему в приложении vsFTPd 2.3.4. В результате NSE указала, что в целевой системе запущен уязвимый сервис. Теперь, когда уязвимость обнаружена, следующим шагом является определение того, существуют ли эксплойты, которые могут использовать это уязвимое место в системе безопасности. На следующем снимке экрана показаны результаты поиска в Google известных эксплойтов для сервиса vsFTPd 2.3.4:

Как показано на предыдущем скриншоте, здесь есть ссылка на эксплойт от Rapid7, создателя Metasploit. Используя этот URL-адрес Rapid7, Вы можете получить более подробную информацию о том, как использовать уязвимость с помощью Metasploit в Kali Linux. Кроме того, обратите внимание на второй URL-адрес в результатах поиска Google, который принадлежит Exploit-DB. Это надежная база данных эксплойтов, поддерживаемая создателями Kali Linux. Это два надежных онлайн-ресурса для сбора эксплойтов во время тестирования на проникновение.

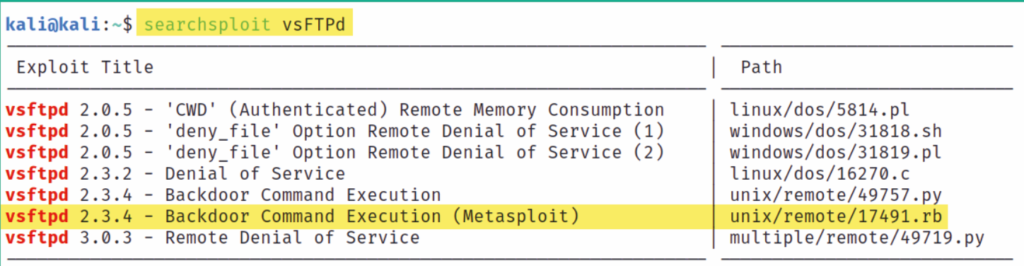

Кроме того, в Kali Linux есть инструмент, известный как searchsploit, который позволяет Вам выполнить запрос/поиск эксплойтов в автономной версии Exploit-DB для Kali Linux. На следующем скриншоте показаны результаты поиска при использовании команды searchsploit:

Как показано на предыдущем скриншоте, searchsploit смог идентифицировать несколько эксплойтов из локальной автономной версии базы данных Exploit-DB. Обратите внимание, что есть конкретная запись, указывающая на то, что в Metasploit уже есть модуль эксплойта.

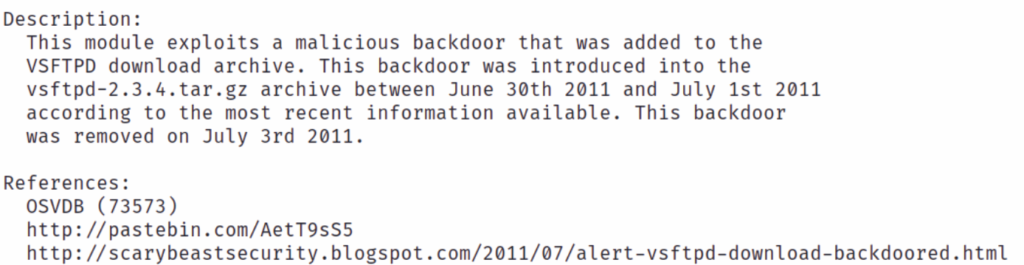

На следующем снимке экрана показан модуль эксплойта vsFTPd в Metasploit:

Как показано на предыдущем скриншоте, этот модуль эксплойта может использовать уязвимости в системе безопасности, которые можно обнаружить в любой системе на базе Linux, работающей под управлением vsFTPd версии 2.3.4. Если эксплойт сработает, тестировщик проникновения сможет создать бэкдор с выполнением команды в целевой системе. На следующем снимке экрана показано описание модуля эксплойта vsFTPd при использовании команды show info в Metasploit:

В Nmap как части NSE можно использовать множество сценариев, связанных с уязвимостями. Пожалуйста, не забудьте ознакомиться с полным списком по адресу https://nmap.org/nsedoc/categories/vuln.html, где Вы сможете найти названия и подробную информацию о каждом сценарии, который можно найти в категории уязвимостей.

Если Вы хотите запустить целую категорию скриптов, Вы можете использовать команду —script <название категории>, как показано здесь:

|

1 |

kali@kali:~$ nmap --script vuln 172.30.1.26 |

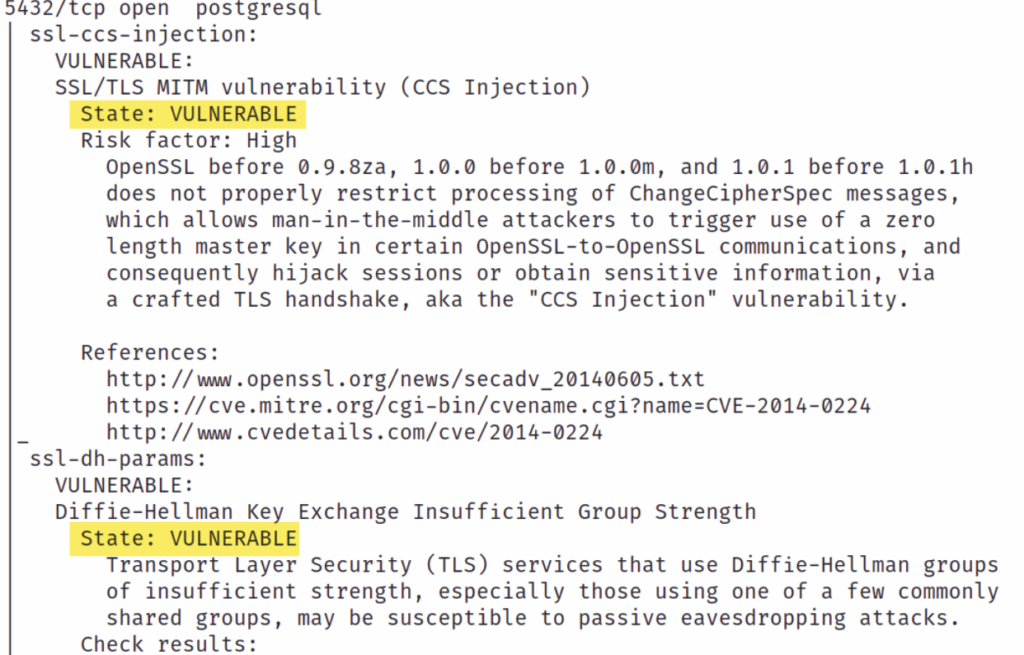

Используя категорию vuln, NSE будет использовать все сценарии обнаружения уязвимостей для проверки уязвимостей в системе безопасности объекта. Как показано на следующем скриншоте, на компьютере-жертве Metasploitable 2 были обнаружены дополнительные уязвимости:

Как начинающий этичный хакер и специалист по тестированию на проникновение, Вы узнали, как использовать различные методы сканирования для обнаружения уязвимостей в системах безопасности в сети. Информация, приведенная в этом разделе, может помочь Вам в исследовании эксплойтов и полезных нагрузок, которые могут использовать эти уязвимости в своих интересах.

В следующем разделе Вы узнаете, как установить и использовать инструмент управления уязвимостями с открытым исходным кодом в Kali Linux.

На этом все. Всем хорошего дня!