#2 Black Hat Rust. Этапы атаки.

Здравствуйте, дорогие друзья.

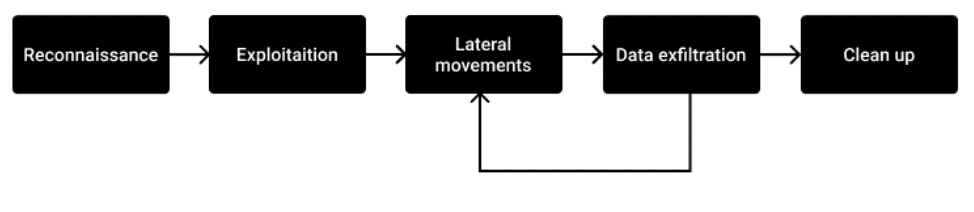

На схеме ниже, представлены основные этапы атаки:

Рекогносцировка

Первая фаза состоит из сбора как можно большего количества информации о цели. Будь то имена сотрудников, номера компьютеров, подключенных к Интернету, разведка может быть либо пассивной (с использованием общедоступных источников данных, таких как социальные сети или поисковые системы), либо активной (например, прямое сканирование сетей объекта).

Эксплуатация

Эксплуатация — это первоначальное нарушение. Оно может быть выполнено с помощью эксплойтов (нулевого дня или нет), злоупотребления людьми (социальная инженерия) или и того, и другого (отправка документов office с вредоносным ПО внутри).

Боковые перемещения

Также известное как поворот, боковое перемещение обозначает процесс сохранения доступа и получения доступа к большему количеству ресурсов. На этом этапе используются имплантаты и различные другие инструменты. Самая большая проблема — оставаться незамеченным как можно дольше.

Утечка данных

Утечка данных присутствует не во всех кибератаках, но в большинстве из них, которые осуществляются не преступниками: промышленный шпионаж, банковские трояны, государственный шпионаж… Это следует делать с осторожностью, поскольку большие объемы данных, проходящие по сети, не могут остаться незамеченными.

Очистка следов

Как только атака будет успешно завершена, предупрежденный злоумышленник заметет свои следы, чтобы снизить риск быть идентифицированным: журналы, временные файлы, инфраструктуру, фишинговые веб-сайты…

На этом все. Всем хорошего дня!