Курс Ultimate Kali Linux — #24. Разведка и футпринтинг.

Здравствуйте, дорогие друзья.

Начинающему этичному хакеру и тестировщику на проникновение очень важно понимать, важность сбора информации о Вашей цели. Поскольку многие из нас хотели бы создать оружие (эксплойт), чтобы воспользоваться слабостью безопасности (уязвимостью) на целевую систему, сеть или организацию, мы должны понимать поверхность атаки желаемой цели. Чем больше информации мы знаем о цели, тем больше у нас будет знаний о том, как скомпрометировать их системы. Это мышление субъекта угрозы, которое развивается с течением времени. Если Вы можете думать как хакер и скомпрометировать систему как этичный хакер или тестер на проникновение, то и настоящий хакер тоже может это сделать. Вот почему мы должны применять в организации методы тестирования на проникновение – чтобы быстро обнаружить недостатки безопасности и принять контрмеры для предотвращения реальной кибератаки в будущем.

В этом разделе Вы начнете свое путешествие с понимания важности разведки, которая является первым этапом cyber kill chain. Вы познакомитесь с различными стратегиями, методами и инструментами, которые обычно используются тестировщиками на проникновение в отрасли для сбора информации, а также с тем, как их можно использовать для построения профиля своих целей.

В этом разделе мы рассмотрим следующие темы:

- Понимание важности разведки

- Понимание пассивного сбора информации.

- Изучение данных из открытых источников

- Использование стратегий OSINT для сбора разведывательной информации.

Давайте погрузимся!

Технические требования

Чтобы выполнить упражнения из этого раздела, убедитесь, что Вы выполнили следующие требования к аппаратному и программному обеспечению:

- Kali Linux 2021.2: https://www.kali.org/get-kali/

- Osintgram: https://github.com/Datalux/Osintgram.

- Sherlock: https://github.com/sherlock-project/sherlock.

Понимание важности разведки

Мышление хакера помогает тестерам на проникновение обнаруживать и использовать уязвимости безопасности в своих целевых организациях. Первым этапом Cyber Kill Chain является разведка, поскольку это наиболее важная часть взлома целевой системы или сети. Не понимая ничего о цели, будет очень сложно или даже невозможно скомпрометировать цель, если не будут использоваться правильные инструменты и эксплойты для использования уязвимостей безопасности в системе.

Без проведения разведки (сбора информации) о цели как злоумышленникам, так и специалистам по тестированию на проникновение будет трудно перейти к более поздним этапам cyber kill chain. Следовательно, этичные хакеры и тестеры на проникновение должны провести обширное исследование, чтобы собрать как можно больше информации для создания профиля своей цели.

Разведку можно разделить на две категории:

- Пассивный: использует непрямой подход и не привлекает цель для сбора информации.

- Активный: Непосредственно поражает цель для сбора конкретных сведений. Далее мы углубимся в понимание необходимости следования.

Футпринтинг

Футпринтинг — это процедура, при которой собирается как можно больше информации о цели. Целью футпринтинга является получение конкретных сведений о цели, таких как ее операционные системы и версии служб запущенных приложений.

Собранная информация может использоваться различными способами для получения доступа к целевой системе, сети или организации. Футпринтинг позволяет тестировщику на проникновение понять состояние безопасности целевой инфраструктуры, быстро выявить уязвимости безопасности в целевых системах и сетях, создать сетевую карту организации и свести область внимания к конкретным IP-адресам, доменным именам и типы устройств, о которых требуется информация.

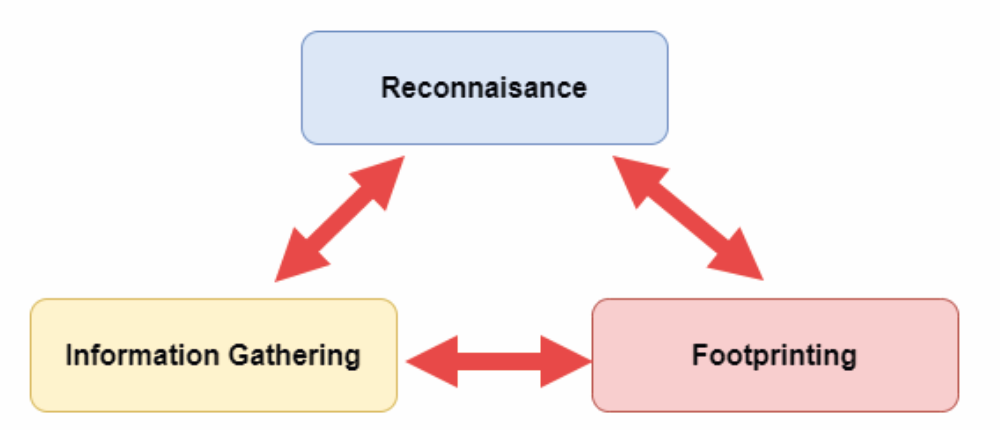

Определение следов является частью этапа разведки; однако, поскольку отслеживание может предоставить более конкретную информацию о цели, мы можем рассматривать его как часть этапа разведки.

На следующей диаграмме показано, как связаны сбор информации, разведка и отслеживание:

Ниже приведены основные цели выполнения техник футпринтинга:

- Сбор сетевой информации (доменные имена, схемы IP-адресации и сетевые протоколы).

- Сбор информации о системе (имена пользователей и групп, таблицы маршрутизации и имена систем).

- Сбор информации об организации (сведения о сотрудниках, каталог компании и сведения о местоположении).

Чтобы успешно получить информацию о цели, я бы рекомендовал использовать следующую методологию футпринтинга: - Проверка поисковых систем, таких как Yahoo, Bing и Google.

- Использование методов взлома/доркинга Google (расширенный поиск в Google).

- Сбор информации через платформы социальных сетей, такие как Facebook, LinkedIn, Instagram и Twitter.

- Создание веб-сайта компании.

- Использование методов отслеживания электронной почты.

- Использование баз данных WHOIS для получения информации о домене.

- Выполнение анализа системы доменных имен (DNS).

- Методы сетевого следа

- Методы социальной инженерии

Теперь вы можете различать разведку и следы. Во время тестирования на проникновение необходимы как разведка, так и отслеживание, поскольку каждый из них предоставляет жизненно важную информацию о цели. В следующем разделе мы углубимся в пассивный сбор информации.

На этом все. Всем хорошего дня!