Курс Ultimate Kali Linux — #10 Раздел 2. Создание лаборатории тестирования на проникновение.

Здравствуйте, дорогие друзья.

Как будущему этичному хакеру или тестировщику на проникновение, очень важно при тестировании эксплойтов, полезных данных или отработке своих хакерских навыков не нарушать и не наносить какого-либо вреда или ущерба системам или сетевой инфраструктуре другого человека, например, Вашей организации. Несмотря на то, что существует множество руководств, видеороликов и обучающих программ, которые Вы можете читать и просматривать, чтобы получить знания, работа в области тестирования на проникновение означает постоянное совершенствование Ваших навыков. Многие люди могут говорить о взломе и достаточно доходчиво объяснить методологию, но не знают, как осуществить атаку. Изучая тестирование на проникновение, очень важно понимать теорию и то, как использовать свои навыки, чтобы применить их к реальной кибератаке.

В этом разделе Вы узнаете, как спроектировать и создать лабораторную среду для тестирования на проникновение на существующем компьютере, с использованием технологий виртуализации. Вы узнаете, как создать виртуальную изолированную сеть, чтобы случайно не атаковать системы, которыми Вы не владеете. Затем Вы узнаете, как настроить Kali Linux в качестве системы злоумышленника, а уязвимые клиенты и серверы — в качестве целей. Практика хакерских навыков в системах и сетях, которыми вы не владеете, является навязчивой и незаконной, поскольку может нанести ущерб этим системам.

В этом разделе мы рассмотрим следующие темы:

- Понимание обзора лаборатории и ее технологий.

- Настройка гипервизора и виртуально изолированных сетей.

- Настройка и работа с Kali Linux.

- Развертывание Metasploitable 2 в качестве целевой системы.

- Реализация Metasploitable 3 с использованием Vagrant.

- Настройка уязвимых систем веб-приложений.

Давайте погрузимся!

Технические требования

Чтобы выполнить упражнения из этого раздела, убедитесь, что Вы выполнили следующие требования к аппаратному и программному обеспечению:

- Oracle VM VirtualBox: https://www.virtualbox.org/wiki/Downloads

- Пакет расширений Oracle VM VirtualBox: https://www.virtualbox.org/wiki/Downloads

- Vargant: https://www.vagrantup.com/downloads

- Kali Linux 2023.2: https://www.kali.org/get-kali/

- Магазин OWASP Juice Shop: https://owasp.org/www-project-juice-shop/

- Metasploitable 2: https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

- Metasploitable 3: https://app.vagrantup.com/rapid7/boxes/metasploitable3-win2k8

- Неработающие веб-приложения OWASP: https://sourceforge.net/projects/owaspbwa/files/

Понимание обзора лаборатории и ее технологий

Создание виртуальной лаборатории тестирования на проникновение позволяет Вам создать безопасную среду, в которой Вы сможете оттачивать свои навыки, масштабировать среду для добавления новых уязвимых систем и даже удалять старые устаревшие системы, которые вам больше не нужны, и даже создавать виртуальные сети для перенаправления своих атак из одной сети в другую. Концепция создания собственной виртуализированной лаборатории тестирования на проникновение позволяет Вам максимально эффективно использовать ресурсы Вашего существующего компьютера, без необходимости приобретать время онлайн-лабораторий у различных поставщиков услуг или даже покупать дополнительные компьютеры и услуги. В целом, Вы значительно сэкономите деньги, чтобы не покупать физические компьютеры и сетевое оборудование, такое как коммутаторы и маршрутизаторы.

Как тренер и специалист по кибербезопасности, я заметил, что многие люди, начинающие свой путь в области информационных технологий (ИТ), обычно думают, что физическая лабораторная инфраструктура необходима в зависимости от их области обучения. В какой-то степени это правда, но по мере развития технологий, с этим связано множество недостатков.

Ниже приведены некоторые недостатки физической лаборатории:

- Физическое пространство требуется для хранения множества необходимых серверов и сетевых устройств.

- Потребляемая мощность на одно устройство приведет к общему высокому уровню финансовых затрат.

- Стоимость создания/приобретения каждого физического устройства высока, будь то сетевое устройство или сервер.

Это лишь некоторые из проблем, с которыми сталкиваются многие студенты и начинающие ИТ-специалисты. Во многих случаях, у новичка обычно есть один компьютер, например настольный или портативный компьютер. Возможность использовать технологии виртуализации, появившиеся в ответ на эти недостатки, открыла множество дверей в области ИТ. Это позволило многим людям и организациям более эффективно оптимизировать и управлять своими аппаратными ресурсами.

В мире виртуализации гипервизор — это специальное приложение, которое позволяет пользователю виртуализировать аппаратные ресурсы своей системы, чтобы их можно было использовать совместно с другой операционной системой или приложением. Это позволяет Вам установить более одной операционной системы поверх существующей операционной системы Вашего компьютера. Представьте, что Вы используете Microsoft Windows 10 в качестве основной операционной системы, но хотите одновременно запустить Linux на том же компьютере. Этого можно добиться с помощью гипервизора. Следовательно, мы собираемся использовать виртуализацию, чтобы гарантировать, что мы сможем создать экономичную лабораторную среду для тестирования на проникновение.

Для создания нашей лаборатории тестирования на проникновение, нам понадобятся следующие компоненты:

- Гипервизор: необходим для создания виртуальных машин. Мы будем использовать Oracle VM, VirtualBox, в качестве нашего предпочтительного приложения-гипервизора.

- Доступ в Интернет: требуется для загрузки дополнительных приложений. Нашей системе злоумышленников будет предоставлен доступ в Интернет, при этом все наши системы останутся практически изолированными.

- Машина для тестирования на проникновение. Эта система будет системой злоумышленника. Мы будем использовать Kali Linux.

- Уязвимые клиентские системы: это будут наши целевые/жертвенные системы для тестирования безопасности. Уязвимые системы будут включать Metasploitable 2 и Metasploitable 3 (версии как для Windows, так и для Linux), хотя по мере изучения курса, могут быть добавлены и другие системы.

- Уязвимые веб-приложения. Это системы, содержащие уязвимые веб-приложения, которые помогут Вам понять слабые места безопасности веб-приложений. Это будут Open Web Application Security Project (OWASP) Juice Shop и системы OWASP Broken Web Applications (BWA).

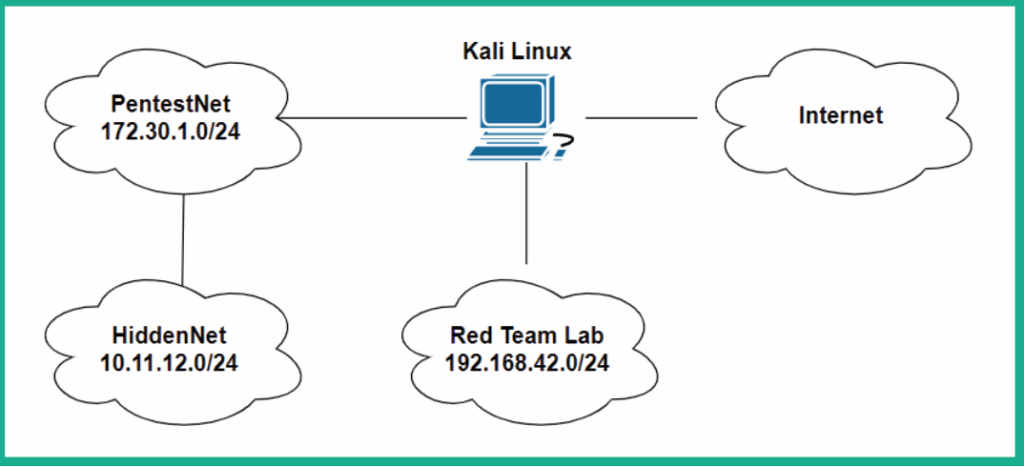

Кроме того, следующая диаграмма представляет собой топологию нашей лаборатории тестирования на проникновение в сеть:

Как показано на предыдущей диаграмме, существует три частные сети. Сеть PentestNet находится в сети 172.30.1.0/24 и содержит уязвимые системы, такие как

как виртуальные машины Metasploitable 2/3 и OWASP BWA. Сеть HiddenNet находится в сети 10.11.12.0/24, доступ к которой возможен только через сеть 172.30.1.0/24. Это идеальная установка для изучения бокового движения и последующего поворота.

Кроме того, Kali Linux напрямую подключен к лаборатории Red Team, которая содержит сеть Active Directory (AD). Вы узнаете, как это сделать, в следующем разделе — «Настройка для продвинутых методов взлома».

Теперь, когда у Вас есть представление о топологии лаборатории, а также о системах и технологиях, с которыми мы будем работать в этом курсе, давайте начнем с настройки гипервизора и виртуальных сетей.

На этом все. Всем хорошего дня!